|

Автор:

Павел Пугач

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

В российских компаниях все чаще используют SIEM-системы. Этому способствуют требования регуляторов, а также разрастание цифровой инфраструктуры, контролировать которую становится все сложнее. В идеальном мире с SIEM должен работать выделенный человек. В реальности эта почетная обязанность все чаще достается системным администраторам или специалистам по ИБ. А это все заботы о внедрении, настройке, написанию правил корреляции, аналитике. В этой статье хочу разобрать, с каким функционалом вам, возможно, придется работать в SIEM и ускорить «укрощение» системы.

ВИЗИТКА ВИЗИТКА

Павел Пугач,

системный аналитик «СёрчИнформ»

SIEM-система:

инструкция по применению

В российских компаниях все чаще используют SIEM-системы. Этому способствуют требования регуляторов, а также разрастание цифровой инфраструктуры, контролировать которую становится все сложнее. В идеальном мире с SIEM должен работать выделенный человек. В реальности эта почетная обязанность все чаще достается системным администраторам или специалистам по ИБ. А это все заботы о внедрении, настройке, написанию правил корреляции, аналитике. В этой статье хочу разобрать, с каким функционалом вам, возможно, придется работать в SIEM и ускорить «укрощение» системы.

Даже если вы раньше не имели дело с SIEM-системой, очень вероятно, что познакомиться с этим классом решений вам придется. Системы применяются все чаще, к этому подталкивают жесткие требования к защите инфраструктуры со стороны ФСТЭК, ЦБ и прочих регуляторов. Но требования их не оторваны от реальности – риски растут, а уследить за всем «зоопарком» ПО, железа, действительно, задача нетривиальная. SIEM-система позволяет автоматизировать работу.

Массовый отток зарубежных вендоров (IBM, HP, Microsoft, Oracle, Fortinet) добавляет головной боли: поставщики могут отключить функционал удаленно, остановить предоставление услуг даже при действующих лицензиях, может отказать «железо». Растут инсайдерские риски, например, вследствие использования VPN-сервисов. Их загрузка с конца февраля нынешнего года увеличилась на 1268%! Актуален вопрос контроля обновления ПО, при том, что администраторов беспокоит и противоположный риск – эти же обновления могут сделать из оборудования бесполезный кусок «железа».

За что хвататься в такой ситуации?

SIEM-системы приобретают совершенно новую актуальность. Они позволяют работать со всеми логами из одного окна, а также видеть взаимосвязи между событиями, распознавать в их цепочке инцидент, оповещать о нем ИБ-специалиста.

То есть SIEM-система соберет и в одном окне покажет:

- Аномальные всплески событий на ПО и оборудовании (например, вирусные или DDoS-атаки).

- На какое ПО или железо пришло принудительное обновление с отключением функционала.

- У какого софта истекает лицензия.

- Какие порты открыты на оборудовании

и т.д.

Алгоритм работы SIEM такой:

1. Сбор «фактуры» из источников: программ, устройств, оборудования

Сбором событий безопасности в SIEM занимаются коннекторы по протоколам передачи данных Syslog, Event Log и др. Например, из 1C, Active Directory, устройств Cisco, баз данных решений Kaspersky и т.д.

Коннекторов не бывает достаточно. Какой бы большой охват источников ни предусмотрел разработчик SIEM, «в поле» любую систему приходится «допиливать». Разница в том, насколько сложный механизм для этого предусмотрел вендор и насколько его техподдержка готова сопровождать вас в этом процессе.

2. Настройка правил корреляции для обнаружения проблем

С подключением каждого нового источника в систему начинает попадать огромное количество событий. Чтобы найти среди них опасные, существуют правила корреляции. Для каждого коннектора в системе по нескольку таких правил.

Например, для оборудования Cisco регистрируются в качестве событий безопасности входы под встроенной учетной записью или с повышенными привилегиями, ошибки маршрутизации и т.д. Для Active Directory – десятки ситуаций, от подбора пароля до временного изменения пользовательских прав.

По сути, правила – это заданные в программе описания инцидентов: если событие или группа событий обладает такими-то характеристиками, скорее всего, у вас проблемы.

3. Создание правил кросс-корреляции.

Дальше нужно создать правила кросс-корреляции – то есть политики для обнаружения закономерности между алертами от разных коннекторов.

Например, создание новой учетной записи Windows – вроде бы рядовое событие, но если от имени этой учетки в течение часа после создания запускается бэкап основной рабочей базы данных – это как минимум странно. Чтобы наверняка выяснить, представляет ли инцидент опасность, необходимо изучать контекст – какие еще события происходили в системе в это время и как они связаны с исходным.

Создание правил – это непростая аналитическая задача, для решения которой нужно представлять все признаки инцидента от источника. Если перед вами когда-то встанет вопрос выбора SIEM-системы, уделите внимание вопросу: есть ли предустановленные правила («из коробки»), нужно ли уметь программировать, чтобы прописать правила. И в целом – насколько отзывчива техподдержка у вендора, учат ли работать с SIEM бесплатно, сопровождают ли на этапе настройки.

Всё. Теперь можно работать.

В SIEM-системе вся информация о происходящем в ИТ-инфраструктуре наглядно визуализируется. Грубо говоря, за этим и приобретают SIEM – чтобы, бросив один взгляд на дашборд, администратор мог быстро удостовериться, что все в порядке. По написанным правилам SIEM будет снабжать уведомлениями, если в той или иной части инфраструктуры что-то произойдет.

Инструментов визуализации и представления данных в SIEM-системе может быть множество. Расскажем об этих инструментах на примере тех, что есть в нашей «СёрчИнформ SIEM».

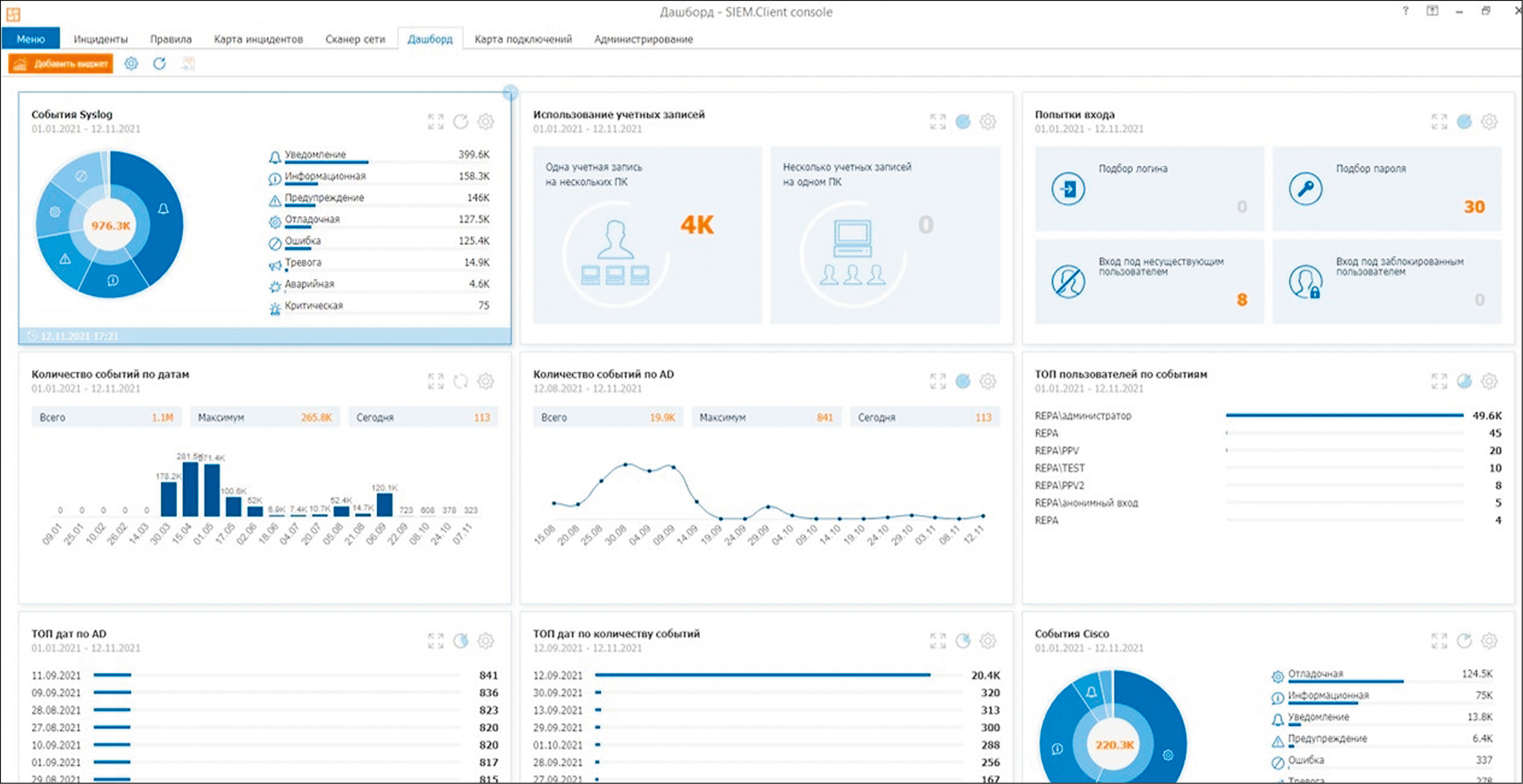

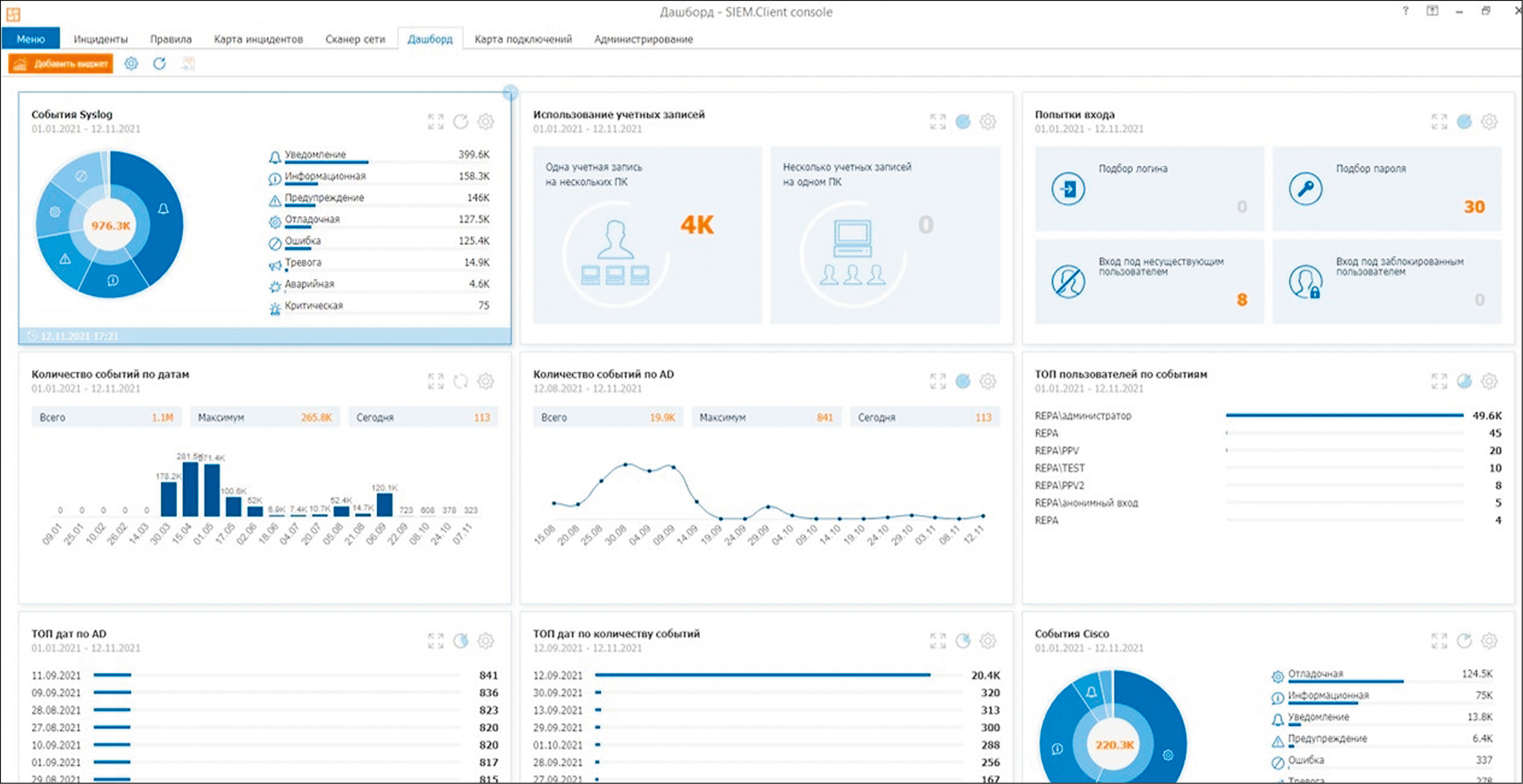

Дашборд с виджетами показывает самую важную информацию: статистику инцидентов, трафик событий по коннекторам или пользователям, флаги правил для наиболее критичных коннекторов и т.п. Всего в системе 12 шаблонов, их можно настроить «под себя»: выбрать отчетный период, частоту обновлений, источник данных, коннекторы/правила и/или пользователей, по которым система отобразит сводку, а также вид графического представления (круговая диаграмма, график, гистограмма и т.п.).

Дашборд с виджетами

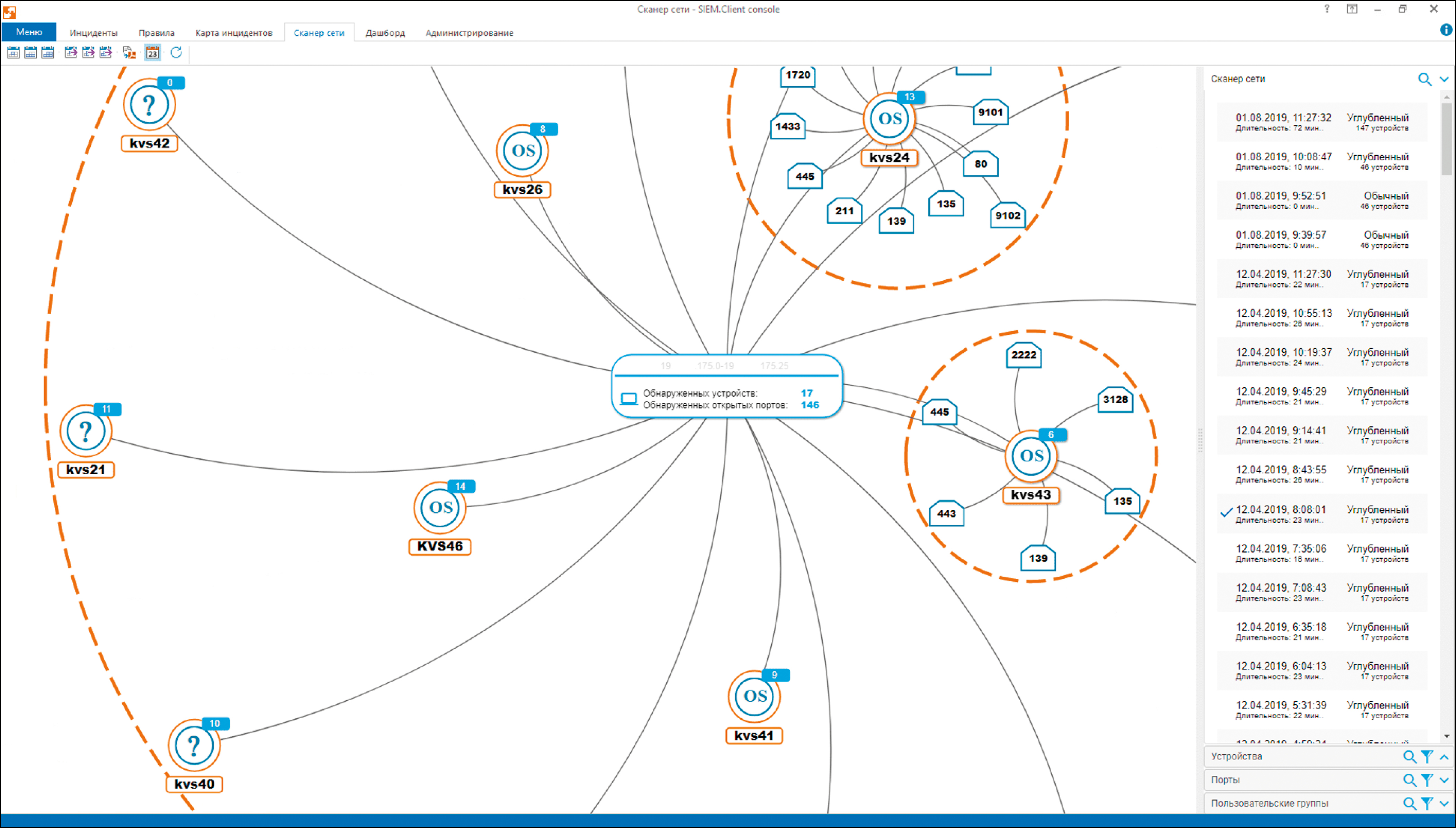

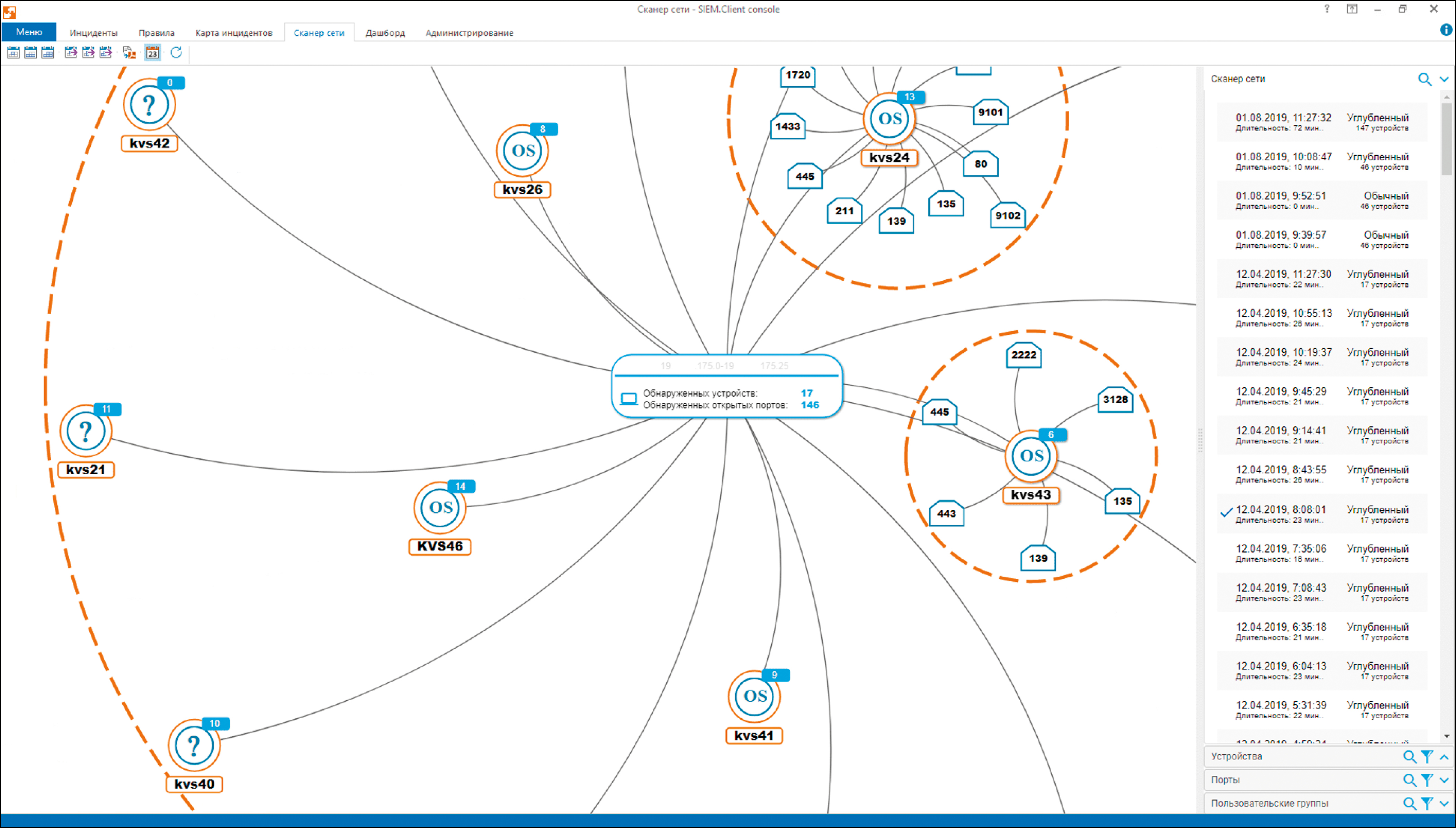

Сканер сети отвечает за инвентаризацию инфраструктуры, показывает все подключенные узлы: компьютеры, роутеры, свитчи, принтеры и прочее оборудование. Сканер помогает обнаружить открытые порты и отследить попытки несанкционированного подключения новых устройств.

На рис. «Сканер уязвимостей» показывает перечень уязвимостей, актуальных для данного ПО или устройства, благодаря данным из vulnerability-баз.

Сканер сети

Карта подключений, которая показывает, за какими ПК авторизованы какие пользователи. Плюс к этому она отражает поведение объектов в IT-инфраструктуре: тип и статус подключений (интерактивный, сетевой и др.), и их подробный анализ – всех сразу или точечно по пользователям/ПК.

Инструменты для расследования

Карта инцидентов позволяет составить общую картину, где, когда и сколько инцидентов ИБ произошло за заданный период. Она отображает все ПК и пользователей в системе и «подсвечивает» проблемные точки: например, если отфильтровать компьютеры, по которым за день было больше 10 000 событий.

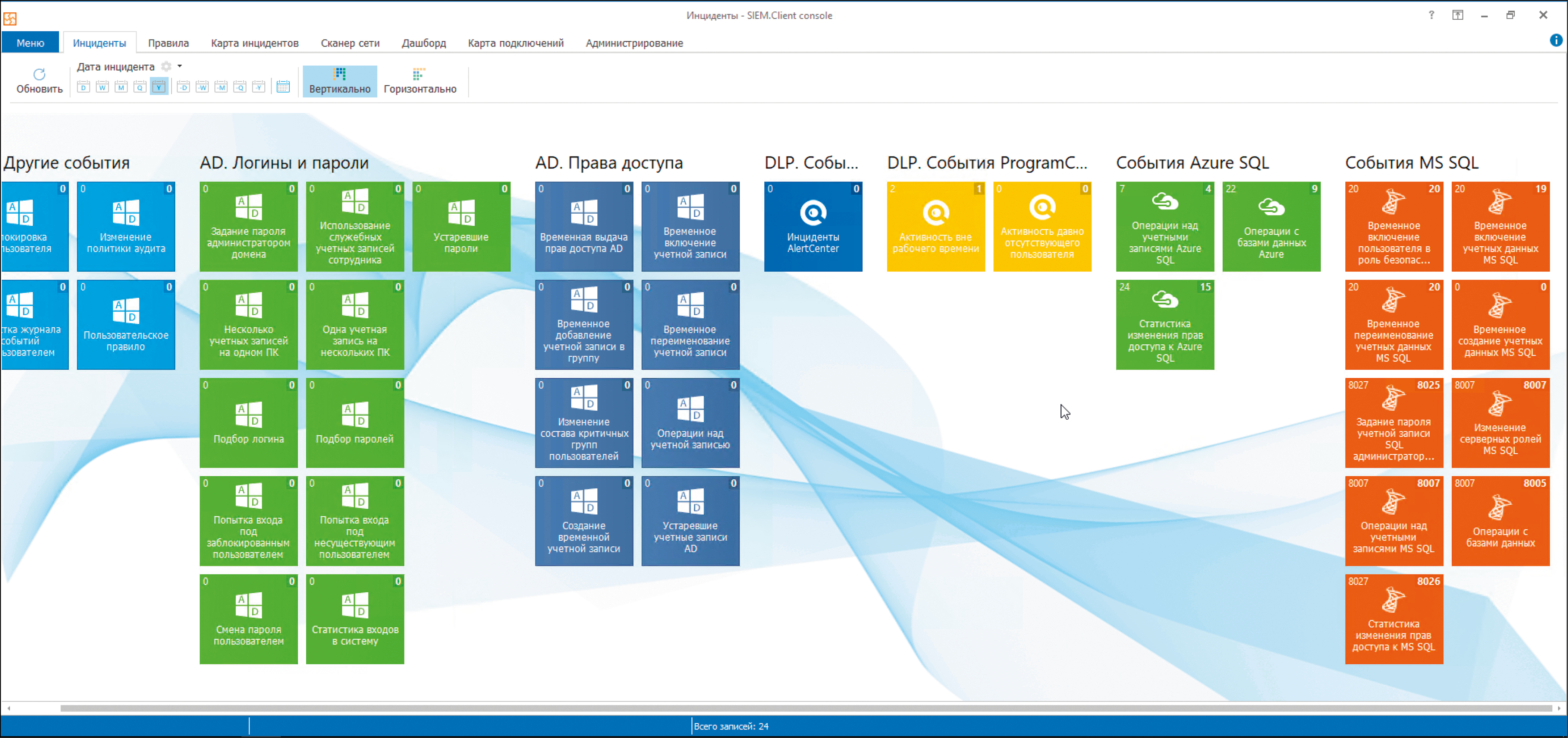

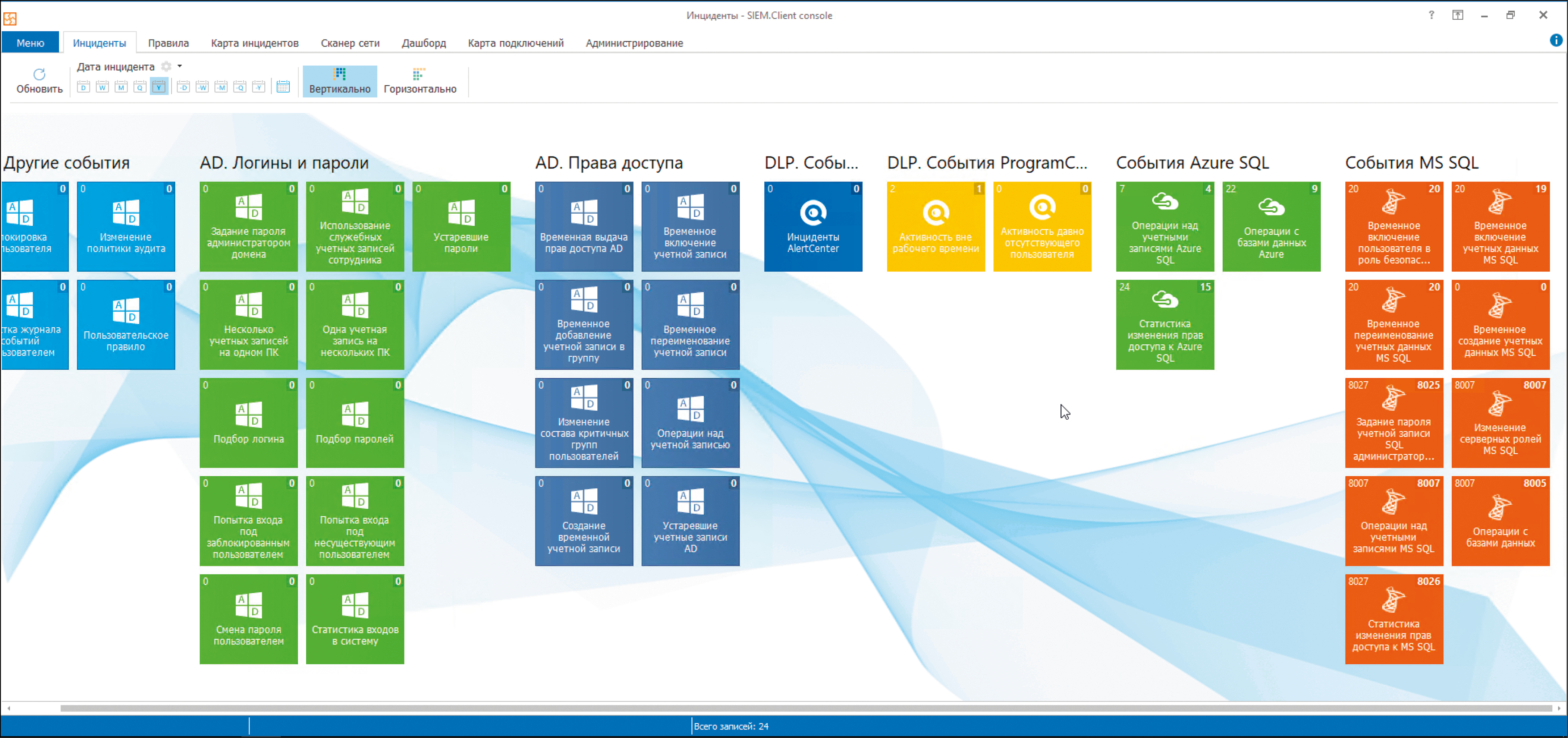

Вкладка «Инциденты» – еще один вариант такого мониторинга. Во вкладке события рассортированы по правилам за выбранный период (сегодня, вчера, неделю назад и т.д.). Можно «провалиться» в любое подозрительное событие. По клику на плитку с правилом открывается таблица инцидентов с базовым описанием, по клику на инцидент – все его подробности.

Вкладка «Инциденты»

Инцидент-менеджмент – этакий аналог Jira для ИБ-отдела, позволяет объединять разные инциденты в одно расследование, назначать ответственных сотрудников службы ИБ, присваивать статусы хода расследования, добавлять комментарии и подводить итоги. Удобно, что «логику» инцидента можно тут же преобразовать в правило кросс-корреляции, а итоги каждого расследования – выгрузить в отчет или отправить на печать.

Мы предусмотрели три вида уведомлений о новых инцидентах: в консоли, в email, а также срочные алерты в Telegram. ИБ-специалист сразу видит необходимые вводные – что случилось, где и насколько это серьезно.

Такой «набор» инструментов мы в SIEM-системе собирали исходя из соображений достаточности и удобства: чтобы сделать систему максимально функциональной, при этом оставить ее коробочной – чтобы легко разворачивалась в течение часов и дней, а не месяцев как многие конкурентные решения.

Тот же принцип и в остальном: простой редактор правил корреляции, не требуется знать языки программирования. Благодаря этому даже если задача администрировать SIEM свалилась на вас как снег на голову, в «СёрчИнформ SIEM» вам будет легко разобраться. Более подробно о работе в системе будем рассказывать 28 июня на вебинаре «Укрощение SIEM-системы. Инструкция по применению для системных администраторов».

Вебинар бесплатный, необходима регистрация.

Ключевые слова: SIEM-система, безопасность, инцидент, инцидент-менеджмент, сканер уязвимостей, сканер сети, дашборд с виджетами, СёрчИнформ SIEM

Подпишитесь на журнал

Купите в Интернет-магазине

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

|