|

|

|

|||||||||||||

|

|

В ноябре 2019 года вышла новая версия Dr.Web Enterprise Security Suite – флагманского корпоративного продукта для комплексной защиты любых устройств информационных сетей государственных организаций и предприятий, а также коммерческих компаний. 12-я версия ознаменовалась рядом нововведений и новинок, в частности новым компонентом – Контроль приложений, о котором и пойдет речь в статье.

Dr.Web: всё под контролемВ ноябре 2019 года вышла новая версия Dr.Web Enterprise Security Suite – флагманского корпоративного продукта для комплексной защиты любых устройств информационных сетей государственных организаций и предприятий, а также коммерческих компаний. 12-я версия ознаменовалась рядом нововведений и новинок, в частности новым компонентом – Контроль приложений, о котором и пойдет речь в статье. Сегодня в экономике нет ни одной отрасли, которая могла бы бесперебойно функционировать без средств защиты информации от вирусозависимых компьютерных инцидентов (ВКИ). Dr.Web Enterprise Security Suite предназначен для организации и управления всеобъемлющей защитой локальной сети компании, включая мобильные устройства сотрудников. Основные примечания по выходу новой версии мы собрали на отдельной странице. А о новом компоненте в Dr.Web Enterprise Security Suite рассказывает Вячеслав Медведев – начальник сектора продукт-менеджмента компании «Доктор Веб». Защита от новейших вредоносных программ и слишком самостоятельных пользователей средствами Dr.Web«Получила по эл. почте запрос на отчет по бухгалтерии, загрузила файл, открыла архив…»

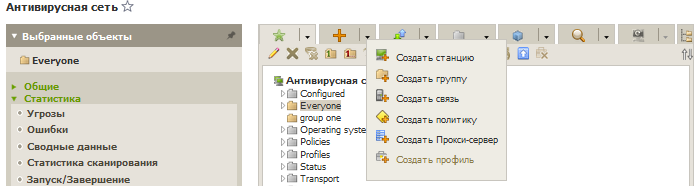

И да – злоумышленники не отличаются честностью. По статистике, лишь менее трети жертв троянцев-шифровальщиков получают код для разблокировки, и этот код действительно позволяет расшифровать файлы. Заблокировать запуск вредоносных программ, еще неизвестных антивирусу, можно различными способами – например, с помощью модулей Офисного контроля или Превентивной защиты. Можно сделать это и с использованием возможностей Контроля приложений Dr.Web – и этот же модуль позволяет заблокировать устаревшие программы, недоверенное ПО, создать белые и черные списки программ для локальной сети компании. Чтобы настроить Контроль приложений, необходимо выполнить следующую последовательность действий.

Внимание! Настройку работы профилей рекомендуется производить в тестовом режиме. Он имитирует работу Контроля приложений с полным ведением журнала статистики активности на защищаемых станциях, однако фактическая блокировка приложений не производится. Чтобы создать профиль:

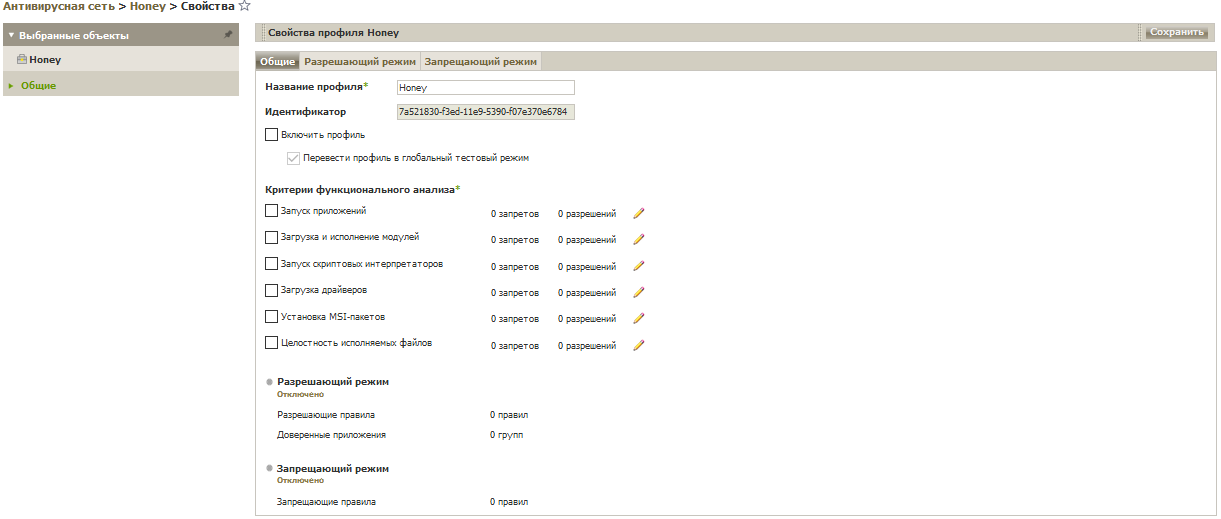

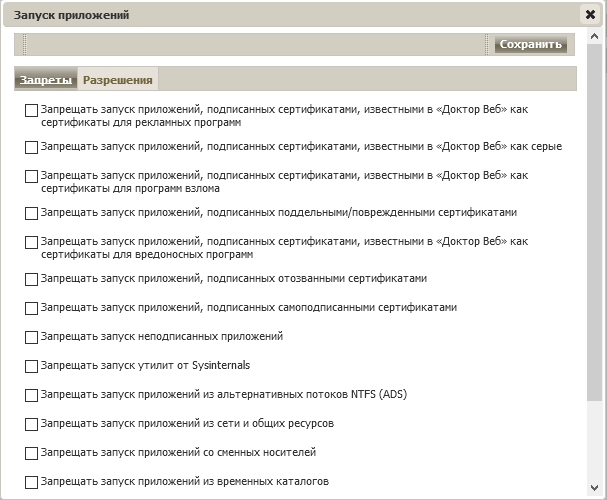

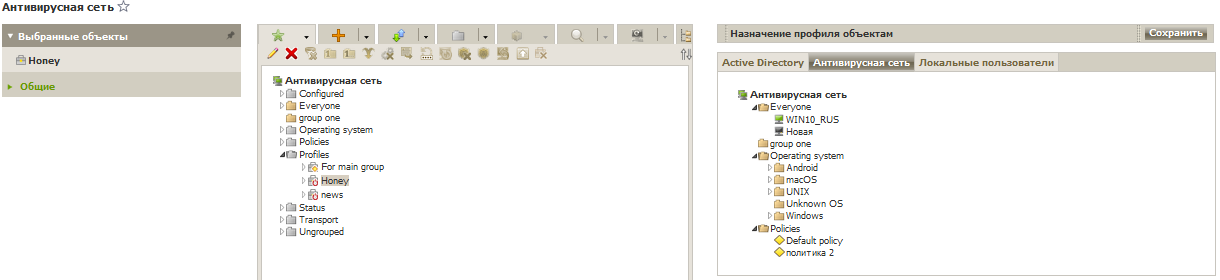

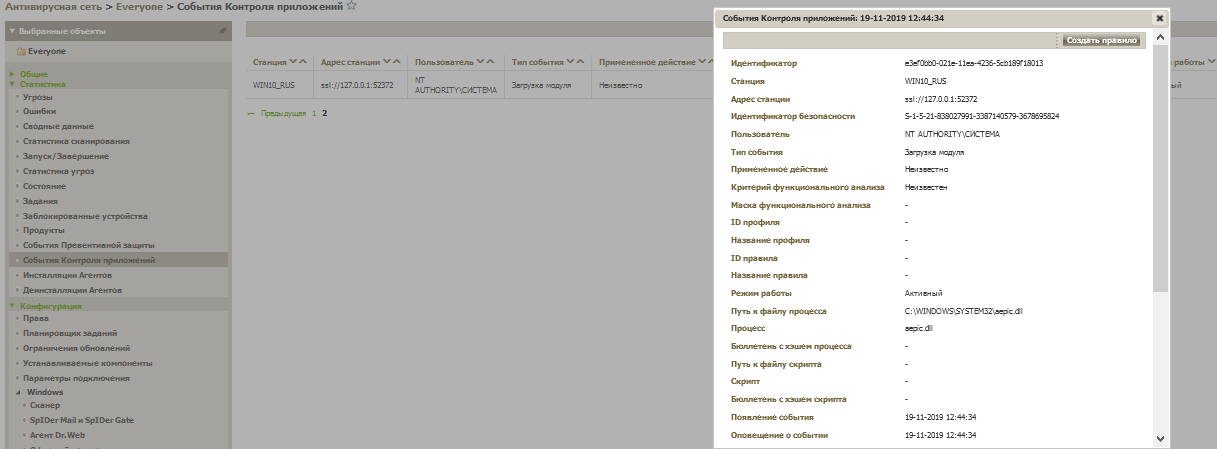

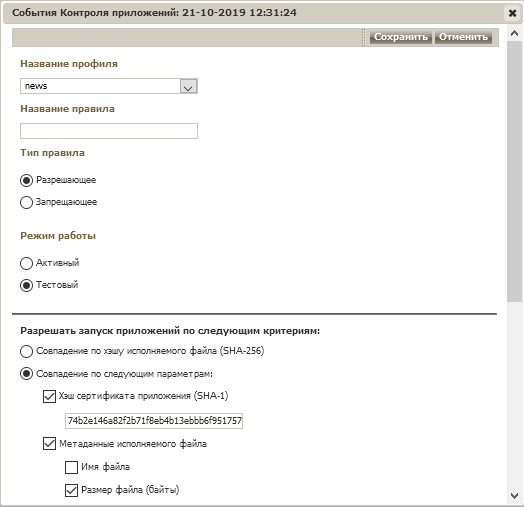

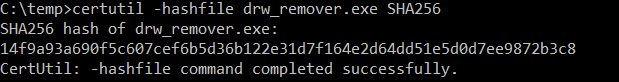

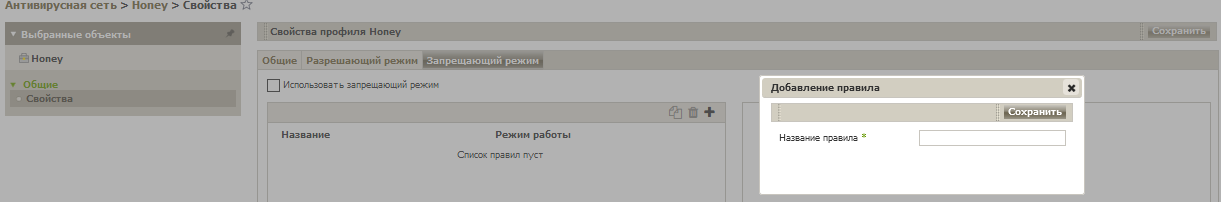

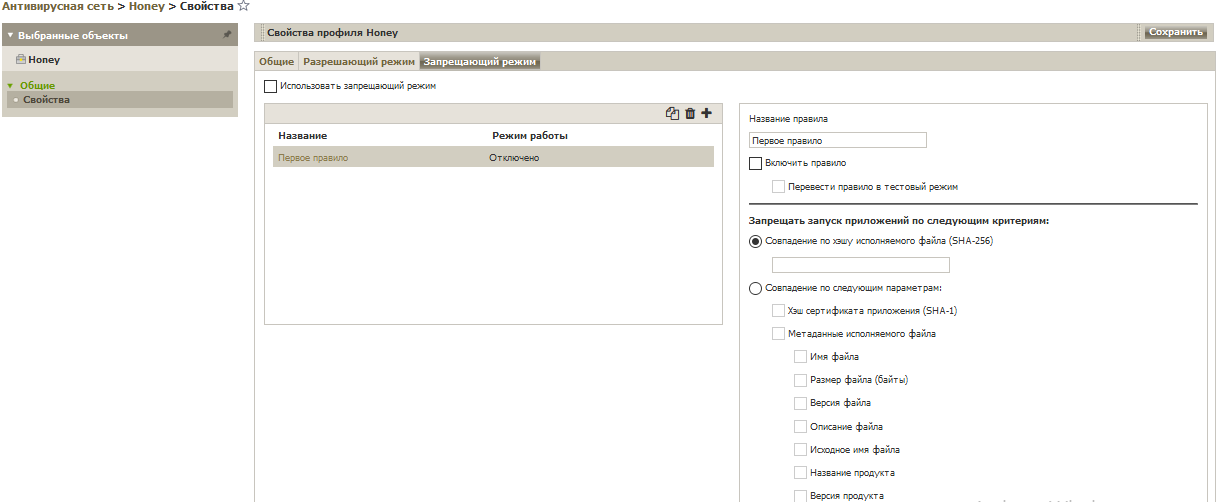

Созданный профиль нужно настроить (установить необходимые ограничения, правила работы), а также назначить его станциям и/или пользователям антивирусной сети. Новый профиль будет создан и помещен в группу Profiles дерева Антивирусной сети. Кликаем по названию профиля. Назначение флага Включить профиль очевидно, равно как и флага Перевести профиль в глобальный тестовый режим. В разделе Критерии функционального анализа устанавливаем флаги для событий, которые будут контролироваться. Для каждого из типов событий есть своя группа критериев, с помощью которых мы можем отметить правила, по которым будут выявляться подозрительные программы. Для задания расширенных настроек по каждому выбранному типу событий критерию нажимаем Большинство пунктов даже не нужно комментировать – вполне понятно, какого рода программы под них подпадают и нужен ли их запуск. Очевидно, что в большинстве систем не используются запускаемые в среде Windows программы Linux, поэтому мы также можем отметить пункт Запрещать запуск bash-оболочек и WSL-приложений (только для Windows 10 и выше). Запуск приложений со сменных носителей (Запрещать запуск приложений со сменных носителей) и по сети (Запрещать запуск приложений из сети и общих ресурсов), если у вас не используются данные возможности, тоже не помешает запретить. Весьма часто вредоносные программы используют для запуска каталоги для временных файлов. Если вы не планируете развертывать новое ПО, которое также может использовать данные папки, – отметьте опцию Запрещать запуск приложений из временных каталогов. В разделе Запуск скриптовых интерпретаторов вы можете запретить те типы скриптов (а также модификацию реестра), которые точно не используются в вашей системе, а также их запуск со сменных носителей или из временных каталогов. Опции раздела Загрузка драйверов подобны описанным ранее, однако помимо описанных выше запретов в данном разделе имеется один уникальный – Запрещать загрузку уязвимых версий драйверов популярного ПО. Думаем, его важность понятна. Вредоносные пакеты часто используются вредоносными программами. Вы можете запретить запуск инсталляционных пакетов, используя опции раздела Установка MSI-пакетов. Если вы включите использование какого-либо из типов событий, но не зададите его расширенные настройки, то контроль запуска будет производиться для всех объектов по этому критерию в соответствии с настройками разрешающего или запрещающего режимов. Если вы зададите расширенные настройки, но не включите использование самого типа события, то ни расширенные настройки, ни сам критерий выполняться не будут. Для сохранения расширенных настроек нажмите Сохранить в окне со списком расширенных настроек. Следующий этап настройки системы контроля запуска приложений – назначение созданного и настроенного профиля станциям или пользователям антивирусной сети. Выбираем профиль и назначаем его с помощью опции панели инструментов Экспортировать данные → Назначить профиль. Если все настройки были проведены корректно, сведения о запускаемых программах будут отображаться в разделе Статистика → События Контроля приложений. Обнаружив запуск некоей программы или модуля, кликните по соответствующей строке таблицы. В открывшемся окне с информацией о выбранном событии нажмите кнопку Создать правило и создайте нужное вам разрешающее или запрещающее правило. Кроме того, что правила Контроля приложений могут создаваться исходя из статистики запуска приложений, их можно создать и вручную. Предположим, вы хотите запретить несанкционированный запуск утилиты drw_remover.exe, которой пользуются для удаления антивируса, мешающего запуску очередного троянца. Вычислить хеш-сумму данного файла можно с помощью утилиты CertUtil, по умолчанию входящей в комплект OS Windows, или иной любой утилитой. Если мы используем CertUtil, в командной строке нужно выполнить команду certutil -hashfile file SHA256, где file – путь до файла. Для добавления запрета используем Запрещающий режим ранее созданного правила.

И нажимаем Сохранить.

Если вы ранее создавали аналогичное правило, вы можете создать дубликат запрещающего правила и отредактировать его свойства.

|

Комментарии отсутствуют

|

Визитка

Визитка