|

Рубрика:

Безопасность /

Исследование

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

АНТОН КАРЕВ, ведущий эксперт Алтайского края по кибербезопасности, с 20-летним стажем. Окончил физтех АлтГУ. Занимается технологической разведкой и подготовкой аналитических обзоров для красной команды правительственных хакеров, anton.barnaul.1984@mail.ru АНТОН КАРЕВ, ведущий эксперт Алтайского края по кибербезопасности, с 20-летним стажем. Окончил физтех АлтГУ. Занимается технологической разведкой и подготовкой аналитических обзоров для красной команды правительственных хакеров, anton.barnaul.1984@mail.ru

Кардинг:

как взламывают торговое оборудование

Кардинг существует уже много лет и с течением времени становится все более изощренным. Даже при серьезном подходе к обеспечению кибербезопасности POS-систем – что уже само по себе большая редкость – торговое оборудование остается уязвимым для кардеров [11] Кардинг существует уже много лет и с течением времени становится все более изощренным. Даже при серьезном подходе к обеспечению кибербезопасности POS-систем – что уже само по себе большая редкость – торговое оборудование остается уязвимым для кардеров [11]

Материал рассчитан на подготовленного читателя: квалифицированных специалистов из «красной команды». Без надлежащих полномочий описанными здесь методиками пользоваться не стоит. Кардинг – это тяжкое преступление

Фиаско банковских смарт-карт EMV

Все больше преступников увлекаются кардингом и пополняют ряды высокотехнологичной подпольной мафии. Среди этих преступников не только технически подкованные эксперты, но и зеленые, с технической точки зрения, новички. Последним удается социализироваться в подпольной экосистеме кардинга благодаря маркетинговым программам FaaS (fraud-as-a-service; мошенничество как услуга) [15].

Смарт-карты EMV пришли на замену магнитным картам MSR, чтобы хоть как-то усложнить жизнь кардерам. EMV-карты хранят информацию на чипе, в зашифрованном виде, что по идее должно усложнить процедуру скимминга. Кроме того, считается, что смарт-карты тяжелее клонировать – поскольку незаметно подменить чип на лицевой стороне карты проблематично. Однако на практике оказалось, что смарт-карты подвержены тем же уязвимостям, что и их магнитные предшественницы, и даже в более широких масштабах [15].

Ключевые недостатки смарт-карт EMV:

- возможность отключения усовершенствованного протокола авторизации (с переходом на старый, более уязвимый) [24];

- отсутствие защиты от ретрансляционной атаки [35];

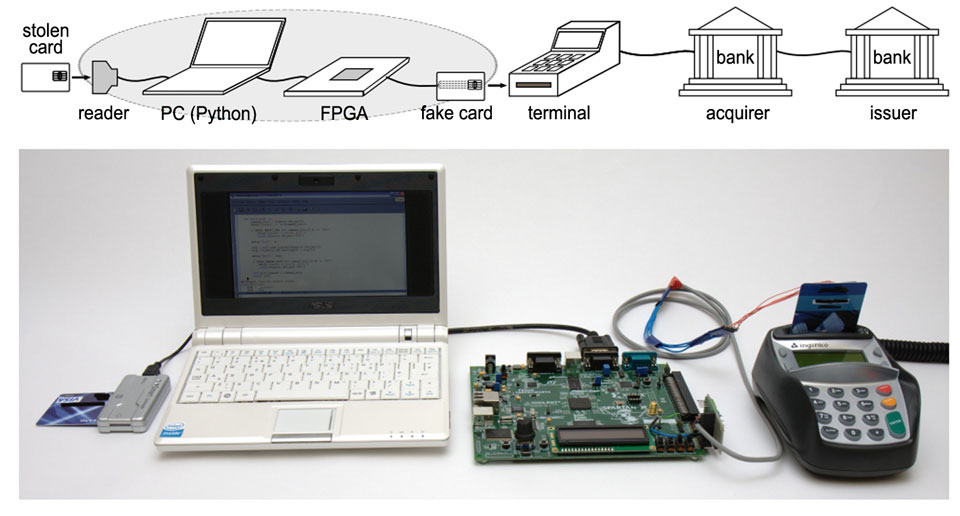

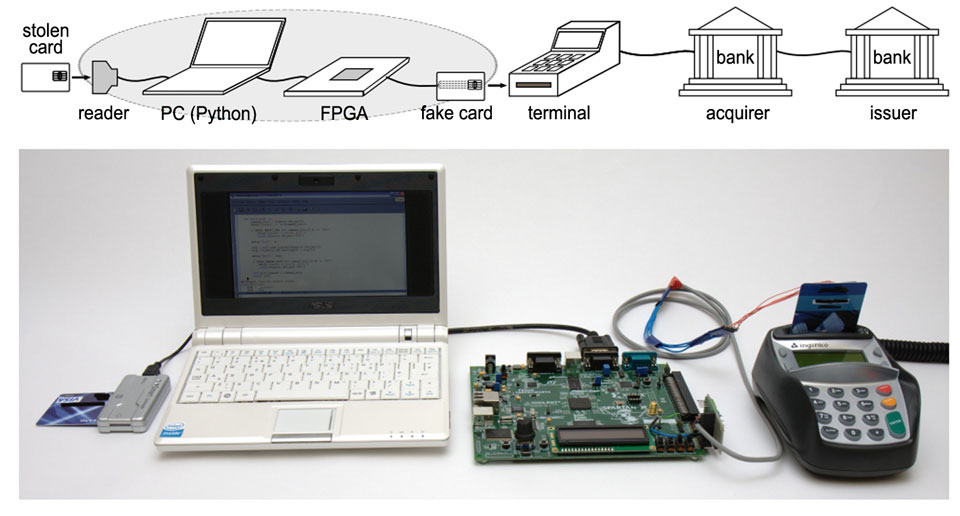

- отсутствие защиты от MITM-атак с обходом пин-код-авторизации для контактных (см. рис. 1) [31] и бесконтактных [20] платежей;

- предсказуемые генераторы «случайных» чисел [13];

- передача конфиденциальных данных открытым текстом [14].

Рисунок 1. MITM-атака на EMV-карты

В итоге мы можем видеть, что «более безопасные» POI-считыватели, работающие по EMV-протоколу, просто стали еще одним шагом игры «в кошки-мышки», где мышка всегда остается на шаг впереди. Кардеры пребывают в постоянном поиске легких денег, а потому ищут (и всегда находят) актуальные уязвимости в торговом оборудовании [15].

Смарт-карты EMV были разработаны как более защищенная альтернатива для магнитных карт MSR. Однако практика показала, что приход EMV только добавил проблем с безопасностью, и таким образом эта технология потерпела полное фиаско [13]. Так например, в [11, 13] описана методика взлома защищенной POS-системы с поддержкой передовых смарт-карт EMV – посредством широко распространенных уязвимостей POI-считывателя (неотъемлемого компонента любой POS-системы). Упомянутые уязвимости позволяют злоумышленнику совершать транзакции с украденной банковской картой, даже не зная ее пин-кода, в обход EMV-защиты.

В [13] представлено много увлекательных атак на смарт-карты EMV. Среди них: компрометация той части EMV-протокола, которая предназначена для предотвращения повторного проведения одной и той же транзакции. Защитный алгоритм проведения транзакций по EMV-протоколу использует в своих расчетах случайные числа, за генерацию которых отвечает POS-система. Однако генератор случайных чисел в POS-системе, как правило, заменяется обычным счетчиком. Поэтому злоумышленник может предсказывать все генерируемые POS-системой «случайные» числа и таким образом обходить систему «предотвращения повторного проведения одной и той же транзакции». Это дает злоумышленнику возможность произвести «ретрансляционную атаку», которая является высокотехнологичным аналогом для «старомодного» клонирования магнитных банковских карт.

Эти и другие атаки на защищенные POS-системы, поддерживающие смарт-карты EMV, демонстрируют, что вся их причудливая электронная защита от несанкционированного доступа полностью несостоятельна [13].

Статью целиком читайте в журнале «Системный администратор», №12 за 2017 г. на страницах 28-36.

PDF-версию данного номера можно приобрести в нашем магазине.

- Slava Gomzin. Hacking Point of Sale: Payment Application Secrets, Threats, and Solutions. 2014.

- Dan Rosenberg. Reflections on trusting TrustZone // Black Hat. 2014.

- Jaehyuk Lee, Jinsoo Jang. Hacking in Darkness: Return-oriented Programming against Secure Enclaves // Proceedings of the 26th USENIX Security Symposium. 2017. pp. 523-539.

- Jo Van Bulck. Telling Your Secrets Without Page Faults: Stealthy Page Table-Based Attacks on Enclaved Execution // Proceedings of the 26th USENIX Security Symposium. 2017. pp. 1041-1056.

- Darren Pauli. World’s most complex cash register malware plunders millions in US // 2015. URL: https://www.theregister.co.uk/2015/11/24/modpos_point_of_sale_malware/ (дата обращения: 31 августа 2017).

- VISA security alert. «Kuhook» point of sale malware // 2015. URL: http://busfin.colostate.edu/Forms/Merchant_Svcs/Alert_KuhookPOS.pdf (дата обращения: 31 августа 2017).

- Alex Hern. Ransomware attack ‘not designed to make money’, researchers claim // 2017. URL: https://www.theguardian.com/technology/2017/jun/28/notpetya-ransomware-attack-ukraine-russia (дата обращения: 31 августа 2017).

- Cybersecurity needs attention // 2017. URL: https://www.malwarebytes.com/pdf/white-papers/cybersecurity_needs_attention.pdf (дата обращения: 31 августа 2017).

- Stacy Collett. Credit card fraud: What you need to know now // 2017. URL: https://www.csoonline.com/article/3220449/cyber-attacks-espionage/credit-card-fraud-what-you-need-to-know-now.html (дата обращения: 7 сентября 2017).

- Wu Zhou, Yajin. Zhou. Detecting repackaged smartphone applications in third-party android marketplaces // Proceedings of 2nd ACM Conference on Data and Application Security and Privacy. 2012. pp. 317-326.

- Nir Valtman, Patrick Watson. Breaking payment Points of Interaction (POI) // Black Hat. 2016.

- Alexandrea Mellen, John Moore. Mobile Point of Scam: attacking the Square Reader // Black Hat. 2015.

- Ross Anderson. How smartcard payment systems fail // Black Hat. 2014.

- Lucas Zaichkowsky. Point of Sale system architecture and security // Black Hat. 2014.

- Abhinav Singh. The underground ecosystem of credit card frauds // Black Hat. 2015.

- Doomed Point of Sale Systems // DEFCON. 2017.

- Xiaolong Bai. Picking Up My Tab: Understanding and Mitigating Synchronized Token Lifting and Spending in Mobile Payment // Proceedings of the 26th USENIX Security Symposium. 2017. pp. 593-608.

- WesLee Frisby. Security Analysis of Smartphone Point-of-Sale Systems // Proceedings of the 6th USENIX Workshop on Offensive Technologies. 2012. pp. 22-33.

- E. Haselsteiner, K. Breitfuss. Security in Near Field Communication (NFC) – Strengths and Weaknesses // Proceedings of the Workshop on RFID Security. 2006.

- Haoqi Shan. Man in the NFC: Build a NFC proxy tool from sketch // DEFCON. 2017.

- Weston Hecker. Hacking next-gen ATMs: from capture to cashout // Black Hat. 2016.

- Peter Fillmore. Crash & pay: how to own and clone contactless payment devices // Black Hat. 2015.

- K.H. Conway. On Numbers and Games. Academic Press, 1976.

- Ross Anderson. Chip and spin // Computer Security Journal. 22(2), 2006. pp. 1-6.

- G.P. Hancke. A Practical Relay Attack on ISO 14443 Proximity Cards // 2005. URL: http://www.rfidblog.org.uk/hancke-rfidrelay.pdf (дата обращения: 6 сентября 2017).

- Jonathan Zdziarski. The Dark Art of iOS Application Hacking // Black Hat. 2012.

- L. Francis, G.P. Hancke, K.E. Mayes. On the security issues of NFC enabled mobile phones // International Journal of Internet Technology and Secured Transactions. 2(3/4), 2010. pp. 336-356.

- Nils, Jon Butler. Mission mPOSsible // Black Hat. 2014.

- Nils, Rafael Dominguez Vega. PinPadPwn // BlackHat. 2012.

- L. Francis, G.P. Hancke, K.E. Mayes. Practical NFC Peer-to-Peer Relay Attack Using Mobile Phones // Radio Frequency Identification: Security and Privacy Issues. vol. 6370, 2010. pp. 35-49.

- S.J. Murdoch. Chip and PIN is Broken // Proceedings of the IEEE Symposium on Security and Privacy. 2010. pp. 433-446.

- Chip and Skim: cloning EMV cards with the pre-play attack // Computing Research Repository (CoRR), arXiv:1209.2531 [cs.CY], Sept. 2012.

- Michael Roland, Josef Langer. Cloning Credit Cards: A Combined Pre-play and Downgrade Attack on EMV Contactless // Proceedings of the 7th USENIX Workshop on Offensive Technologies. 2013.

- Charlie Miller. Don’t stand so close to me: an analysis of the NFC attack surface // Black Hat. 2012.

- Saar Drimer, Steven J. Murdoch. Keep Your Enemies Close: Distance Bounding Against Smartcard Relay Attacks // Proceedings of the 16th USENIX Security Symposium. 2007. pp. 87-102.

- Timur Yunusov. The Future of ApplePwn – How to Save Your Money // Black Hat. 2017.

- Карев А.А. Кэш-атаки по сторонним каналам. // «Хакер», № 222, 2017.

- Карев А.А. Чумазые секретики киберзащитничков. // «Системный администратор», № 7-8, 2017. – С. 50-55. URL: http://samag.ru/archive/article/3471.

Ключевые слова: кардинг, безопасность, торговое оборудование, POS-системы, смарт-карты.

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

АНТОН КАРЕВ, ведущий эксперт Алтайского края по кибербезопасности, с 20-летним стажем. Окончил физтех АлтГУ. Занимается технологической разведкой и подготовкой аналитических обзоров для красной команды правительственных хакеров,

АНТОН КАРЕВ, ведущий эксперт Алтайского края по кибербезопасности, с 20-летним стажем. Окончил физтех АлтГУ. Занимается технологической разведкой и подготовкой аналитических обзоров для красной команды правительственных хакеров,