|

|

|

|||||||||||||

|

|

20 мая стартовал международный форум по практической безопасности Positive Hack Days 10, организованный компаниями Positive Technologies и Innostage. В первый день на площадке ЦМТ в Москве состоялись десятки докладов, круглых столов, мастер-классов. Поступают новости с крупнейшей открытой кибербитвы The Standoff — к мошенничеству и утечкам добавились аварии, городская инфраструктура уже изрядно повреждена атакующими. Тем не менее такие угрозы, как, например, авария на железной дороге, пока не реализованы. Остался один день. Все завершится 21 мая, а пока подведем промежуточные итоги.

В четверг команда True0xA3 осуществила взрыв на газораспределительной станции компании Tube (в терминах киберполигона — реализовала риск), которая обслуживает сразу несколько объектов городской инфраструктуры. В результате была остановлена подача газа в городе.

Атакующие продолжили компрометировать IT-системы Heavy Ship Logistics — крупнейшей в городе транспортной компании, которая обслуживает аэропорт, железную дорогу и морской порт. Самым популярным занятием было мошенничество в системе продажи билетов на поезд (на момент написания материала это сделали команды SPbCTF, TSARKA, True0xA3). Чуть раньше действия Сodeby привели к сбою системы регистрации пассажиров, а через час Invuls нарушила работу системы информирования пассажиров.

Команда Сodeby получила доступ к коммерческому предложению компании Nuft — крупной региональной корпорации по добыче и переработке нефтепродуктов. В результате был сорван крупный тендер компании. Этот же коллектив удалил информацию о штрафах граждан в системе компании 25 Hours, которая недавно выиграла тендер на модернизацию сети светофоров на улицах и управление ею. Горожане счастливы, а казна не дополучит полмиллиарда. Если руководство 25 Hours не примет меры по предотвращению подобных инцидентов, то власти города могут отказаться от такого неэффективного сотрудничества.

Сетью розничных магазинов FairMarket опять заинтересовались ребята из True0xA3, на этот раз они подменили ценники в ERP-системе. Как и Codeby, они смогли превратить магазин в точку незаконной торговли спиртными напитками, взломав его ERP-систему и сняв с крепкого алкоголя специальную отметку для подакцизных товаров. Сразу несколько команд добились утечки персональных данных сотрудников и кражи стратегических документов.

К 56-му часу битвы лидировали True0xA3, на втором месте были Сodeby, на третьем — SPbCTF. Параллельно на форуме выступали известные эксперты в области информационной безопасности.

«PHDays: Начало» — старт большого общего дела

В информационной безопасности главное — практика, уверен Борис Симис, заместитель генерального директора по развитию бизнеса компании Positive Technologies. «Руководитель одной из компаний-партнеров, сотрудники которой работали в SOC на осеннем The Standoff, предлагал своему начальнику повысить специалистам зарплату, так как за 7 дней они увидели столько атак, сколько могли бы наблюдать за 5–7 лет. Это позволило им по сути шагнуть на другой профессиональный уровень», — вспоминал Борис в ходе круглого стола «PHDays — и зачем мы его проводим».

Директор по продуктам Positive Technologies Денис Кораблев признался, что раньше не представлял, как писатели пишут книги вдвоем, «однако новая задача (практическая реализация ИБ 2.0) научила нас складывать сильные стороны команд разработок в единое целое и перестать мыслить в рамках отдельных продуктов и ниш. Работа была проведена титаническая, и когда-нибудь мы о ней напишем книгу, причем обязательно вместе».

«Все эти годы множество компаний и людей работали над PHDays, вкладывая душу, знания, предоставляя оборудование и продукты, — рассказал Борис Симис. — Но в этом году впервые появился полноценный соорганизатор, компания Innostage, и мы дико им за это благодарны. Приглашаем и другие компании в число соорганизаторов. Хотим, чтобы PHDays стал общим делом».

Как в «Тинькофф» начинали разработку антифрода

Компания «Ростелеком-Солар» провела круглый стол «Экономика практической кибербезопасности». Модерировал встречу Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки (Solar JSOC) этой компании.

«Технологии — это скорее некий ИБ-каркас, но в работе информационная безопасность — все равно история про людей», — считает Дрюков.

С ним согласен Дмитрий Гадарь, вице-президент и директор департамента информационной безопасности группы «Тинькофф», который начинал свою карьеру с разработки средств криптографической защиты и анализа.

«Массовый фрод начался в 2008 году, и мы тогда начали пилить первую систему противодействия мошенничеству, — вспоминает Дмитрий. — Мы делали это, по сути, на коленке. Такие ситуации определяют способность безопасника подстроиться под ситуацию и принести реальную пользу. В настоящее время специалист про безопасности должен обладать базовыми знаниями в области математики, сетей, операционных систем и так далее. Знание средств защиты не главное, так как тыкать кнопки в ArcSight можно научить довольно быстро. Не хватает тех, кто понимает, как устроены сетевые протоколы, операционные системы и другие базовые вещи. Обратная сторона — я пробовал брать сильных айтишников, так тоже не работает. Они глубоко уверены, что, поставив правильный набор средств безопасности и корректно настроив их, компания окажется в полной безопасности. Но это не так. Безопасник должен обладать определенной степенью паранойи, а вера в идеальный набор средств защиты не доведет до добра».

Роман Попов, начальник управления АТЭК, признался, что впервые задумался о том, что «игрушки» с экрана монитора могут оказывать влияние на реальную жизнь, когда случилась история со Stuxnet. «Сегодня, если у тебя "зоопарк" различного оборудования, то лучше обратиться к MSSP. Другое дело, что MSSP — это история исключительно последних лет», — отметил Роман. Денис Андриевский, начальник управления «Иннотеха», рассказал о численности персонала в центрах киберзащиты крупнейших компаний: в «Сбере» трудится около 400 человек, в «ВымпелКоме» около 40, в НЛМК порядка 60 человек.

Думать — это прикольно. 20 практических приемов OSINT в цифровом мире

В своем докладе генеральный директор Avalanche Андрей Масалович рассмотрел приемы OSINT — сбора и анализа разведывательной информации, полученной из общедоступных источников, — которые позволяют эффективно добывать приватную и даже секретную информацию, не прибегая к взлому. «За нами начали шпионить устройства, и сегодня, как сказал физик Макс Борн, современная наука убивает современную этику. То, что сейчас происходит с научными и техническими достижениями, новыми технологиями и гаджетами, не делает нашу жизнь счастливее: происходит примерно то же, что и во время появления первых станков, когда люди становились их "придатками"», — отметил Андрей. Эксперт показал, как извлекать данные о секретной поставке из открытых логистических баз, искать утечки в облачных хранилищах Amazon, Google и Microsoft, находить закрытый аккаунт пользователя в Telegram или определять номер телефона администратора канала, обнаруживать любые сервисы (например, «СберБанк Онлайн») и электронные кошельки, привязанные к телефону абонента, а также рассказал о возможностях сервисов-шпионов.

Осторожнее называйте группы в WhatsApp

Выступая на thrEat reSearch Camp — отдельном defensive-треке на PHDays для докладов, посвященных темам incident response, threat intelligence, threat hunting, OSINT и malware analysis, главный эксперт «Лаборатории Касперского» Сергей Голованов рассказал о самых впечатляющих мероприятиях по реагированию на инциденты за последние два года с акцентом на новые реалии в условиях пандемии.

«Речь идет о массе проблем, связанных с удаленными рабочими местами. Многие создали огромное количество RDP-серверов, сделали на них удаленные рабочие места. В результате мы увидели крупные ботнеты, которые ходили и перебирали пароли по RDP. Мы наблюдали в 2020 году значительный рост инцидентов, которые начались из-за плохого пароля на RDP-серваке», — сообщил он.

По его словам, удаленная работа подсветила и другие неожиданные «слабые места» — например, рабочее общение в мессенджерах. «Мессенджеры "сливают" названия рабочих групп. Если кто-то назвал группу в вотсапе "Инцидент там-то тогда-то", то поздравляем, вы сами только что сознались компании Facebook в том, что у вас инцидент. Группы надо называть, например, "Выбираем подарок на день рождения" или "Поехали в Подмосковье"», — пошутил эксперт.

ИБ в Tele2

Наиль Айнетдинов, руководитель аудита информационной безопасности Tele2, рассказал о работе своего подразделения, сотрудники которого проводят в год около десятка проверок, включающих аудит корпоративных систем, продуктов клиентов, а также технологических компонентов мобильной сети. В своей работе департамент аудита ИБ Tele2 придерживается риск-ориентированного подхода. Айнетдинов пояснил, что этот подход удобен для ранжирования результатов аудита и привязки найденных уязвимостей к определенным рискам: «Мы не просто озвучиваем заказчикам список угроз: называя риск, мы прописываем, какие уязвимости нужно закрыть, чтобы риск не был реализован». Он также отметил, что беседа о рисках на самом высоком уровне зачастую помогает в совершенствовании ИБ и IT: «В последнее время осведомленность топ-менеджеров в вопросах ИБ растет: публикации в СМИ об утечках, информация о шифровальщиках интересуют их с точки зрения "может ли повториться то же самое с их компанией". Для нас очень важно умение говорить с менеджментом на одном языке. Мы стараемся не использовать термины, сокращения, жаргон, а для большей наглядности используем деморолики, в которых показываем, как тот или иной риск может реализоваться». Среди основных рисков для телеком-отрасли Айнетдинов назвал утечки данных, тайну связи и прекращение связи (регуляторный риск).

Взлом мобильных приложений

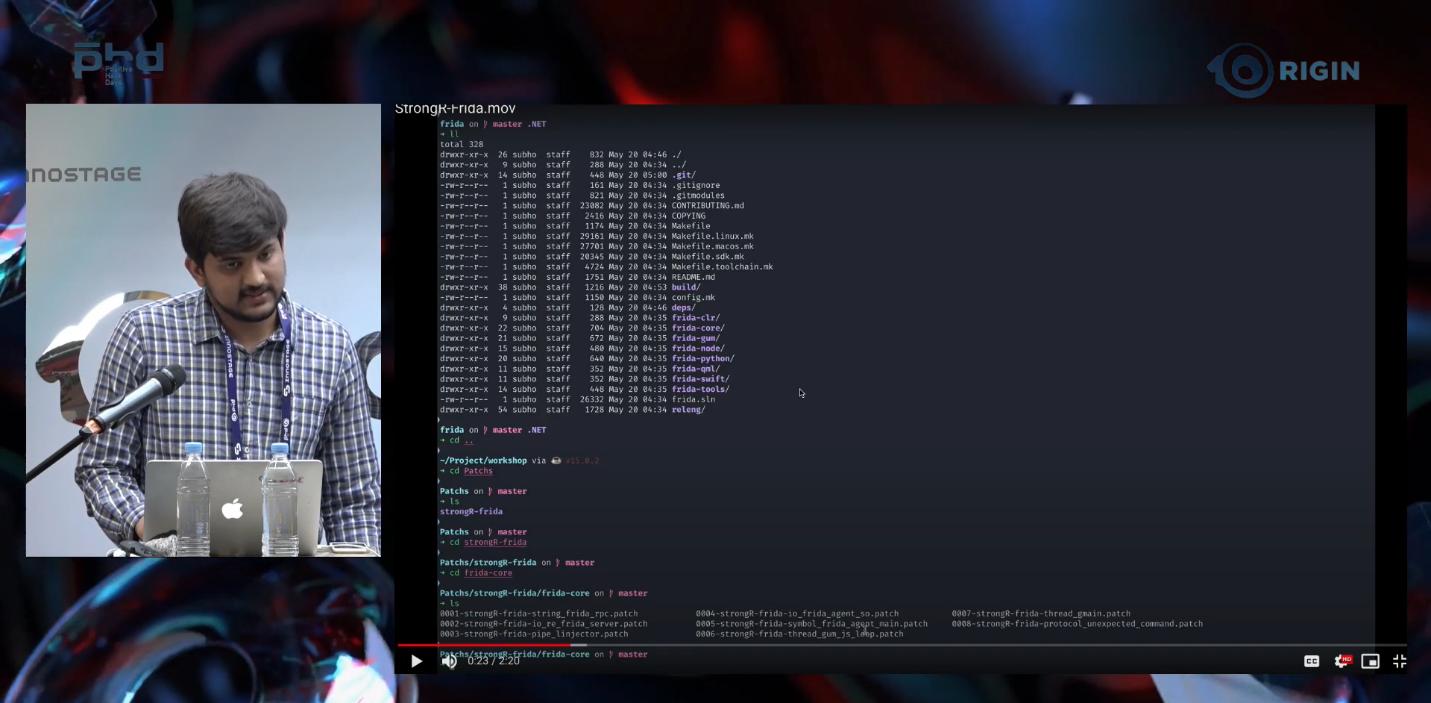

О безопасности мобильных приложений на базе Android и iOS рассказал аналитик информационной безопасности Акшай Джайн. В своем докладе он рассмотрел способы компиляции кода с помощью фреймворка Frida для внедрения в приложения и продемонстрировал в реальном времени сценарии взлома, позволяющие обойти методы обнаружения jailbreak и защиту SSL pinning. «Конечно, есть различные механизмы обнаружения Frida. Более того, существует проект DetectFrida, позволяющий по использованию определенных библиотек установить, внедрялся ли фреймворк в приложение или нет. Чтобы обойти эту защиту, следует убрать значения Frida, Gumjs и другие ориентиры», — поделился эксперт.

Обнаружить и остановить киберпреступника силами одного человека

В середине дня эксперты Positive Technologies (Андрей Бершадский, Денис Баранов, Алексей Андреев, Денис Кораблев, Михаил Помзов, Александр Морозов и Антон Тюрин) рассказали о новой концепции информационной безопасности, которая вводит понятие неприемлемых угроз и позволяет их избежать. Полностью с выступлением можно ознакомиться в его видеоверсии на сайте форума, сейчас же приведем некоторые цитаты.

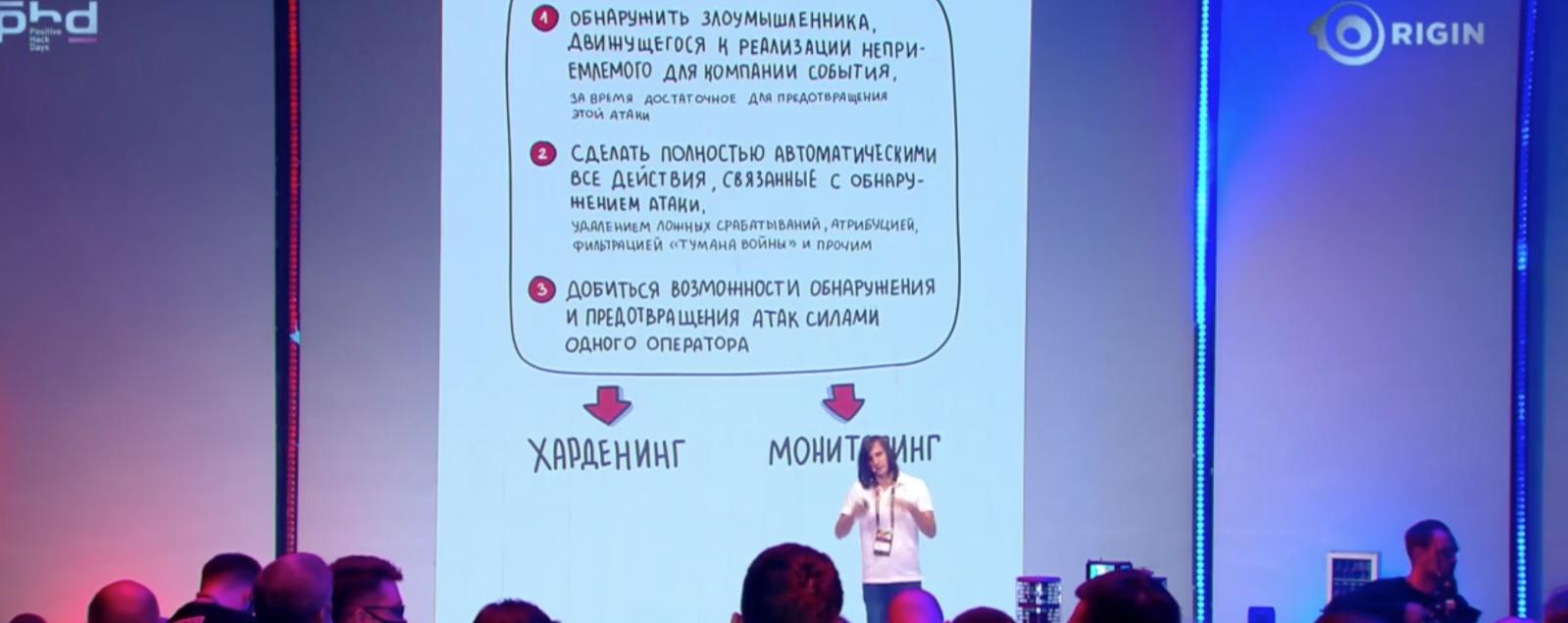

«Цель новой концепции, — отметил Денис Баранов, управляющий директор Positive Technologies, — обнаружить хакера, когда он движется к осуществлению неприемлемой угрозы, не замучив при этом нашу дежурную смену. Для решения этой задачи компания должна двигаться одновременно по двум направлениям — харденинг и мониторинг».

В свою очередь, Андрей Бершадский, директор центра компетенции компании Positive Technologies, рассказал, что атаки через интернет позволяют сегодня оставить крупный мегаполис без электричества. При этом для исключения недопустимых угроз недостаточно провести аудит ISO/IEC 27001, пройти пентесты или red teaming.

«В последнее время мы проводили интересные проекты, в ходе которых сначала тестируют нас, а потом тестируем мы, — сообщил Андрей Бершадский. — Если реализовать недопустимые угрозы не смогли мы, «Лаборатория Касперского», «Bi.Zone» и другие крупные игроки, у нас появляется уверенность, что механизмы, которые мы используем, в полной мере защищают от событий, влияющих на операционную деятельность».

Денис Баранов в своем выступлении заметил, что человеческие ресурсы в области предотвращения атак небезграничны. «У нас в стране есть около 50 экспертов SOC высокой квалификации и около 100 человек среднего уровня. Наблюдая за нашими заказчиками, партнерами и коллегами из ИБ-компаний, мы видим, что организации ходят по кругу, делая во многом одну и ту же работу. А значит, ее можно автоматизировать», — сказал Денис Баранов.

Что такое харденинг? «Один из наших коллег сказал: если я хочу защитить банк-клиент, купите мне плоскогубцы, и я буду выдирать все провода, которые к нему ведут, кроме провода к ПК главного бухгалтера, — рассказал Денис Баранов. — В этом заключается базовый харденинг, который в той или иной форме делать придется, — например, отодвигая с периметра сервисы, ведущие к реализации неприемлемых рисков. Второй способ — покрыть все системы автоматическим реагированием и убедиться, что под колпак влезла вся модель угроз, которые могут генерировать хакеры и пентестеры, когда взламывают сеть. Сложность в том, что сеть часто выглядит как блинчик, и количество средств, которым нужен мониторинг, огромно. Но в случае достижения баланса харденинга и мониторинга концепция работоспособна».

«Когда приходишь к IT-шнику с вопросом по поводу ключевых опасений компании, то угрозы называют легко — например, взрыв котла и кража денег. Но с какими системами связаны эти риски, IT очень часто не знает, так как службы ИБ и IT с бизнесом и эксплуатацией связаны слабо, — отметил Денис Баранов. — Для этого мы сейчас предлагаем нашу систему Asset Management, видоизмененную под новую концепцию. Эта система позволяет соотнести угрозы с «ассетами», то есть с активами. Другой стандартный вопрос заказчику — где ваши системы на периметре, которые станут входными точками для хакера. В полной мере на этот вопрос не может ответить никто. Обычно показывают список систем с двумя интерфейсами, наружу и внутрь. А как быть с серверами обновления, на которые системы ходят сами, с телеметрией сегментов АСУ ТП, с уязвимостями блокчейн-транзакций?»

Очень многие АСУ ТП автоматически получают обновления у вендора. При этом некоторые специалисты в АСУ по-прежнему уверены, что технологический сегмент изолирован. Атаковать системы также можно через транзакции блокчейна и многие другие не совсем очевидные точки входа.

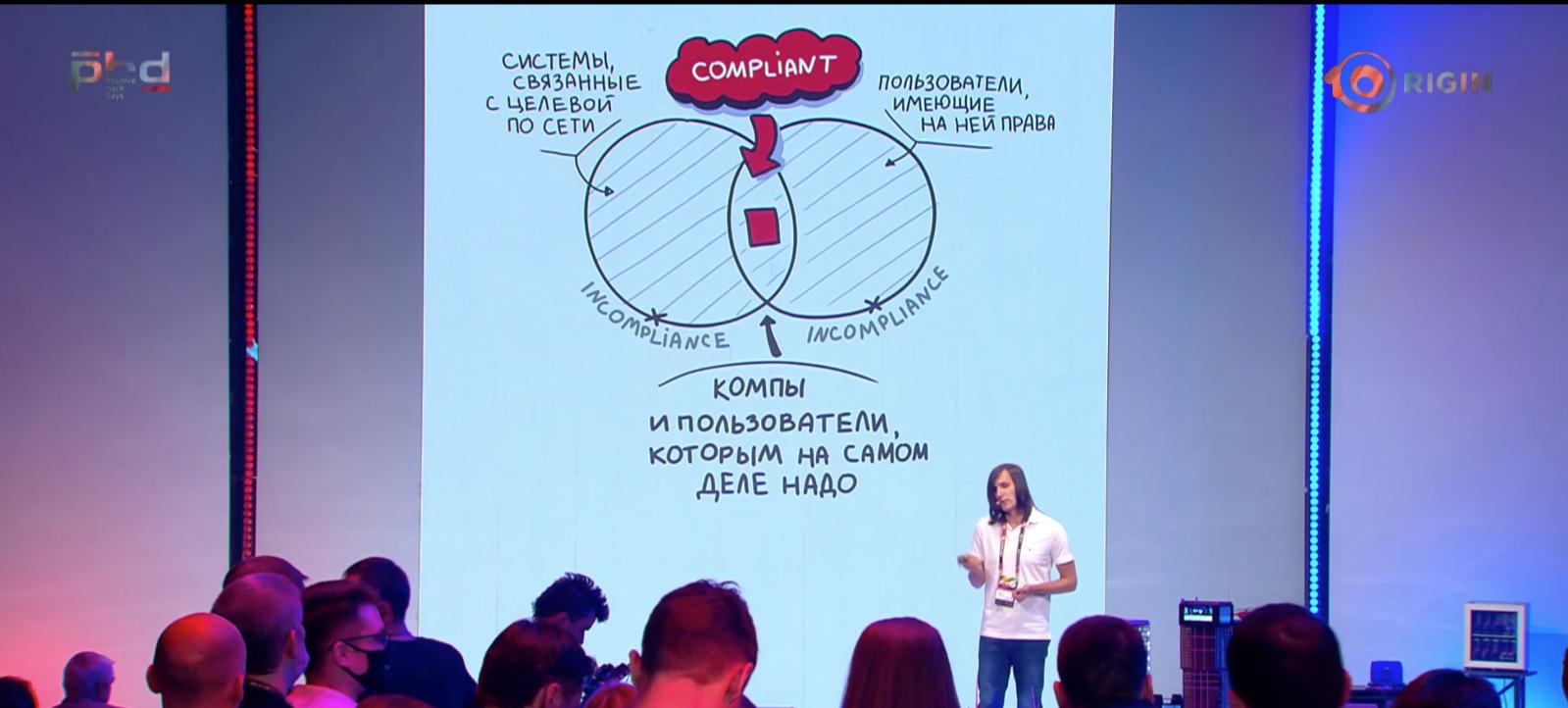

«Когда вы знаете периметр и целевые системы, с этим уже можно жить, — продолжил Денис Баранов. — Далее надо определить, какие системы имеют сетевую связность с целевым активом, атака на который недопустима. Второй момент — какие пользователи имеют на этой системе даже минимальный доступ, необходимый для атаки? И где-то посередине, в маленьком красном квадратике (см. рис. ниже), будут пользователи, которым на самом деле нужно иметь доступ на этих системах. У всех остальных права и доступы надо забирать. Конечно, чтобы их выявить, придется пообщаться с эксплуатацией. Конечная цель — вывод рискованных активов в отдельные подсети и сегменты».

Денис привел в пример покрытия модели угроз для корпоративной почты MS Exchange: «Эта почта в глазах хакера делится на три части. Первый компонент — переписка. Если взять решения из рейтингов Gartner, то выяснится, что переписка остается вне зоны их внимания. Тесты коллеги Ярослава Бабина, который специализируется на социальной инженерии, не прошел ни один комплект сторонних решений, которые должны защищать от социальной инженерии. Сегодня атакующие понимают, что вложения слать неинтересно. Поэтому они регистрируют доменное имя, похожее на домен вашей компании, но не шлют оттуда вам почту. Они просто ждут, когда кто-то из 60 тысяч сотрудников ошибется и отправит письмо на их адрес. После этого атакующие уговаривают этого счастливчика отдать пароль, представляясь, например, сервис-деском. Соответственно, продукт должен учитывать все похожие домены и другие признаки социальной инженерии».

Второй уровень угроз MS Exchange, по мнению Дениса, это Exchange Web Services (EWS), которые позволяют вашему смартфону синхронизироваться с сервером и получать почту. «В реальной жизни хакер не будет искать SQL-инъекцию на этом живом веб-приложении. Он найдет уязвимость в Exchange на своей машине и один раз жахнет. Но хуже другое. Существуют, например, сервисы, позволяющие получить учетные записи, которые находятся в вашей сети, так, чтобы WAF об этом не сообщил. Если злоумышленник получит список учетных записей, а потом пойдет логиниться, например, через Citrix, у него появится возможность для автоматической атрибуции. Получается так, что WAF не защищают веб в такой чувствительной точке, как почта, и модель угроз остается не покрыта», — рассказал Денис.

Третий сетевой уровень связан с сетевыми протоколами. «Все базы знаний, связанные с IDS и IPS, надо разбивать на две группы: защита от внешнего злоумышленника и от внутреннего. Условно, с компьютера тети Зины из бухгалтерии никто и никогда не должен ходить с правами администратора на контроллер домена. Внутри нам важен поведенческий анализ, а снаружи — понимание актуальных методов атак. Мы сами не совсем правильно воспринимали наши продукты. Теперь наши требования изменились. Например, PT MultiScanner мы оцениваем как с точки зрения максимального покрытия модели угроз, так и с позиции рекомендаций по харденингу. PT WAF, если атака не происходит, должен научиться выдавать рекомендации по харденингу — к примеру, у каких пользователей слабые пароли», — добавил Денис Баранов.

В своем выступлении эксперты приоткрыли завесу над новым типом продуктов Positive Technologies метауровня, которые решают подобные проблемы, и провели ряд экспериментов. Подробности о новых продуктах можно будет узнать в ближайшие дни.

Платежный терминал как оружие

В специальной демонстрационной зоне Payment Village эксперты по безопасности банковских систем рассказывают и показывают, как работают различные платежные устройства и какие в них уязвимости, а также делятся интересными кейсами из проектов по анализу защищенности. После знакомства с теорией участники могут попробовать взломать банкомат, кассовую систему или POS-терминал.

По словам Тимура Юнусова, одного из организаторов PHDays, «злоумышленники могут превратить платежный терминал в оружие, которое позволяет нападать на банки-эквайеры, на банки-эмитенты, на держателей карт. Их фантазия может быть практически безграничной». Не случайно безопасности платежных инструментов и банковских систем на PHDays традиционно уделяется особое внимание.

Резко выросло число атак на ретейл

Аналитик Positive Technologies Яна Юракова рассказала о трендах и прогнозах ИБ-отрасли. В частности, она отметила существенный рост атак на промышленность и медицинские учреждения, который составил 91 % для каждой отрасли. По словам Юраковой, медучреждения и промышленность будут оставаться в топе жертв, однако, возможно, уже в этом году мы дождемся снижения числа атак на медицинские организации, если пандемия пойдет на спад или прекратится. По данным аналитиков Positive Technologies, резко выросло число атак на сферу ретейла. Эксперты объясняют это среди прочего поспешным переходом бизнеса в онлайн в период пандемии Covid-19. Среди других трендов, которые, к сожалению, не покинут нас, а будут только усиливаться, Юракова назвала увеличение атак с применением шифровальщиков, атак типа supply chain, а также атак на облачные системы и виртуальную инфраструктуру.

Threat intelligence: актуальность и преимущества

Поставщики и потребители Threat intelligence обсудили за круглым столом в рамках PHDays 10 особенности применения TI, различные его уровни, сложности при работе с ним, использование фидов и индикаторов, а самое главное — преимущества организованной киберразведки. «Начинать надо с принятия для себя того факта, что вас уже атакуют. После этого вопрос, нужен ли вам TI (и в каком виде), перестает для вас быть вопросом. Вы начнете искать способы понять, кто именно вас атакует, как именно вас атакуют и что надо сделать, чтобы эта атака не прошла», — считает Сергей Кузнецов, руководитель отдела сопровождения продуктов и серверов компании ESET. Владимир Кусков, руководитель отдела исследования сложных угроз «Лаборатории Касперского», уверен, что «Threat intelligence нужен всем, а вот зачем он нужен — зависит от конкретной организации. Можно начать с бесплатного. Лучше бесплатный, чем ничего». В свою очередь, ведущий аналитик JSOC («Ростелеком-Солар») Максим Жевнерёв рассказал о том, в чем он видит явную пользу от TI: «Когда идет серьезная атака, Threat intelligence помогает понять, один ли ты видишь подобную штуку, есть ли еще что-то такое? Когда запрос в TI дает ноль информации по конкретным хешам, IP и техникам, это мобилизует на другой уровень работы и задач». Об инвестициях в ИБ

Евгений Коган, инвест-банкир, ведущий телеграм-канала @bitkogan и профессор НИУ ВШЭ, затронул тему инвестиций: «Инвестор инвестору рознь. Кому-то достаточно финансовых метрик, а кто-то уже готов заглянуть вглубь и оценить, чем занимается компания, сколько имеет продуктов, кто ее заказчики, прикинуть будущих клиентов, то есть проанализировать отрасль. В случае с ИБ капиталом являются прежде всего люди. А сегодня ценность человеческого капитала, мозгов сильно растет. Хакер, как и инвестор, существо циничное, прагматичное. У вас с хакерами идет постоянный спарринг. По существу, вы боксеры. Вам как защитникам каждый раз бросают вызов. Я понимаю, что еще полгода-год — и злоумышленники придумают что-то новенькое. Противостояние хакеров и защитников — это вечный бой. Понять проблемы своей компании может и должен прежде всего руководитель, он обязан влезать вглубь, а не просто вложить бабки в IT-департамент и верить, что "эти умные парни" все разрулят. Компании, работающие в сфере ИБ, в перспективе важнее многих из тех, кто кажется более важным сейчас».

Make the world a safer place и Intel

Дмитрий Скляров, руководитель отдела анализа приложений компании Positive Technologies, рассказал о многолетнем опыте совместного со своими коллегами Максимом Горячим и Марком Ермоловым изучения подсистемы Intel ME, уделив отдельное внимание важности «ответственного разглашения» информации об уязвимостях. «Каждый раз, когда мы находили что-то "вкусное", мы в обязательном порядке информировали об этом Intel. Потому что, если кто-то начнет эксплуатировать имеющиеся уязвимости, страдать будет не Intel, страдать будут их клиенты, обычные пользователи и компании, — отметил Дмитрий. — Да, мы делали наши исследования потому, что нам это было интересно. Да, за некоторые наши находки нам заплатили деньги по Bug Bounty. Но конечная цель — в слогане, позаимствованном мной у конференции Troopers: Make the world a safer place».

Звезды выходят из строя. Управление спутниками

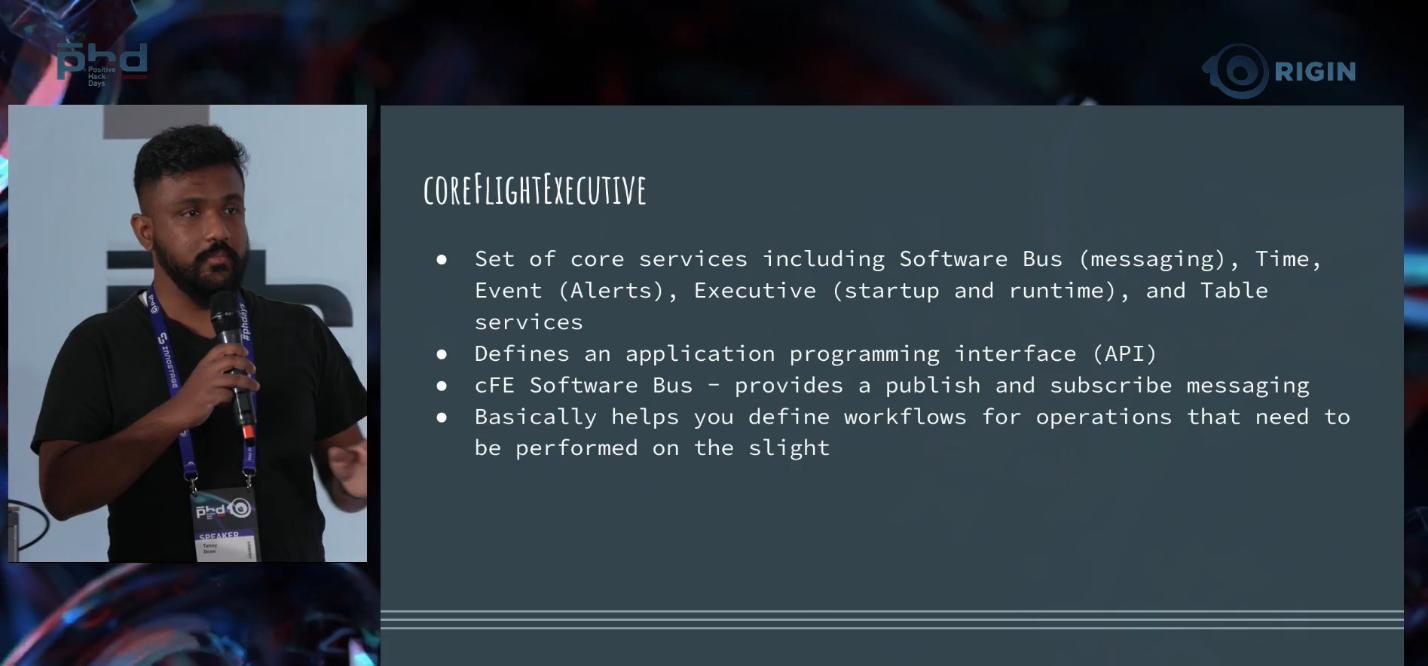

Тему атак на спутники, интересующую многих энтузиастов ИБ, затронул в своем докладе «Звезды выходят из строя. Управление спутниками» исследователь xen1thLabs Таной Бозе. Он рассказал, что спутники делятся на три типа: космические, пользовательские и наземные. От типа спутника зависит то, как будет строиться на него атака. «При атаке на пользовательские спутники придется взламывать IoT-устройства, спутниковые телефоны или связное оборудование — то есть фактически стек приложений спутниковой связи. Например, атака на спутниковый телефон будет главным образом направлена на телефонную сеть спутниковой связи», — отметил эксперт. У космических спутников, по словам исследователя, есть два основных стека: программно-контрольный управляет самим спутником, а полезная нагрузка содержит другие программы, которые «работают» на спутнике. «Чаще всего атаки направлены не на сам спутник, а на управляемые им прикладные программы. Взломав их, можно получить полный доступ к космическому спутнику», — пояснил Таной Бозе.

Соорганизатор форума, компания Innostage, развернула и поддерживает инфраструктуру The Standoff, мониторит и контролирует действия команд. Бизнес-партнером форума стал «Ростелеком-Солар», национальный провайдер сервисов и технологий информационной безопасности. Технологические партнеры PHDays — российская частная сеть продовольственных супермаркетов «Азбука вкуса», электронный платежный сервис RBC.money, разработчик ПО в области ДБО iSimpleLab. На выставке PHDays представлены Axoft, Cross Technologies, ICL, OCS Distribution, R-Vision, Security Vision, «Инфосистемы Джет». Партнером конкурсной программы выступает ARinteg.

*** Positive Hack Days — международный форум по практической безопасности, который собирает вместе ведущих безопасников и хакеров со всего мира, представителей госструктур, крупных бизнесменов, молодых ученых и журналистов. Форум проходит в Москве ежегодно, начиная с 2011 года. Организатор форума — компания Positive Technologies. Главные принципы Positive Hack Days: минимум рекламы и максимум полезных знаний в докладах и на семинарах, неформальное общение «пиджаков» и «футболок» за круглым столом, захватывающие конкурсы и энергичная атмосфера исследовательского полигона. phdays.ru, facebook.com/PHDays

|

|