|

Рубрика:

Безопасность /

Целевые атаки

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

ВИЗИТКА ВИЗИТКА

Станислав Вершинин,

эксперт решений по защите инфраструктуры и конечных устройств, «Лаборатория Касперского»

Электронная почта

как входная точка целевых атак

Когда речь заходит об угрозах электронной почты, то первое, о чём думает специалист по информационной безопасности, – это спам и фишинг, классические угрозы, известные много лет.

По данным «Лаборатории Касперского», в 2021 году[1] спамом было около 45% электронных писем, а система «Антифишинг» предотвратила более 250 миллионов попыток перехода по фишинговым ссылкам. У специалиста по информационной безопасности может возникнуть ощущение, что уж про почтовые-то угрозы он знает всё и тем более знает, как от них защищаться. «Достаточно установить антиспам-фильтр с антивирусным движком, дополнить антивирусом на рабочей станции для надёжности и можно ставить галочку, что почтовая инфраструктура защищена». Но нельзя упускать из виду то, что электронная почта используется в большом количестве целевых атак. Давайте рассмотрим этот сценарий поподробнее.

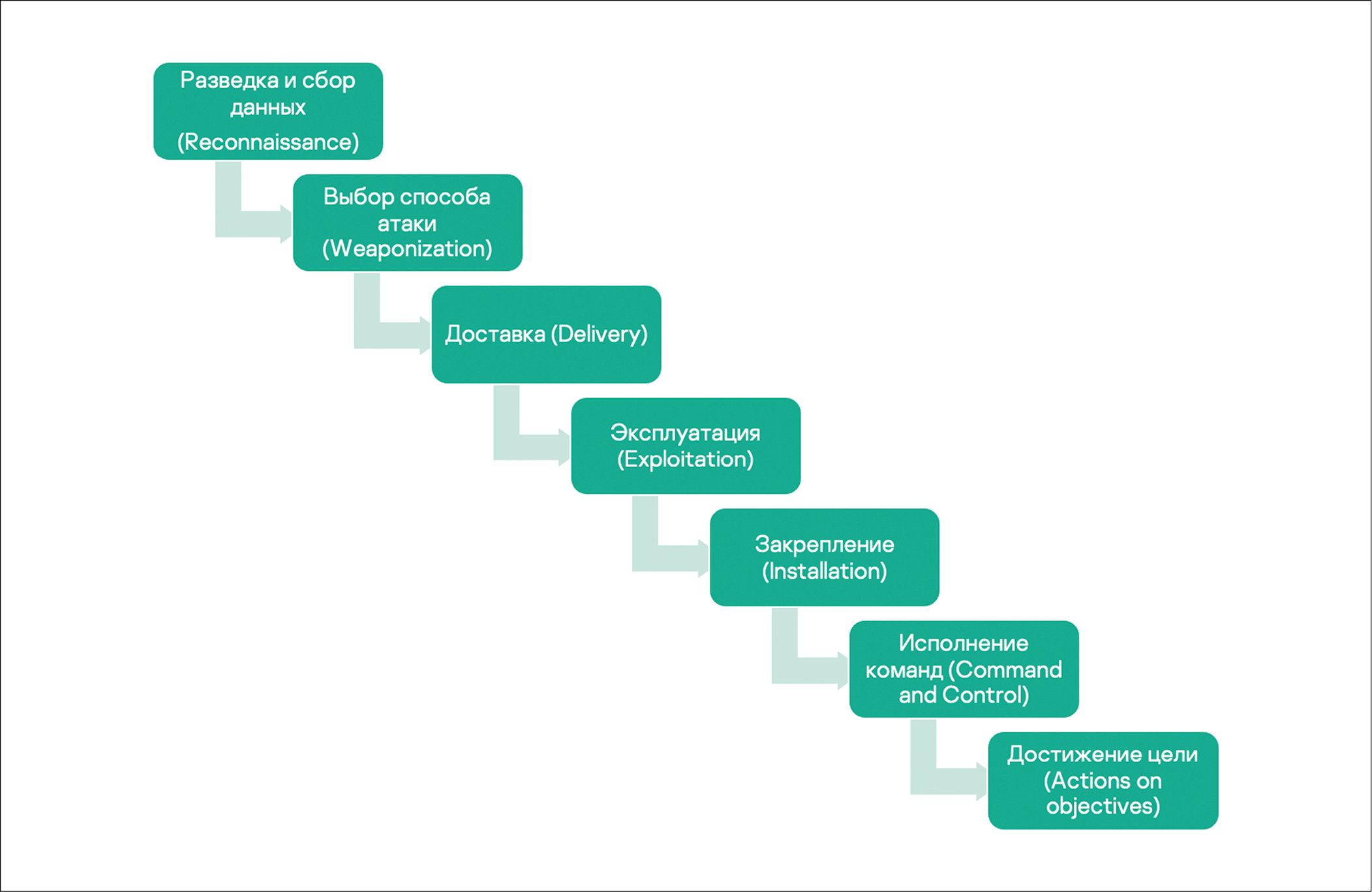

Жизненный цикл целевой атаки

Для начала разберемся, что такое целевая атака. Это вид кибератак, который направлен на компрометацию определённой системы или объекта. Обычно таргетированная атака состоит из нескольких стадий. Обнаружение такого типа угроз чрезвычайно затруднено из-за направленного характера действий злоумышленников[2].

Для понимания целевых атак необходимо разобраться, как они происходят. Существует несколько фрэймворков, описывающих классические целевые атаки. Яркий пример – это MITRE ATT&CK®[3], являющийся де-факто стандартом в индустрии. В этой базе детально описаны техники, тактики и процедуры, используемые на разных стадиях целевой атаки. Но для общего понимания жизненного цикла атаки более удобен Cyber Kill Chain®[4].

Разведка и сбор данных (Reconnaissance) – на этом этапе происходит сбор информации о компании-цели, в основном из общедоступных источников.

Выбор способа атаки (Weaponization) – на основе данных, полученных на предыдущем этапе, злоумышленник выбирает способ атаки, готовит вредоносное программное обеспечение (ПО). Это могут быть как уже имеющиеся наработки, используемые в других атаках, так и новое вредоносное ПО, эксплуатирующее уязвимости именно этой компании-цели.

Доставка (Delivery) – непосредственно сам этап доставки вредоносного ПО в атакуемую организацию. Могут использоваться вредоносные флешки, атаки вида watering hole («водопой»)[5], когда злоумышленник размещает вредоносное ПО на веб-ресурсе, часто посещаемом сотрудниками атакуемой организации, и ждёт, когда вредоносное ПО попадёт на компьютер жертвы. Но основным способом доставки можно смело считать электронную почту ввиду лёгкости исполнения такой атаки и минимизации обнаружения злоумышленника.

Эксплуатация (Exploitation) – эксплуатация уязвимости для получения доступа к скомпрометированному устройству.

Закрепление (Installation) – на этом этапе злоумышленнику необходимо обустроить плацдарм в сети атакуемого предприятия для дальнейшего распространения атаки по сети.

Исполнение команд (Command and Control) – получение команд с C&C-сервера. Используется шифрованный канал для минимизации обнаружения.

Достижение цели (Actions on Objectives) – достижение непосредственной цели взлома. Например, получение доступа к конфиденциальной информации или кража денег.

Электронная почта может использоваться на разных этапах жизненного цикла целевой атаки. В основном это ранние этапы, например, во время сбора данных, но, пожалуй, главный этап для использования электронной почты – это доставка вредоносного ПО.

Рисунок 1. Жизненный цикл атаки

Основные техники исполнения атаки

Методы, которые чаще всего используют злоумышленники, это:

- Целевой фишинг (spearphishing) – вид фишинговой атаки, направленный на конкретную организацию или сотрудника. Может содержать фишинговую ссылку или вредоносное вложение. При открытии прикреплённого файла эксплуатируется какая-либо уязвимость на системе пользователя или напрямую выполняются вредоносные инструкции. Чтобы избежать обнаружения, вложения иногда упаковываются в зашифрованный архив. Зачастую используется спуфинг адреса отправителя.

- Whaling – подвид целевого фишинга, когда целью становится лицо, занимающее высокое положение в компании, например кто-то из директоров.

- Business Email Compromise (BEC-атаки) – популярный в последние годы тип атаки, который сложно обнаружить. Используются техники социальной инженерии, например, злоумышленник представляется директором организации или руководителем отдела и просит сотрудника в кратчайшие сроки оплатить счёт или переслать конфиденциальные данные. Этот тип атак при успешном исполнении обычно приводит к большим финансовым потерям.

Перечисленные выше атаки зачастую содержат фишинг в том или ином виде. Так почему же может быть недостаточно установить классический антифишинг-фильтр? Дело в том, что в случае целевой атаки злоумышленник будет писать вредоносное ПО с учётом особенностей вашей инфраструктуры, информацию о которой он получил на этапе разведки. Вполне вероятно, что он будет знать, какое антивирусное ПО установлено в вашей организации. То есть записи об этом вредоносном ПО не будет в антивирусных базах. В силу очевидных архитектурных ограничений решений для защиты электронной почты они не могут проводить глубокий динамический анализ вредоносного файла без отдельной песочницы. Прежде всего, это сделано из-за соображения производительности и потребления системных ресурсов. Так какие же техники обнаружения или технологии предотвращения почтовых угроз могут нам помочь?

Рисунок 2. Принцип эшелонированной защиты

Технологии для борьбы с целевыми атаками

Классические технологии защиты электронной почты необходимы в любом случае. Имеются в виду сигнатурный, эвристический и облачный анализ как для борьбы со спамом, так и с фишингом, и с вредоносными файлами в целом. Также очень желательна система фильтрации контента или предотвращения утечек данных (DLP). А ниже перечислим некоторые техники, которые будут особенно полезны для предотвращения целевых атак с использованием почтовой инфраструктуры. Хочется подчеркнуть, что это не исчерпывающий список, но возможности, на которые стоит обратить внимание:

- Протокол DMARC (Domain-based Message Authentication, Reporting, and Conformance)[6]. Он использует механизмы аутентификации электронной почты DKIM (DomainKeys Identified Mail) [7] и SPF (Sender Policy Framework) [8]. DMARC позволяет определить, действительно ли письмо получено от легитимного отправителя. DMARC даёт уверенность, что домен защищен от спуфинга, а получатель знает, какие действия применить к письму, которое не прошло проверку DKIM и SPF. В то же время DMARC не защищает от использования злоумышленниками похожих (lookalike) доменов. Для такого случая необходимо использовать технологии машинного обучения, которые обычно проверяют репутацию поддельных доменов и сравнивают её с репутацией известного домена. Если о репутации такого похожего домена ничего неизвестно, то с высокой долей вероятности это письмо от злоумышленника. Протокол DMARC присутствует во многих классических решениях, но весьма полезен для защиты от целевых атак.

- Машинное обучение/ Искусственный интеллект для борьбы с BEC-атаками. Антифишинговый движок должен использовать технологии машинного обучения для обнаружения аномалий и определённых коммуникационных паттернов при анализе письма.

- Песочница (Sandbox). Позволяет глубоко проанализировать полученный файл или ссылку в безопасной среде. Обычно песочницы могут анализировать широкий список типов файлов, а некоторые могут позволить выбрать операционную систему, на которой должна производиться проверка. Так как некоторые вредоносные файлы для избежания обнаружения анализируют среду, в которой они запускаются, песочница должна уметь обнаруживать и такое ПО. Может поставляться как отдельный программный продукт или в составе решения для защиты от таргетированных атак, что приносит дополнительные преимущества для защиты сети организации, например за счёт анализа сетевого трафика.

- Content Disarm and Reconstruction (CDR). Используется для удаления из вложенных файлов активных компонентов, которые могут исполняться при открытии файла. Вложенный файл разбивается на составные части, активные элементы удаляются и файл пересобирается вновь. В отличие от других методов, CDR не полагается на обнаружение угроз, а удаляет весь исполняемый контент, благодаря чему эта техника особенно эффективна против угроз нулевого дня (zero day threats).

- Перезапись URL и веб-изоляция (URL Rewriting & Web Isolation). Эти методы у разных производителей могут быть реализованы по-разному, но суть их заключается в том, чтобы пользователю пришла безопасная ссылка. Например, можно заменить её на одобренный администратором текст, сделать некликабельной или перенаправить пользователя на веб-прокси, который будет отображать в браузере пользователя только безопасный контент.

Как построить безопасную систему электронной почты?

Выделим несколько базовых шагов, которые помогут вам в этом:

1. Следуйте принципу эшелонированной защиты, то есть применяйте средства:

- Административного контроля. Следуйте требованиям законодательства в странах ведения бизнеса (HIPAA, №152-ФЗ, GDPR и др.), используйте фреймворки и стандарты в сфере ИБ, например ISO/IEC 27000 series или специальные рекомендации NIST SP 800–45 для безопасности электронной почты, активно применяйте лучшие практики.

- Физического контроля, то есть обеспечьте физическую защиту вашей организации с помощью охранников, систем видеонаблюдения, заборов, замков, пропускной системы.

- Технического контроля, то есть аппаратные и программные средства для защиты вашей инфраструктуры.

2. Используйте решение для защиты электронной почты – желательно с одной или несколькими технологиями, указанными в предыдущем разделе.

3. Помните о том, что степень защищённости системы определяется наименее слабым звеном, то есть недостаточно использовать только решение для защиты почты. Необходимо защищать все элементы сети.

4. Используйте решения класса SIEM и XDR для получения всей информации об инцидентах ИБ в организации в одном месте и для мгновенного реагирования на угрозы на разных элементах сети предприятия (рабочих станциях, веб-, почтовых серверах).

5. Обучайте сотрудников киберграмотности. Такие курсы есть у разных поставщиков решений по ИБ. Не забывайте, что целевые атаки очень часто начинаются с методов социальной инженерии и пользователи должны проходить регулярное обучение.

Ключевые слова:.

Ключевые слова: фреймворк, эшелонированная защита, фишинг, вредоносный контент, антивирусные базы, электронная почта, целевая атака.

[1] https://securelist.ru/spam-and-phishing-in-2021/104407/

[2] https://encyclopedia.kaspersky.ru/glossary/targeted-attack/

[3] https://attack.mitre.org/

[4] https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

[5] https://encyclopedia.kaspersky.ru/glossary/watering-hole/

[6] https://datatracker.ietf.org/doc/html/rfc7489

[7] https://datatracker.ietf.org/doc/html/rfc5585

[8] https://datatracker.ietf.org/doc/html/rfc7208

Подпишитесь на журнал

Купите в Интернет-магазине

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|