|

Рубрика:

Безопасность /

Работа с данными

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

ВИЗИТКА

Сергей Болдырев,

старший менеджер по сопровождению проектов интеграции, «Лаборатория Касперского»

Ключевые преимущества

использования STIX/TAXII

Что такое STIX и TAXII, и чего их комбинация позволяет достичь?

Сегодня все больше и больше получает популярность стандарт обмена данными об угрозах (Threat Intelligence, или TI) на базе комбинации формата данных STIX (Structured Threat Information eXpression) и протокола TAXII (Trusted Automated eXchange of Intelligence Information).

STIX можно рассматривать как стандартизованный структурированный язык, разработанный MITRE и техническим комитетом OASIS Cyber Threat Intelligence (CTI) для описания информации о киберугрозах:

- анализа киберугроз;

- определения шаблонов индикаторов для киберугроз;

- описания угроз с точки зрения мотивов, возможностей, действий для предотвращения угроз и реагирования на них.

Достоинства STIX

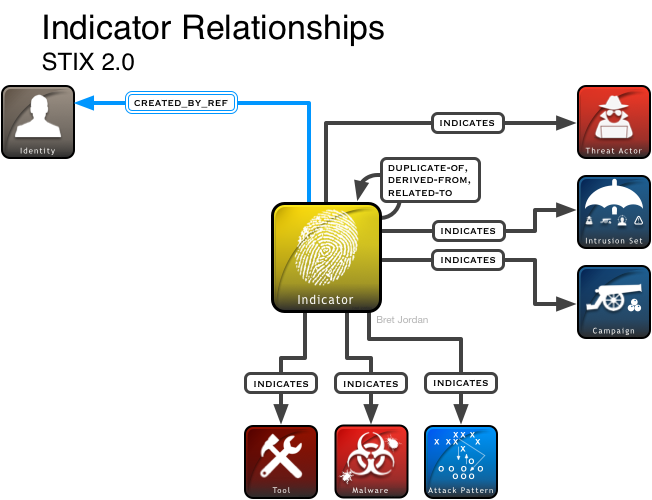

- Можно структурированно описать и объединить разнообразную информацию о киберугрозах на основе компонентной модели данных[1]:

- Observable data. Объект наблюдения – информация об артефактах. Например: файлы, система, IP-адрес, доменное имя, сетевой трафик и т.д.

- Indicator. Паттерн, который идентифицирует подозрительную или зловредную активность.

- Tactic, Techniques and Procedures. Тактики, техники и процедуры, используемые при атаке.

- Campaign. Компании (иногда называют волнами), группа действий в течение определённого времени на определенные цели.

- Courses of Action. Рекомендации производителя TI-клиентам, какие меры им необходимо принять в ответ на угрозу.

- Threat Actors. Некоторые лица, группы лиц или организации, действующие со злым умыслом.

- Связи и зависимости между компонентами можно также представлять в виде графа, что может существенно помочь при анализе.

- Позволяет улучшить:

a) совместный анализ угроз;

b) автоматический обмен киберугрозами;

c) автоматическое обнаружение и реагирование.

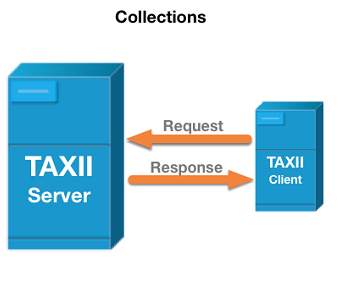

TAXII – это протокол, определяющий способы обмена информацией о киберугрозах через службы и средства обмена сообщениями (RESTful API), и набор требований для клиента и сервера. В TAXII поддерживаются две основные модели обмена информации об угрозах – Collection и Channel.

Collection – интерфейс к логическому репозиторию TI-объектов. Репозиторий коллекций размещается на стороне TAXII-сервера. В клиент-серверной модели потребители (клиенты) могут запрашивать коллекции у TAXII-сервера. В данной модели клиент может только запрашивать TI, но не может добавлять.

При обмене TI клиент и сервер должны использовать несколько спецификаций:

1) Media type для HTTP request и response

- Type: application.

- Subtype:taxi+json.

Пример: application/taxi+json (в этом случае будет обращение к последней версии TAXII).

Если нужно обратиться к определенной поддерживаемой версии, то используется параметр: version

Пример: application/taxi+json; version=2.1

2) Discovery

Поддерживаются два метода:

- DNS SRV запись – позволяет идентифицировать TAXII сервер в сети.

- Endpoint – позволяет клиенту отправлять запросы к серверу по определенному URL требуется авторизация.

3) Authentication and Authorization: для доступа используется аутентификация HTTP basic.

4) API Roots: определяет группу коллекций, для каждой группы должен быть свой URL.

5) Collections: TI объекты хранятся в репозиториях (коллекциях). Для запроса коллекции используется свой URL.

6) Objects: для доступа к объекту в коллекции должен использоваться свой URL.

Преимущества TAXII

- Сервер TAXII может поддерживать один или несколько корневых API (API Roots). API Roots представляют собой логически сгруппированные каналы или коллекции TAXII, доступные по разным URL-адресам, где каждый API Root является «корневым» URL-адресом этого конкретного экземпляра API TAXII.

- В качестве транспорта для всех коммуникаций используется HTTPS. Д ля согласования контента и аутентификации используется HTTP.

- В основу проектирования TAXII включена минимизация операционных изменений, необходимых для внедрения.

- TAXII был специально разработан для поддержки обмена TI, представленного в STIX. Но при этом возможен обмен данными и в других форматах. В отличие от других возможных методов обмена информацией, STIX и TAXII являются машиночитаемыми, поэтому легко автоматизируются.

- Переход на STIX/TAXII снижает потребность в распространении информации по почте и создании документов с TI в нескольких форматах.

Вывод: использование STIX/TAXII позволяет расширить возможность обмена данными о киберугрозах, их анализа на основе бесплатных спецификаций для автоматизированного предоставления информации.

Сценарии использования

1) Обнаружение киберугроз

Пользователи, получающие TI через STIX/TAXII, могут идентифицировать различные угрозы с использованием исторических данных или текущих индикаторов.

2) Реагирование на инцидент

Пользователи, обнаружив потенциальную угрозу, приступают к расследованию: что уже произошло, или что сейчас происходит. Определяют характер фактической угрозы, после чего выполняют определенные действия для устранения последствий.

3) Обмен информацией

Пользователи могут определить, какой информацией по TI они могут обмениваться с другими пользователями, в каком объеме и в рамках какой политики.

4) Анализ киберугроз

Аналитик киберугроз просматривает структурированную и неструктурированную информацию об активности киберугроз из различных источников, с целью определения природы происхождения угроз, идентифицировать и полностью охарактеризовать их. Исходя из собранной аналитики, он затем может определить соответствующие шаблоны индикаторов угроз, предложить варианты действий в рамках реагирования на инциденты, и/или поделиться информацией с другими пользователями.

Потоки данных об угрозах и Kaspersky STIX/TAXII

Для противостояний сложным и скрытым атакам специалистам ИБ необходимы специфические знания, которые позволили бы понимать текущие угрозы, их влияние на организацию, сферу деятельности, оценивать риски и принимать верные и своевременные решения.

Злоумышленники используют специально подобранные тактики и методы, с целью нарушения основных бизнес-процессов и нанесения ущерба, как самой организации, так и ее клиентам.

Без анализа киберугроз невозможно выбрать новые методы и решения для защиты. И вот тут уже помогут потоки данных об угрозах, основанные на фактических знаниях о существующих или возможных рисках, которые включают контекст, механизмы, индикаторы, последствия, практические рекомендации, и могут быть использованы для принятия решений по реагированию.

«Лаборатория Касперского» обладает огромными знаниями о современных, сложных и многоступенчатых атаках, и предоставляет их в виде потоков данных (Kaspersky Threat Data Feeds), которые могут быть интегрированы с различными системами безопасности, такими как SIEM, SOAR, TI-платформы.

Потоки данных позволяют достаточно просто подтвердить и классифицировать угрозы. При этом аналитики безопасности получают достаточно контекста, чтобы сразу выявлять события, которые требуют более пристального изучения с последующим реагированием на инциденты для проведения детального расследования.

Потоки данных могут предоставляться в разных форматах – CSV, plaint text, JSON, STIX, XML – и разными способами. Один из них — это предоставление коллекций потоков данных в STIX/TAXII. Большинство SIEM (например, Splunk, QRadar, Microsoft Sentinel), SOAR (DFLABS, Cortrex XSOAR и т. д.) и TI-платформ (Kaspersky CyberTrace, ThreatConnect, Anomali и т. д.), поддерживают STIX/TAXII, что существенно упрощает компаниям использование TI различных поставщиков.

Сервер TAXII от «Лаборатории Касперского» поддерживает следующие версии TAXII и STIX:

- TAXII 1.0/1.1 + STIX 1.1 (XML формат)

- TAXII 2.0 + STIX 2.0 (JSON)

- TAXII 2.1 + STIX 2.1 (JSON)

Еще одной отличительной особенностью TAXII -сервера «Лаборатории Касперского» является возможность предоставлять данные в потоках с контекстом и без контекста. Индикаторы без контекста могут быть использованы в сетевых устройствах (NGFW, Proxy и так далее). Например, для загрузки индикаторов из потоков в блок-листы (Cisco ESA, FortiGate).

Вывод: используя STIX/TAXII-серверы для обмена TI разных поставщиков, включая «Лабораторию Касперского», можно:

- повысить эффективность решения для защиты;

- улучшить скорость реагирования на инциденты за счет автоматизации процесса сбора, обработки, анализа данных;

- минимизировать частоту инцидентов и ущерб;

- создавать блок-листы в сетевых устройствах (особенно актуально в условиях новых геополитических реалий, когда нужно относительно быстро и без существенных затрат перейти на потоки данных другого поставщика).

[1] Примечание: состав модели зависит от версии STIX.

Ключевые слова: STIX/TAXII-серверы, потоки данных, угрозы, TI-платформы

Подпишитесь на журнал

Купите в Интернет-магазине

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|