|

Рубрика:

Безопасность /

Инструменты

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

ВИЗИТКА ВИЗИТКА

Никита Зайчиков,

старший менеджер по корпоративным продуктам, «Лаборатория Касперского»

План действий ИТ-службы

в эпоху замещения

Наверное, трудно не согласиться, что сейчас у ИТ- и ИБ-профессионалов во всех российских организациях прибавилось забот, хлопот и переживаний. Наверное, трудно не согласиться, что сейчас у ИТ- и ИБ-профессионалов во всех российских организациях прибавилось забот, хлопот и переживаний.

• Сможем ли мы достать нужное оборудование?

• Сколько оно будет стоить?

• Будет ли работать поддержка?

• Может быть, использовать облачные сервисы для сокращения затрат? Надёжны ли они?

• Сможем ли мы завтра использовать иностранное ПО или наши лицензии и инструменты превратятся в «тыкву»?

• И уж совсем крамольный вопрос: а можно ли в этой ситуации как-то развиваться?

В таких обстоятельствах часто непонятно, за что хвататься в первую очередь, поэтому давайте попробуем вместе пройтись по некоторым особенно актуальным проблемам и понять, как их решать.

Ключевые проблемы и подходы

Импортозамещение

Многие зарубежные поставщики аппаратной части и программного обеспечения сейчас прекращают поставки, останавливают техническую поддержку и обновления. Это не только означает быстрое прохождение пяти стадий принятия неизбежного, но и вызывает необходимость искать адекватную замену.

Регуляторы также вводят всё больше правил работы и ограничений на взаимодействие с иностранными поставщиками. Сейчас доступны списки отечественных замен иностранного программного обеспечения, но они, к сожалению, не всегда полные. Некоторые ключевые поставщики порой в них не фигурируют. Поэтому, чтобы найти адекватную и качественную альтернативу, возможно, придётся провести самостоятельное исследование рынка. Это может занять довольно много времени, поэтому есть смысл приоритизировать ключевые направления.

Например, с точки зрения ИБ, в первую очередь, нужно убедиться, что у вас есть релевантная защита конечных точек и периметра (почта, веб), и озаботиться их правильным функционированием. А также задуматься об их усилении.

Один из ключевых моментов, вызывающий необходимость замены вендора ИБ, – это остановка доставки обновлений до защищаемых объектов инфраструктуры, например обновлений баз сигнатур вредоносного ПО, а также обновлений безопасности самих инструментов. Эти моменты не стоит недооценивать, так как несработавшее вовремя детектирование или «дыра» в системе безопасности может привести к значительному ущербу или остановке операций.

Кроме того, для соответствия требованиям регуляторов есть смысл провести аудит существующих и требуемых средств защиты – чтобы заранее, до проверки, понимать, где в вашей инфраструктуре могут быть слабые места, которые нужно укрепить.

Снижение доступности аппаратной части

Возросла актуальность вопросов, связанных с аппаратной частью. Предположим, вы нашли подходящее вам решение, но у вас недостаточные мощности – например, часть серверов будет задействована на решение ИТ-задач, поддержание работоспособности инфраструктуры и ключевого бизнеса. Что делать в этой ситуации, особенно малому и среднему бизнесу, которому сейчас всё сложнее становится покупать аппаратуру?

Самым разумным выходом представляется использование облачных инфраструктур. Многие вендоры сейчас предоставляют возможность использовать свои продукты с серверной частью, находящейся в облачной инфраструктуре. Возможно, этот подход подойдет не всем по разным причинам, но, на наш взгляд, однозначно заслуживает рассмотрения благодаря значительному снижению затрат финансов и времени работы сотрудников. Ведь с облачным решением всей поддержкой аппаратуры и обновлениями занимается сам поставщик, значительно сокращая затраты времени ИТ- и ИБ-специалистов.

Специалисты

Нужно не только найти подходящие и качественные инструменты, но и сделать так, чтобы они помогали ИБ-специалистам, а не усложняли их жизнь. Приходящие на замену или новые ИБ-решения должны быть простыми в установке, настройке и использовании и максимально автоматизированными. В идеале они должны позволять сотрудникам одновременно тратить минимальное количество времени на работу с ними и развивать свои навыки и получать необходимый опыт. Это ценно как для самого сотрудника, так и для организации в целом. Поэтому нужно подбирать инструменты, подходящие вашему уровню ИБ: чтобы они не лежали на полке из-за слишком высоких затрат ресурсов, а приносили реальную пользу ежедневно.

Таким образом, главное, что на наш взгляд необходимо сделать сейчас, – это остановиться и подумать, где вы сами видите слабые места в вашей безопасности, приоритизировать их и заняться поиском альтернатив, принимая во внимание стабильность вендора в текущих обстоятельствах.

Развитие

Сейчас думать о развитии ИБ в организации кажется сложным, но именно этим вскоре и придётся заниматься (и чем раньше начать, тем быстрее и лучше получится это сделать), ведь количество атак на российский сегмент не уменьшается, а только увеличивается. Это и DDoS, и атаки на веб-приложения, и атаки шифровальщиков, и атаки с целью кражи данных (а всё чаще они совмещены), и атаки финансовых зловредов, и целенаправленные атаки. Основная точка входа – по-прежнему конечная точка сети, то есть компьютер сотрудника, сервер или мобильное устройство.

Обсудим, какие инструменты можно использовать прямо сейчас для усиления безопасности конечных точек, и какую реальную выгоду это может принести. Два ключевых решения для эффективной защиты – это средства защиты конечных точек (Endpoint Protection Platform, EPP) и EDR (Endpoint Detection and Response).

Средства защиты конечных точек

Традиционно к этой категории относят антивирусы, но важно понимать, что средства защиты конечных точек (СЗК) выполняют и другие критические функции, важнейшая из которых – уменьшение поверхности атаки, то есть сокращение числа возможных точек входа атакующего злоумышленника в систему.

Как мы говорили выше, помимо эффективности и доверия к вендору большое значение имеет автоматизация и простота управления, так как это сократит время и усилия, затрачиваемые на работу с системой, и освободит вас для более важных и срочных дел.

Также при выборе решения стоит обратить внимание на возможность его работы из облака, если для вас это приемлемо.

Endpoint Detection and Response

Напоследок поговорим об инструментах из категории EDR. Этот класс решений существует на рынке уже несколько лет и фактически является следующим шагом в развитии СЗК.

Иногда EDR принимают за новое маркетинговое название старого доброго антивируса, но это не так. Задача СЗК – автоматически детектировать и останавливать распространённые угрозы. EDR же позволяет ИБ-специалисту заглянуть глубже в природу и первопричины угрозы, чтобы понять весь контекст, найти все потенциальные «следы» или опасные компоненты и нейтрализовать их. Использование EDR значительно усиливает защиту конечных точек, а также даёт в руки ИБ-специалисту инструмент для обеспечения прозрачности инфраструктуры, проведения расследования инцидентов и быстрого и точного реагирования на них.

Давайте разберем, что делает базовый инструмент EDR. Обратите внимание, что EDR бывают разных типов и с разным функционалом.

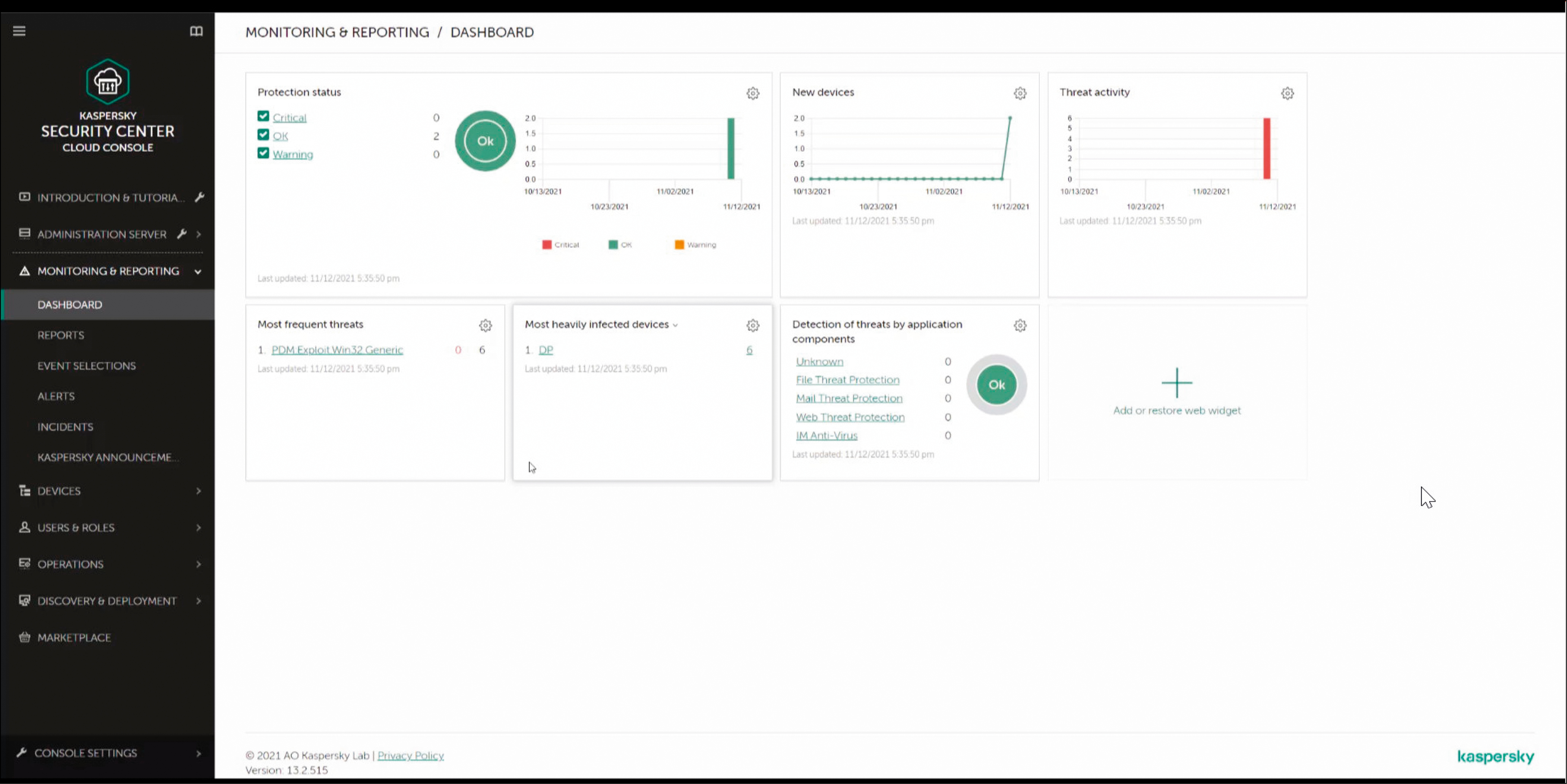

Рисунок 1. Консоль Kaspersky Security Center, откуда осуществляется управление как EDR, так и СЗК

Обеспечивает прозрачность. EDR позволяет не только определить факт попытки атаки на рабочую станцию или сервер, но и собрать все детали по этому событию в одном месте для дальнейшего анализа. СЗК покажет только факт попытки запуска вредоносного ПО. Если же понадобятся подробности, то придётся копаться в различных системных инструментах и истории событий, чтобы собрать всё в одном месте. EDR же собирает все детали и контекст события в едином месте сразу после детектирования.

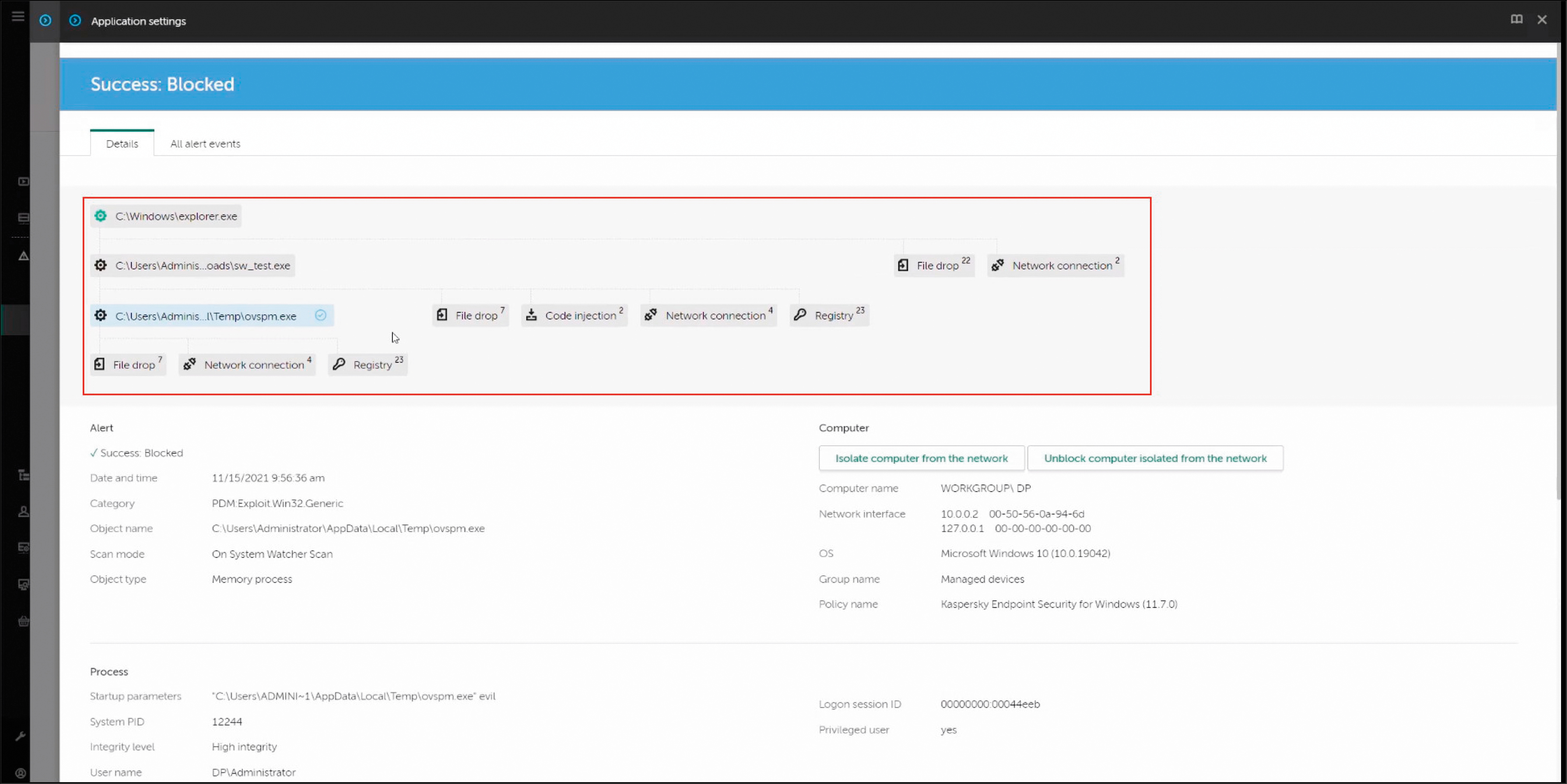

Позволяет проводить расследование. EDR помогает не только получить информацию об атаке, но и отследить её путь. С помощью графов распространения угрозы можно определить не только все последствия действий вредоносного файла, если атака не смогла быть вовремя остановлена, но и понять, как он попал в систему, например, обнаружить родительский файл, который был прислан сотруднику на электронную почту и запущен им. Таким образом, с помощью даже базовых EDR-инструментов можно определить сложность, векторы и последствия атаки.

Рисунок 2. График распространения угрозы в Kaspersky EDR для бизнеса Оптимальный

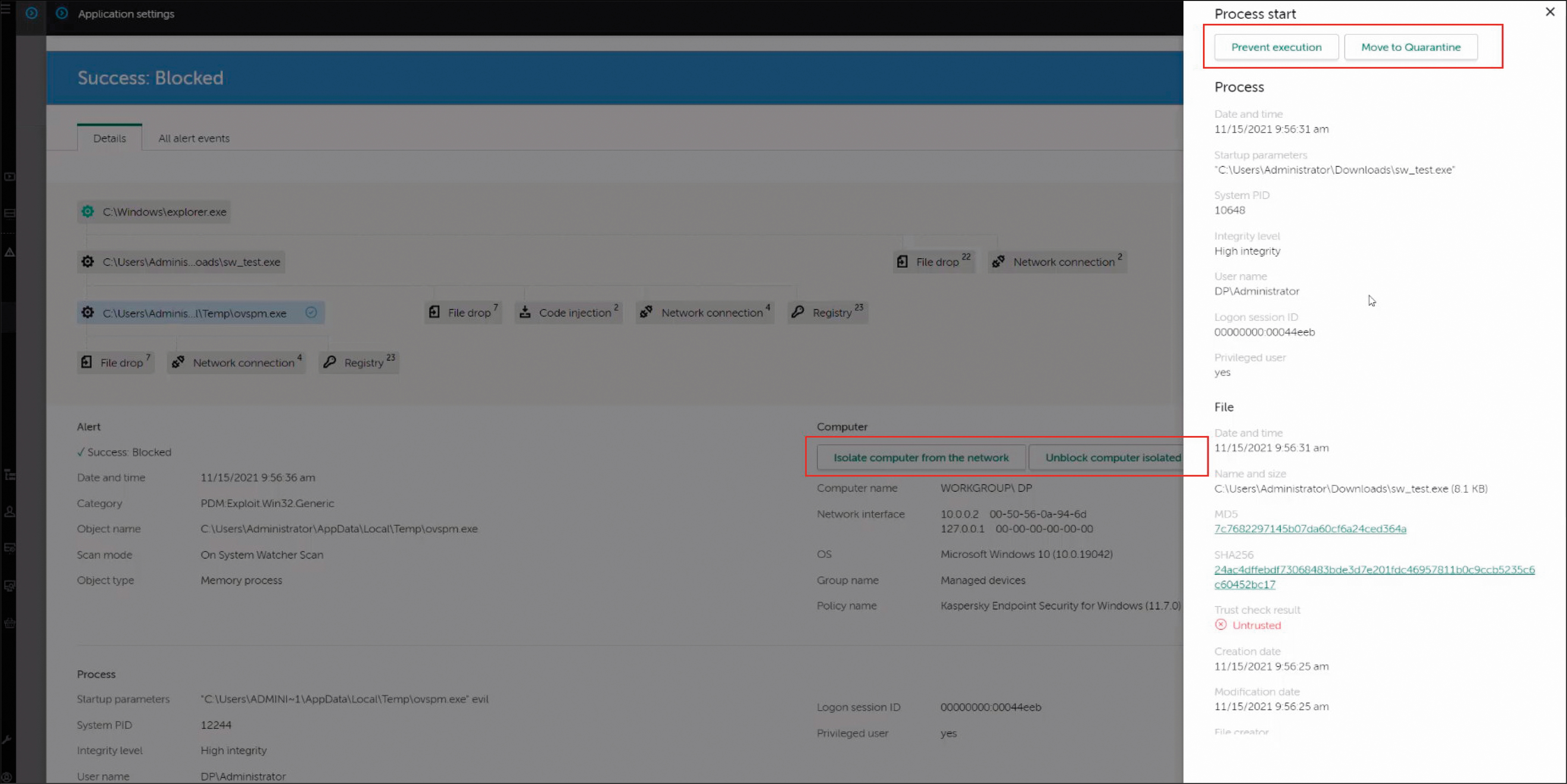

Автоматизированное реагирование. EDR-инструменты позволяют не только детектировать и расследовать угрозу, но и быстро и эффективно реагировать на неё. Например, для предотвращения заражения других конечных устройств во время расследования можно временно изолировать хост от сети. Или запретить запуск найденного и исследованного «родительского» или «корневого» файла в будущем на всех хостах – чтобы в случае, когда в будущем такая угроза снова появится, не создавался «дочерний» файл, а также не надо было проводить расследование заново.

Рисунок 3. Некоторые возможности автоматизированного реагирования в Kaspersky EDR для бизнеса Оптимальный

Масштабируемость. EDR-инструменты были изначально созданы для опытных команд, часто больших компаний. И, хотя сейчас существуют разные EDR-решения, масштабируемость и автоматизация для таких продуктов всегда в приоритете.

Сейчас есть EDR для разных инфраструктур и для максимальной автоматизации. В частности, важна дальнейшая автоматизация поиска угроз и реагирования в рамках не только одной рабочей станции, а целой группы – или по всей инфраструктуре.

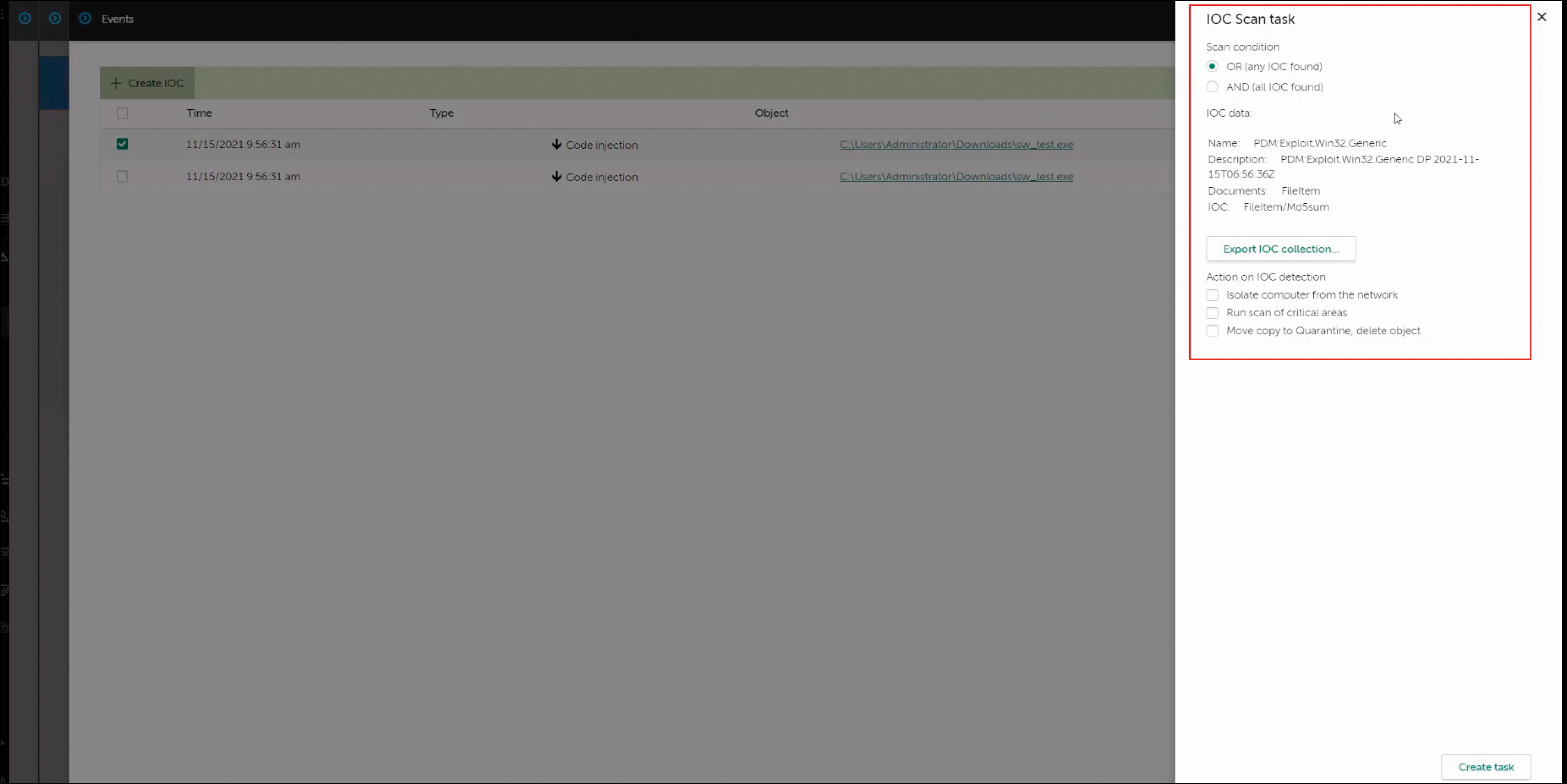

Рисунок 4. Создание индикатора компрометации в Kaspersky EDR для бизнеса Оптимальный

Для этого в некоторых продуктах используются так называемые индикаторы компрометации (Indicator of Compromise, IoC) – фактически, зафиксированные следы деятельности какого-либо вредоносного ПО. IoC могут использоваться, например, для быстрого поиска на других рабочих станциях незаметных признаков уже расследованных угроз, а также для поиска недетектируемых угроз (например, признаков целенаправленных атак) с помощью импортированных из доверенных источников индикаторов компрометации.

Сканирование на наличие IoC может быть совмещено с опциями автоматического реагирования – к примеру, в случае обнаружения IoC на рабочей станции она изолируется (в худшем случае) или обнаруженный файл помещается в карантин и запускается проверка хоста с помощью СЗК.

Некоторых специалистов, обдумывающих сценарий перехода на EDR, отпугивает кажущаяся сложность продукта и временные затраты. Они опасаются, что будет слишком много информации и во всем этом разбираться будет не под силу.

Поэтому сейчас некоторые вендоры, например, «Лаборатория Касперского», предлагают инструменты EDR разных уровней – как для больших команд специалистов, которые готовы заниматься активным поиском угроз и обладают хорошим опытом в ИБ (Kaspersky EDR Expert), так и для тех, у кого нет подобных ресурсов или есть только небольшая команда разноплановых специалистов, которые хотят начать развивать процессы реагирования на инциденты (Kaspersky EDR для бизнеса Оптимальный).

Managed Detection and Response

И последнее. Если вы прочитали вышеописанное и подумали «это всё здорово, и мне действительно нужно усиливать защиту, но сейчас – ну совсем никак», то и для таких ситуаций есть решения.

Для таких ситуаций, когда надо усиливать защиту сейчас, но с минимумом усилий, есть сервисы класса Managed Detection and Response (MDR), которые предоставляют круглосуточную управляемую защиту от различных типов угроз, фактически заменяя собой некоторые самые трудозатратные функции отдела ИБ. Таким образом, если у вас нет возможности прямо сейчас начинать строить свой отдел ИБ или развивать процессы реагирования на инциденты, MDR-сервисы могут быть тем решением, которое позволит укрепить безопасность сразу, пока вы думаете, что делать дальше.

Ключевые слова: средства защиты, угрозы, EDR-инструменты, вредоносное ПО, Managed Detection and Response, отдел ИБ, DDoS-атака, санкции

Подпишитесь на журнал

Купите в Интернет-магазине

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|