|

Рубрика:

Безопасность /

Персональные данные

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

ВИЗИТКА ВИЗИТКА

Мария Грудева,

руководитель отдела маркетинговой аналитики Компании «Актив»

Цифровая идентификация и аутентификация:

новый уровень информационной безопасности или новые риски?

Информационная безопасность всегда начинается с идентификации (ответ на вопрос «Кто ты?») и аутентификации (запрос «Подтверди, что это ты!»). Без этих процессов никакое дальнейшие действие в системе попросту невозможно. Таким образом, идентификация и аутентификация являются фундаментом информационной безопасности.

Цифровую идентификацию и аутентификацию развивают как государство, так и коммерческие провайдеры: операторы связи, игроки финансовых и международных технологических рынков, крупные интернет-платформы. Каждый из них имеет собственные системы, методики скоринга, процессы и уровень достоверности аутентификации.

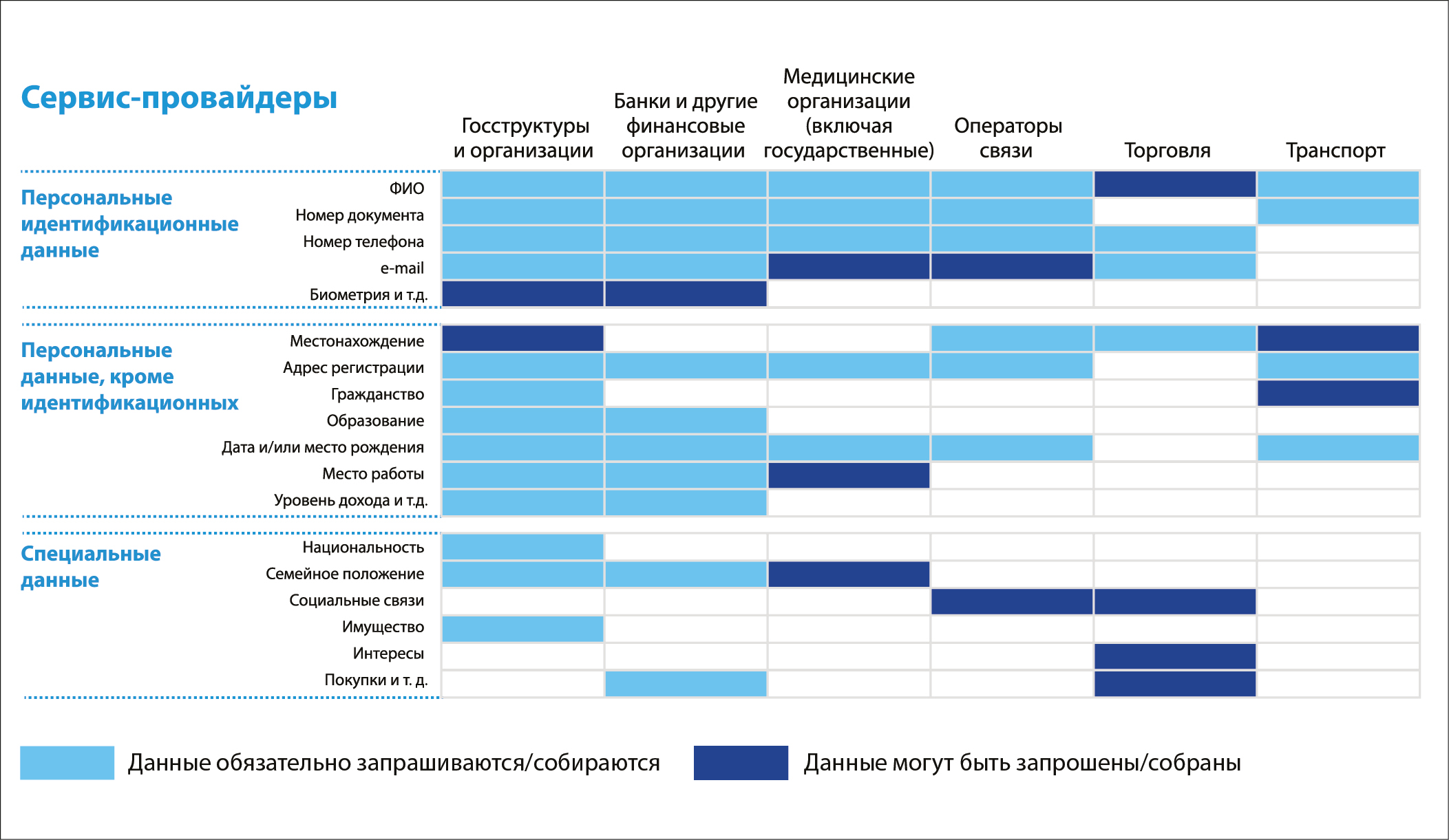

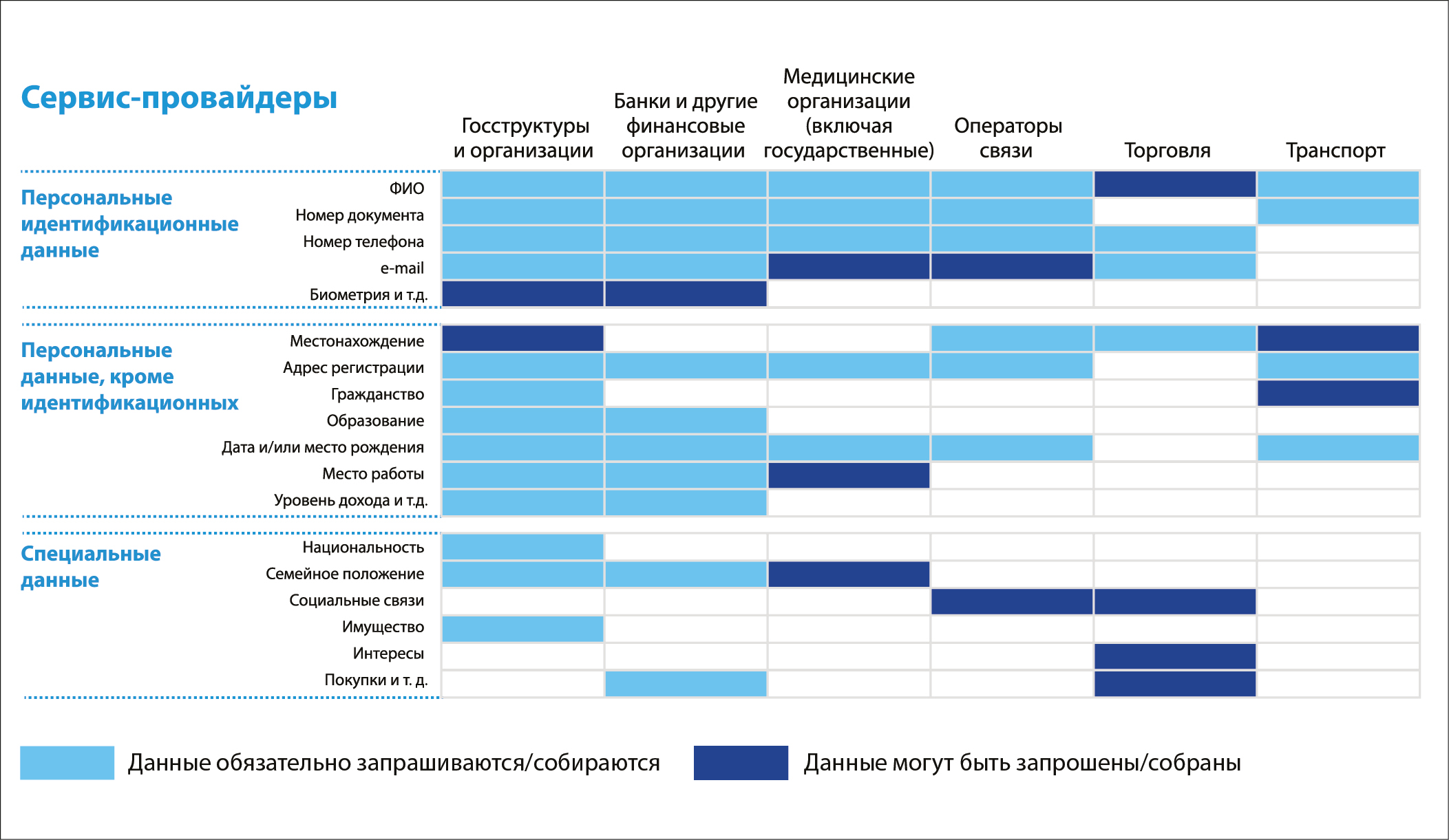

В процессе идентификации пользователь вынужден предоставлять свои данные в среднем более чем пятнадцати сервис-провайдерам. Известно, что у 70% пользователей есть идентификатор в системе ЕСИА и, как минимум, в одном банке и у одного оператора связи. У 30% - как минимум, в двух банках и операторах связи, в дополнение к десяткам онлайн-сервисов и магазинов. При этом многие из сервис-провайдеров собирают данные «на всякий случай». Таким образом, число идентификаторов и идентификационной информации растет в геометрической прогрессии, часто повторяясь многократно.

Таблица 1. Пример масштаба сбора данных

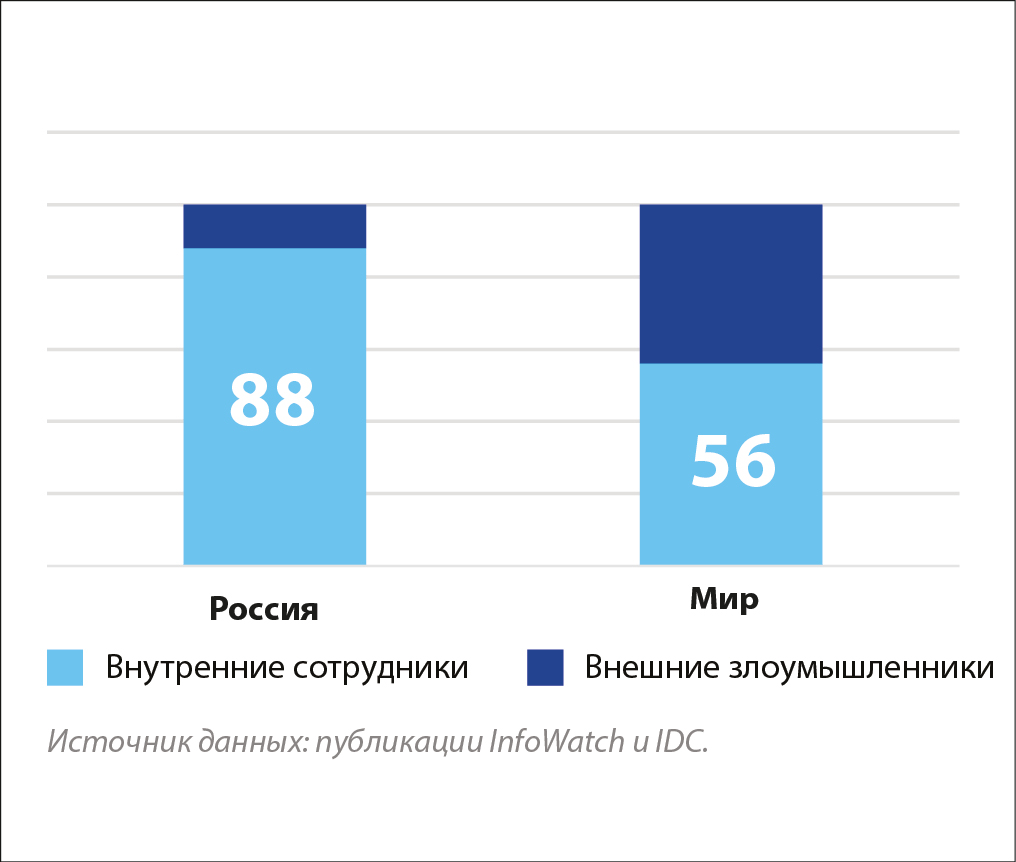

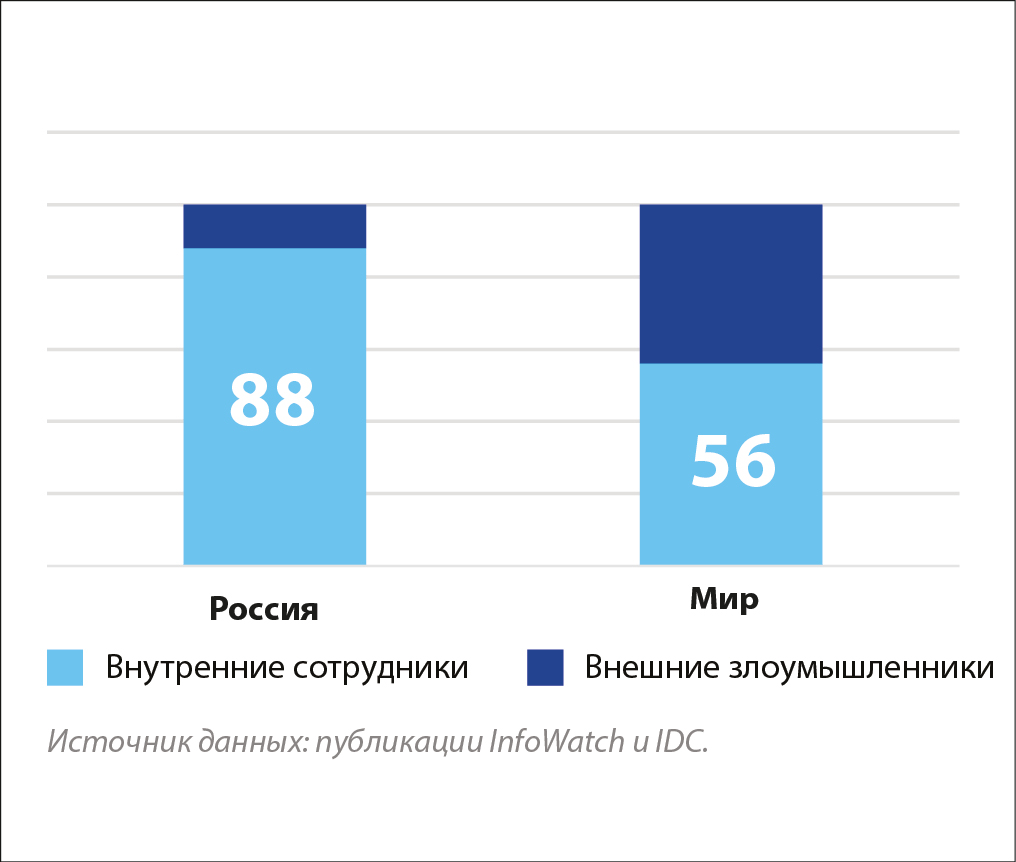

С ростом использования цифровых идентификаторов растет и число утечек данных, причем в большинстве случаев, оно происходит по вине сотрудников сервис-провайдеров.

Рост утечек данных и развитие технологий приводят к тому, что становится возможным воспроизвести факторы идентификации и аутентификации, симулировать поведение и организовывать атаки с помощью социальной инженерии.

Диаграмма 1. Виновники утечек персональных данных

Разумеется, законодательство постоянно усиливает ответственность, но это имеет ограниченный эффект. Кроме того, во многих случаях утечки данных остаются нераскрытыми либо канал утечки сложно установить. При этом стоимость дистанционной идентификации растет, что увеличивает входной барьер для старта на онлайн- рынках для малого и среднего бизнеса.

Так, по оценкам аналитиков Ernst & Young, построенным на основе опроса текущих клиентов, стоимость соответствия требованиям регуляторов в области персональных данных (ФЗ-152, ФЗ-115) постоянно увеличивается. Разовые затраты на комплаенс могут составлять до 20% от выручки, а штрафы за несоответствие требованиям – до 4% от глобальной выручки. Стоимость работы с запросами от регулятора за два последних года выросла в 3 раза.

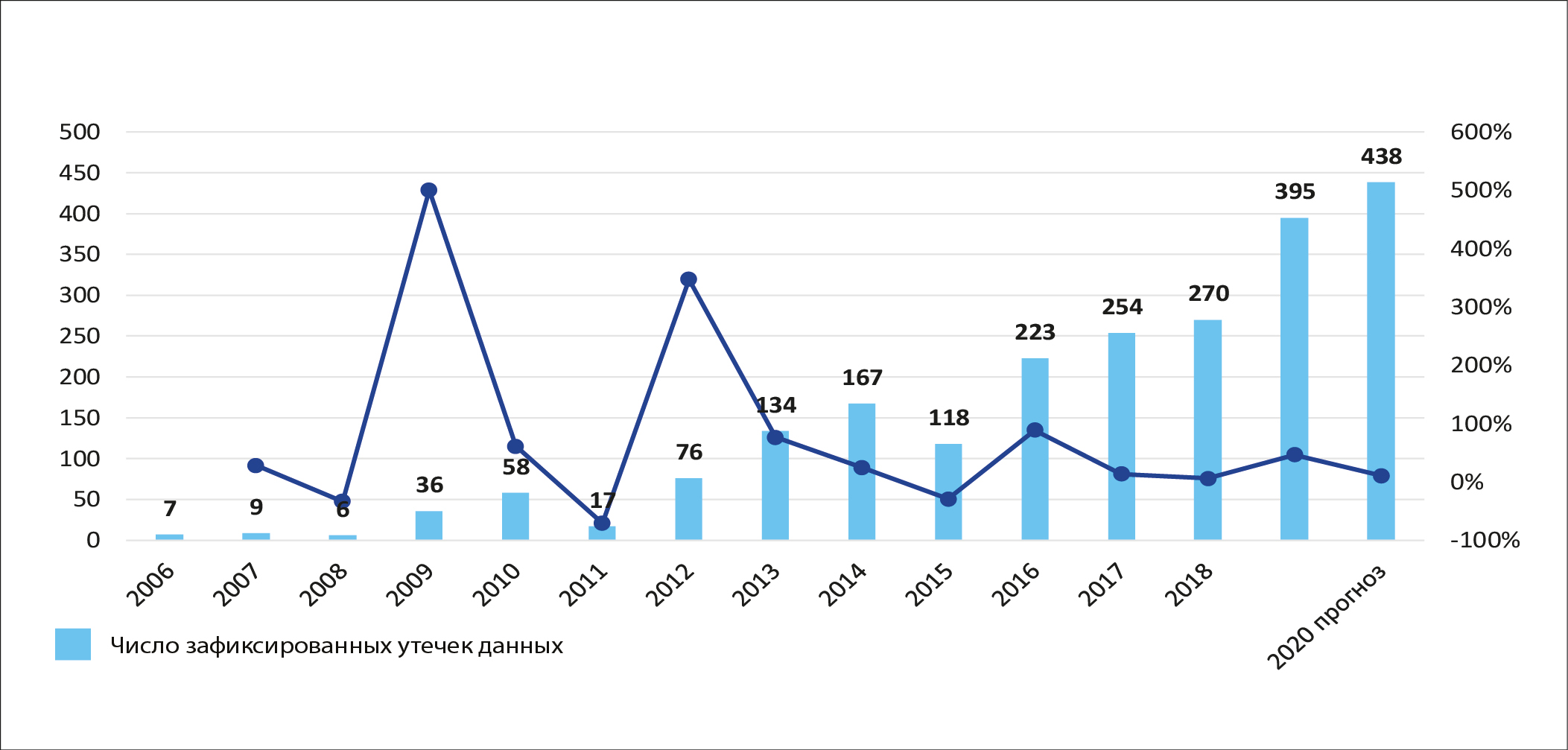

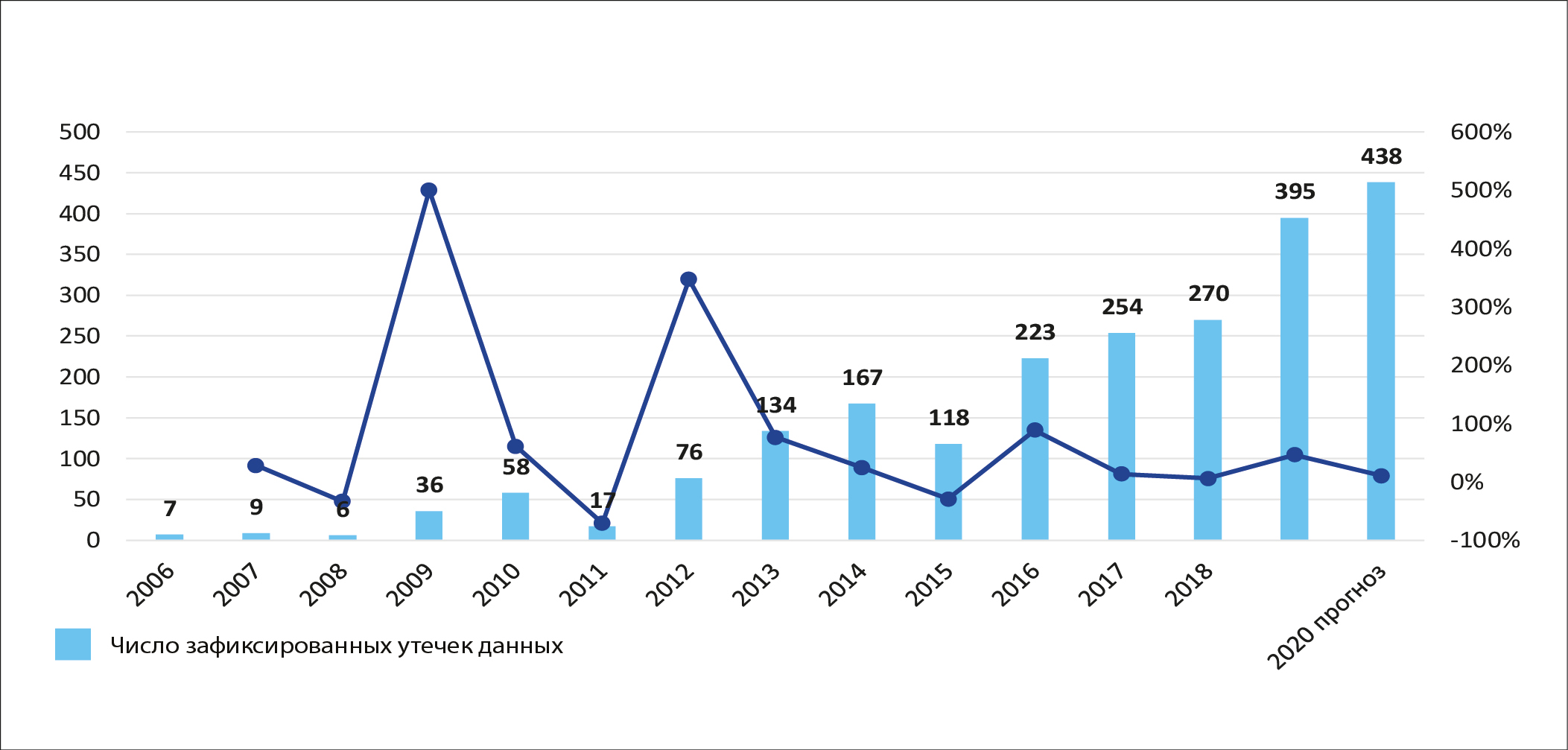

Диаграмма 2. Число зарегистрированных утечек данных, Россия, 2006–2019 гг., прогноз на 2020г.

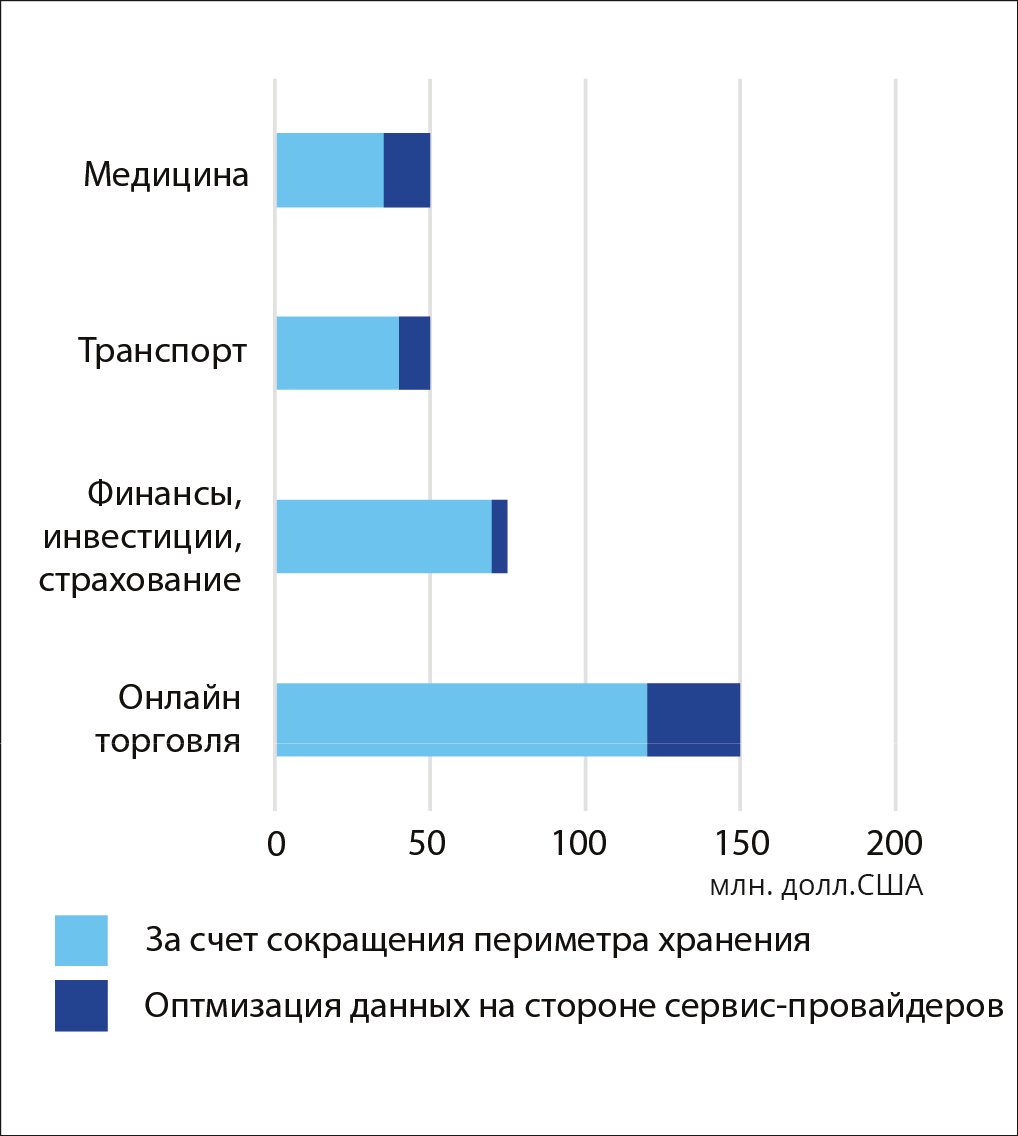

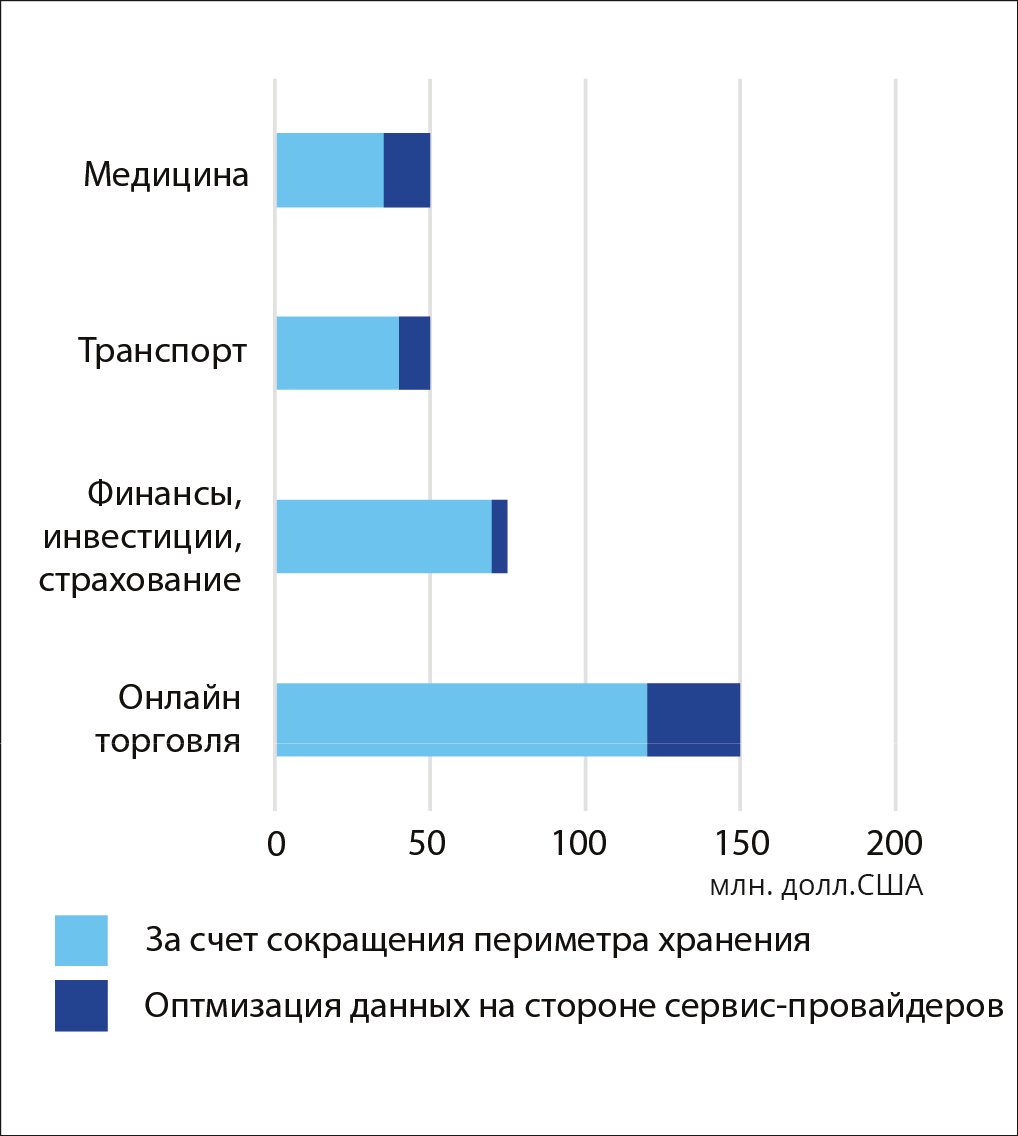

Представляется, что идентификация и аутентификация пользователей без непосредственной передачи данных способствовала бы усилению контроля над данными со стороны их владельца. А для сервис-провайдеров это уменьшило бы периметр хранения.

В свою очередь, сокращение периметра хранения, например, за счет объединения нескольких идентификаторов в один (скажем, банки и государственные структуры) позволило бы повысить качество идентификационных данных, сократить затраты на хранение (в силу сокращения числа копий у разных сервис-провайдеров) и затраты на обработку этих данных.

Диаграмма 3. Оцениваемый эффект цифровой идентификации и аутентификации

Кроме того, сокращение объема и периметра хранения способствовало бы снижению числа утечек. Экономический эффект от объединения идентификаторов Ernst & Young оценивает в 1–2% ВВП. Его можно ожидать за счет снижения транзакционных издержек и развития онлайн- рынков, включая образование и медицину, которые сейчас преимущественно привязаны к физической локации.

Процесс оптимизации цифровых идентификаторов представляется довольно глобальной, масштабной и ресурсоемкой задачей. Подобная оптимизация способна дать множество преимуществ как с точки зрения информационной безопасности, так и с финансовой точки зрения. Очевидно, что реализацию подобных проектов без инициативы или активной поддержки со стороны государства сложно представить. Вместе с тем видится, что в среднесрочной перспективе подобный проект или движение в эту сторону вполне вероятны. Стоит вспомнить, например, что еще совсем недавно нельзя было себе представить сам факт мгновенной записи к врачу районной поликлиники с помощью мобильного телефона. Или, скажем, не так давно задача сбора и предоставления в госорганы пакета любых документов была чрезвычайно длительной и иногда просто непосильной.

Однако сегодня для этого нужно лишь найти любой удобный МФЦ неподалеку. Мир стремительно переходит в цифровую эпоху, а события последнего года только придали этому процессу ускорение, глобально изменили мир, формат занятости и любого взаимодействия.

Таким образом, можно предположить, что и оптимизация процессов цифровой идентификации тоже не такая уж далекая перспектива, как это может показаться на первый взгляд.

|

Ключевые преимущества

- Дистанционная диагностика и лечение (если возможно) с доступом к истории болезни при условии сохрани конфиденциальности;

- Оформление рецептов и больничных.

- Развитие рынка мобильности в регионах;

- Снижение числа поддельных аккаунтов и утечек;

- У большинства банков проникновение цифровой идентичности уже превышает 80%. Основной эффект: онлайн инвестиции, ставки, финансовые учреждения собственных физических офисов;

- Оптимизация доставки, сокращение числа ложных заказов:

- Онлайн торговля товарами, где требуется идентификация (например, лекарства);

- Снижение числа «одноразовых» аккаунтов, улучшение клиентской базы и аналитики.

|

Ключевые слова: идентификация, аутентификация, данные, утечка, социальная инженерия.

Подпишитесь на журнал

Купите в Интернет-магазине

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|