|

Рубрика:

Администрирование /

Продукты и решения

|

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|

ВИЗИТКА ВИЗИТКА

Людмила Севастьянова,

менеджер по продвижению Solar inRights

компании «Ростелеком-Солар»

Как управлять доступом

в организациях госсектора и зачем нужны IdM/IGA-системы

Какие требования предъявляют регуляторы, к каким проблемам может привести управление доступом на бумаге и как их решить с помощью автоматизированной системы, облегчив жизнь не только сотрудникам ИТ, но и всем остальным?

Цифровизация госсектора – одна из приоритетных задач российских властей. Информационные технологии упростили получение многих госуслуг, развивается электронный документооборот в органах власти, цифровые каналы связи стали использоваться и при межведомственном взаимодействии. В организациях и на предприятиях госсектора внедряются новые информационные системы (ИС), которые призваны автоматизировать многие процессы. Управление доступом к этим ИС – задача, которая ложится на плечи ИТ-специалистов, работающих в госструктурах.

К чему приводит ручное управление доступом

Ряд приказов ФСТЭК предписывает управлять доступом к ИС, которые используются в госорганизациях. В частности, приказ № 17 устанавливает требования к защите информации в государственных информационных системах, которая не составляет гостайну.

Значительная часть организаций госсектора подпадает также под 187-ФЗ «О безопасности критической информационной инфраструктуры». Необходимость регламентировать управление доступом к объектам КИИ прописана в приказах ФСТЭК. И очень часто в организациях госсектора эти регламенты существуют в виде документов, содержащих инструкции, которые нужно выполнять вручную. Но «бумажная безопасность» не гарантирует успешное прохождение проверок регулятора: у контролирующих органов может возникнуть немало замечаний. Кроме того, ручное управление по бумажным инструкциям осложняет жизнь сотрудникам и нередко приводит к серьезным инцидентам с утечками конфиденциальной информации.

Без автоматизированной системы управления доступом (IdM) администраторы тратят много времени на обработку заявок по созданию учетных записей, добавлению прав и т. д. Учитывая, что в госучреждениях штат ИТ-отделов обычно невелик, это не позволяет уделять достаточно времени другим, более сложным задачам, а также тормозит рабочие процессы в других отделах.

Если при увольнении сотрудника его учетная запись блокируется не сразу, она может попасть в руки третьих лиц и быть использована внешними злоумышленниками. Кроме того, организации госсектора всё чаще привлекают подрядчиков и внештатных сотрудников, а по завершении проекта порой забывают закрыть им доступ. Сюда же относятся бесхозные учетные записи, не имеющие конкретного владельца. В случае инцидента с участием такой учетки найти виновника будет очень сложно.

Еще одна потенциально опасная ситуация – избыточные права. Когда сотрудник исполняет обязанности коллег, ему могут быть предоставлены дополнительные права. Отследить момент, когда их нужно отозвать, в крупных организациях практически невозможно. В будущем это может привести к злоупотреблениям со стороны сотрудника с излишними полномочиями.

Актуальна для госсектора и тема конфликтов полномочий (SOD-конфликтов). Например, когда один работник при закупочной деятельности получает одновременно функции ввода и контроля финансовой информации или создания и согласования контрактов. Даже если это не приведет к злоупотреблениям со стороны сотрудника, у контролирующих органов могут возникнуть претензии.

Личная ответственность ИТ-специалистов – отдельная проблема. Исполняя все заявки вручную, они могут по незнанию или по ошибке дать излишние права работникам. Те же в свою очередь могут даже без всякого злого умысла нанести ущерб организации. А учитывая специфику госсектора, это может оказаться не просто локальным инцидентом, но и серьезным преступлением, например, связанным с утечкой гостайны.

Как работают системы управления доступом

Типовая функциональность IdM-решений подразумевает управление доступом: контроль прав каждого пользователя, автоматизацию создания учетных записей и смены паролей, отзыв прав и блокировку учеток, создание и обработку заявок. IdM-система интегрируется со всеми ИС, которые используются в организации, в том числе ГИС. Также она умеет формировать разные отчеты, предоставляя полную картину управления доступом в организации.

Следующая ступень развития IdM-систем – IGA-решения (Identity Governance and Administration). Они подразумевают не только контроль прав каждого пользователя, но и управление процессами на основании правил и политик организации, аналитику процессов регламентации прав, рисковые модели и разграничение прав на основе SOD.

Рассмотрим принцип работы IGA-системы на примере Solar inRights – российской платформы управления доступом, которая сертифицирована ФСТЭК и используется сегодня как в крупных частных компаниях, так и в государственных ведомствах и предприятиях.

IGA-решение получает данные о сотрудниках и организационно-штатной структуре из системы кадрового учета и интегрировано с другими ИС через программные коннекторы. Процессы могут исполняться полностью автоматически или требовать участия сотрудников для согласования. Взаимодействие с системой происходит через веб-интерфейс.

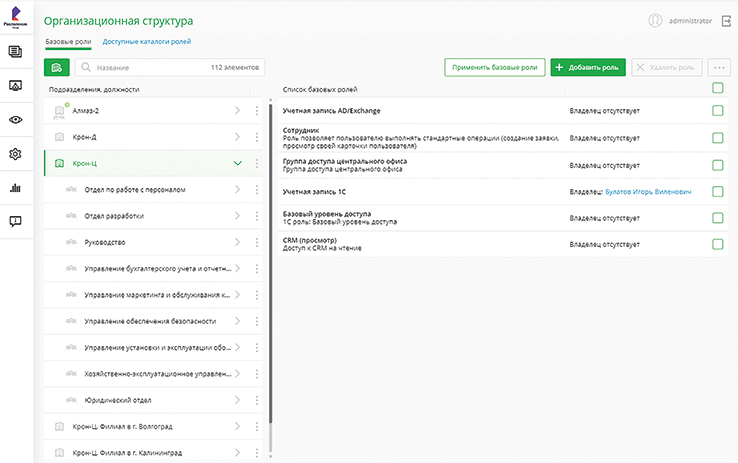

С помощью IGA-системы можно управлять ролевой моделью доступа. Роли создаются из отдельных полномочий сотрудника в каждой ИС. Потом из ролей каждой системы формируются глобальные бизнес-роли. IGA-решение позволяет задать перечень полномочий/ролей для сотрудников каждого подразделения. Полномочия могут назначаться автоматически или после согласования созданных в системе заявок.

Как IGA-система решает проблемы

IGA-решение автоматизирует предоставление сотрудникам учетных записей и базовых полномочий при приеме на работу.

ИТ-специалисты освобождаются от рутины, связанной с исполнением заявок, и могут уделять время более сложным задачам. Решается проблема несвоевременной блокировки учетных записей. Как только увольнение будет зафиксировано в отделе кадров или проект с участием подрядчиков завершен, доступ автоматически блокируется.

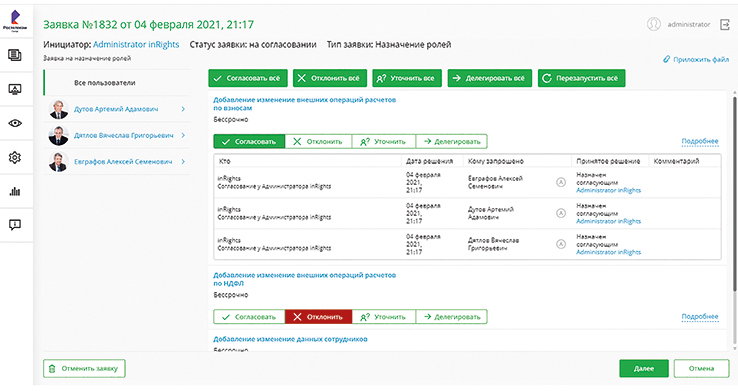

В IGA-системе за каждой ИС можно закреплять владельца, то есть ответственного за роли и полномочия в ней. Доступ к этим ресурсам предоставляется автоматически на основании заранее определенных базовых ролей. А дополнительные права – по отдельным заявкам, которые автоматически проходят утвержденный маршрут согласования.

Это снимает риск человеческой ошибки, следствием которой может стать предоставление излишних прав.

Чтобы избежать проблемы с избыточными правами при предоставлении сотруднику временных полномочий, можно установить промежуток времени, по истечении которого IGA-система уведомит сотрудника о прекращении доступа и отзовет права, если не поступит заявка о продлении.

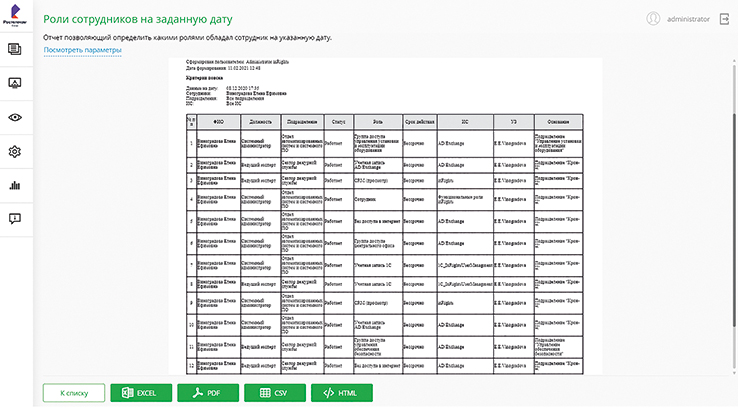

IGA-решение упрощает процессы, связанные с аудитом. Так, возможности платформы Solar inRights позволяют соблюсти все требования регуляторов и внутренних регламентов. Можно оперативно получать отчеты о правах пользователей в нужном формате и предоставлять их контролирующим органам, а также регулярно проводить внутренний аудит, отслеживая возможные конфликты полномочий, расхождения с ролевой матрицей и т. п.

При этом IGA-решение обеспечивает реальную безопасность, а не только формальное исполнение требований регулятора, что особенно важно для значимых объектов КИИ, которые есть во многих государственных ведомствах и госкорпорациях. Детальные отчеты позволяют ИБ-специалистам вовремя обнаруживать нарушения, а в случае серьезных инцидентов – мгновенно блокировать конкретные учетные записи.

Как выбрать систему управления доступом?

IGA-решение должно обладать удобным для всех пользователей интерфейсом, быть надежным и выдерживать большие нагрузки – стабильно работать в организациях с десятками или даже сотнями тысяч сотрудников и множеством ролей в разных ИС. Система управления доступом должна содержать достаточный функционал, чтобы закрыть основные потребности организации. Кроме того, важна команда поддержки с сильными компетенциями в области управления доступом, а не только в интеграции. Всё это актуально как для государственных, так и для коммерческих заказчиков.

Специфика госсектора требует максимально гибкого подхода к внедрению IGA-решения. В государственных организациях нередко используются ИС, созданные собственными специалистами, и часто это осложняет интеграцию с такими системами. Здесь на помощь приходит стандарт Identity Connector Framework (ICF), который поддерживает решение Solar inRights. За счет этого можно использовать ранее разработанные интеграционные механизмы, если они были. А также сокращаются трудозатраты для написания новых коннекторов к информационным системам компании. На разработку нового коннектора уходит не больше двух недель.

В отличие от других систем по управлению доступом решение Solar inRights поддерживает доработку на основе плагинов. Это позволяет добавлять новые функции и удовлетворять индивидуальные потребности заказчика, не внося изменения в основное ядро системы.

В выборе поставщика лучше ориентироваться на те компании, у которых есть опыт решения нестандартных задач. Например, в некоторых ведомствах и госкорпорациях требуется обеспечение безопасной работы с ресурсами компании для разных категорий пользователей.

В этом случае решение Solar inRights позволяет использовать два контура и управлять доступом в них: в открытом сегменте сети (открытый контур с ограниченной функциональностью) и в защищенном сегменте сети (закрытый контур).

При этом между контурами осуществляется безопасная синхронизация. Это позволяет защитить ресурсы организации от возможных утечек конфиденциальной информации.

И наконец, в ближайшие годы госсектор должен перейти на преимущественное использование отечественного ПО. Поэтому очевидно, что сегодня для управления доступом в государственной организации нужно выбирать сертифицированное российское решение.

* * *

Тема управления доступом в госсекторе начиналась с необходимости соблюсти требования регуляторов. Но уже сейчас многие государственные заказчики осознали, что автоматизация решает не только эту задачу. IGA-системы позволяют наладить эффективную работу сотрудников, повысить уровень информационной безопасности в организации и, в целом, соответствовать курсу на цифровизацию, взятому сегодня государством.

Ключевые слова: IGA-система, информационная безопасность, цифровизация, компания, ведомство, госкорпорация, ресурсы, пользователь, сеть, отечественное ПО, Solar inRights

Подпишитесь на журнал

Купите в Интернет-магазине

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

|