|

|

|

|||||||||||||

|

|

ВИЗИТКА

Истории из техподдержки

|

| Антивирус на машине был установлен без компонента SpIDer Guard, следовательно не имел защиту в реальном времени. |

Для тех, кто не знаком с Dr.Web, поясним: SpIDer Guard – это файловый монитор, он проверяет все операции с файлами. Антивирус действительно можно установить и без него – скажем, поставив только модули проверки трафика. Но проблема в том, что обойти проверку трафика можно. Например, послав файл по защищенному каналу или зашифровав вредоносный функционал. Файловый монитор, если бы он был, мог бы обнаружить вредоносный модуль при старте. Но злоумышленники для проникновения даже не стали обходить антивирус.

| Наиболее вероятно, в систему был выполнен несанкционированный вход, через подбор/похищение пароля одной из учетных записей, по RDP (или через терминальную сессию). |

В данном случае злоумышленник, воспользовавшись отсутствием части компонентов антивируса,

| ...удалил антивирусную программу, запустил шифровальщик. |

Случаи входа через подбор/похищение пароля учетных записей сейчас встречаются все чаще и чаще...

Еще один случай – аналогичный, но более запущенный, приводим дословно.

| У нас произошло масштабное заражение на всех серверах, где стоит антивирус drweb. При этом утилита cureit обнаруживает огромное количество вирусов. Нужно срочно принимать решение удалять ваш антивирус и ставить другой, или это изначально неправильно настроенная установка. |

Антивирус молчит. Но хорошо уже то, что пользователь допускает возможность неверных настроек.

Результат анализа инцидента.

| В системе … не установлен главный компонент защиты, файловый монитор – SpIDer Guard для серверов Windows. Этот компонент работал в сентябре 2019 года, но был удален. Без этого компонента защиты в системе не осуществляется мониторинг файлов, с которыми ведется работа – чтения, запись, копирование и т. д. |

Работал, но был удален год назад! При этом, конечно, никто ничего не трогал и не менял?

| После изначальной установки и настройки, как раз в сентябре 2019-го, я больше не менял никаких настроек. |

После установки компонента антивирус сразу начал выявлять попытки заражения.

| Теперь в автозагрузке периодически появляется зараженный файл, антивирус его удаляет и потом всё начинается по новой. |

Дальнейший анализ показал, что попытки заражения идут с некоего устройства.

| Главная задача – найти источник распространения инфекции, это незащищенный ПК в вашей сети. Это может быть какая-либо давно забытая станция с неустановленным или необновленным антивирусом, устаревшей или давно не обновляемой операционной системой без критических обновлений, которая, ко всему прочему, вполне вероятно (хоть и не обязательно) может иметь доступ в сеть. |

Проанализировав полученные данные, мы попросили прислать подробности с машины, с которой предположительно идет атака. И тут выяснилось странное.

| \\192.168.ххх.yyy\sgexe\sgmain.exe – такого сетевого устройства нет, оно не пингуется, на него не заходится и его нет в таблице arp. |

То есть атака по сети идет с неизвестного администратору устройства!

Причина произошедшего: администратор не контролирует свою сеть. Не заметить, что на серверах по сути нет антивирусной защиты – не установлен ее основной компонент, файловый монитор, контролирующий все операции с файлами…

История девятая.

На самом деле продолжение 8-й, но мораль иная

Зачастую у пользователей обнаруживается сразу ворох проблем. Так и тут. Антивирус может отсутствовать на компьютере по самым разным причинам. Его не установили, удалили... Но бывает и более интересно (и загадочно).

В продолжение предыдущей истории владелец антивирусной лицензии (кстати, ИТ-директор) заявил, что он заказывал поставщику защиту серверов.

Мы вполне верим, что случаи бывают разные, мог и поставщик ошибиться. Но ведь можно было проверить лицензию после начала использования?

История десятая.

О соломинке, сломавшей шею верблюду

Что-то все истории у нас сегодня получаются об отсутствии контроля за системой. Видимо, карма такая. В этот раз причина обращения в техподдержку – падение антивирусного сканера. Это компонент антивируса с самой древней родословной, какие только файлы ему ни встречались, но всегда есть шанс найти что-то заковыристое.

| Через некоторое время у меня начались небольшие проблемы с компьютером. Я предположила, что это вредоносное программное обеспечение и решила проверить компьютер на вирусы. 1. Запустила сканер, но полная проверка не произошла. В середине проверки компьютер неожиданно выключается. |

Собранная с помощью пользователя информация показала:

| Судя по спецификации в Интернете максимальная рабочая температура для вашего процессора AMD ATHLON 64 X2 4800+ равна 72 °C. То есть температура выше 90 градусов будет критической – может приводить к отключению и снижать срок службы процессора. Обратитесь в сервисный центр для ремонта системы охлаждения процессора. |

Антивирусная проверка, естественно, потребовала ресурсов процессора – и сломала верблюду шею.

Но пользовательница-то считала, что у нее на компьютере всё хорошо. К сожалению, мы не впервые сталкиваемся с тем, что современные ОС слишком застенчивы. Осыпавшийся жесткий диск, почти предельная температура процессора и т. д. для них не повод побеспокоить пользователя. Пусть лучше компьютер сгорит и данные потеряются!

В качестве отступления еще одна история, устная (телефонный звонок). Антивирус тормозит почтовый сервер. Exchange. Интуитивно задаю первый вопрос: каковы параметры сервера? 2МБ памяти. На современном сервере, да.

Продолжение истории с перегревом. Недавно на Хабре возмущались приложением, которое ставится без спроса. Если бы оно было одно!

| Судя по уже имеющимся файлам, которые вы прислали, в этой системе работает одна, а возможно сразу несколько сторонних антивирусных программ, которые могут замедлять работу вашей системы и конфликтовать друг с другом. Общепринято держать в системе один антивирус. Убедитесь, что из системы через Панель управления, Программы (Программы и компоненты)/Удаление программ удалены ByteFence и AVG. |

Вот сколько раз говорилось, что если антивируса два – быть беде? А тут вообще три. Про один из них пользователь даже не помнит, как он появился. Причем антивирус этот даже особо и не удалишь.

| ByteFence – не знаю, что за программа, я ее не ставила. Она есть, но удалить ее я не могу. Пыталась по-всякому. Она остается. |

С этим мы смогли помочь, выдали рекомендации по удалению. Чем только не приходится заниматься!

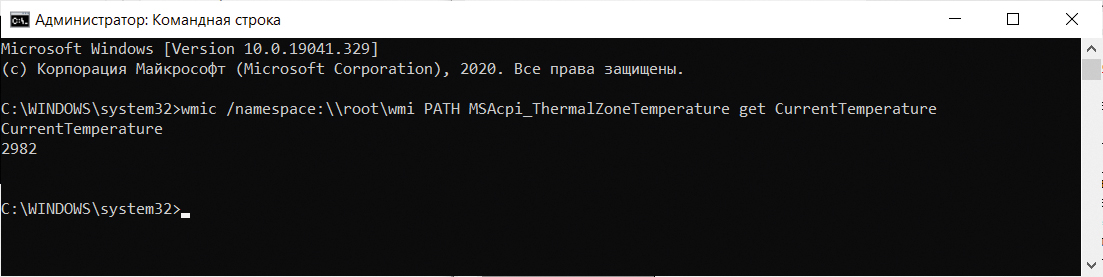

Кстати, о самолечении. Ставить специальные утилиты иногда лень и хочется узнать нужный параметр вручную. Бывает, узнаешь странное. Есть в сети такой совет для желающих выяснить температуру процессора: выполнить команду wmic /namespace:\\root\wmi PATH MSAcpi_ThermalZoneTemperature get CurrentTemperature.

Как пишут, вы получите текущую температуру процессора в Кельвинах, с десятыми долями (можно отнять от результата 273 градуса и получить температуру в градусах Цельсия).

Точнее, должны получить:

История одиннадцатая.

На самом деле Плач Ярославны о знаниях пользователей

Началось все стандартно (обращение чуть сокращено).

| [Я] отправлял ссылку на проверку наличия ВИРУСА и письмо от программиста-мошенника о взломе ОС и им «включен счетчик» – 52 часа. Сегодня истекает СРОК!!! … Сегодня повторно на почте обнаружил письмо-предупреждение ! Жду Вашей ЗАЩИТЫ!!! Компьютер заметно стал тормозить и мышь стала зависать... Сканер ничего не обнаруживает, утилита тоже... |

Пользователь, кстати, молодец – приложил к запросу архив с собранной технической информацией.

Через некоторое время он уточнил ситуацию:

| Угрозы от мошенника продолжают поступать… |

Анализ же собранных данных показал, что:

| Подозрительного ничего найти не удалось. |

Однако нет же дыма без огня? И специалисты запросили текст, полученный от хакера.

| Я прогрaммиcт, кoторый взломaл ОС вaшeго уcтройcтвa. Я нaблюдaю зa вaми ужe неcколько мecяцев. Дело в том, что вы были зaрaжены вредоноcным ПО черeз caйт для взроcлых, который вы поcетили. Еcли вы не знaкомы c этим, я объяcню. Троянcкий вируc дaет мне полный доcтуп и контроль нaд компьютером или любым другим уcтройcтвом. Это ознaчaет, что я могу видеть вcё нa вaшем экрaне, включить кaмеру и микрoфон, но вы нe знaетe oб этом. У меня тaкже еcть доcтуп ко вcем вaшим контaктaм, дaнным по cоциaльным cетям и вcей вaшей пeрепиcке. Почему вaш aнтивируc не обнaружил вредоноcное ПO. Ответ: Моя вредоноcнaя прогрaммa иcпользует дрaйвер, я обновляю его cигнaтуры кaждые 4 чaca, чтобы вaш aнтивируc молчaл. Я cделaл видео, покaзывaющее, кaк вы удовлетвoряeте cебя в левой половине экрaнa, a в прaвой полoвине вы видите видео, которое вы cмотрели. Одним щелчком мыши я могу отпрaвить это видео нa вcе вaши контaкты из почты и cоциaльных ceтей. Я тaкже могу oпубликовaть доcтуп ко вcей вaшей электронной почте и меccенджерaм, которые вы иcпользуете. |

Ну и так далее. Думаю, все уже поняли, что это за «взлом». И, кстати, наш антиспам это подтверждает – пользователь сказал, что присланное письмо – «из спама».

Как видите, даже коронавирус – не повод изменить текст удачного спамерского обращения.

Случай двенадцатый.

Если не следить

В этот раз имеется развернутая ретроспектива атаки.

| Ночью взломали наш сервер и в итоге все файлы, в том числе БД 1С, были переименованы и зашифрованы.Ночью взломали наш сервер и в итоге все файлы, в том числе БД 1С, были переименованы и зашифрованы. |

Пострадала группа предприятий.

| Судя по всему, попытки подключиться к вашему серверу начались еще с 20 июля: Ошибка 20.07.2020 18:07:36 TermDD 56 Отсутствует Уровень безопасности сервера терминалов обнаружил ошибку в потоке протокола и отключил этот клиент. IP-адрес клиента: ххх. С этих пор в логах системы огромное количество записей вида: Сведения 20.07.2020 20:09:04 TerminalServices-RemoteConnectionManager 1012 Отсутствует Удаленный сеанс от клиента по имени, a превысил максимальное число неудачных попыток входа. Сеанс был принудительно завершен. А уже 24 числа они успешно подключились, получили права администратора, удалили антивирус. Отключили Cobian Backup. Ну а дальше уже шифровали файлы. |

Ну и последнее на этот раз. В СМИ появляется множество новостей о злоумышленниках, проявивших благородство. Очередные жертвы тоже понадеялись на это, отправив им письмо:

| В результате вашей хакерской атаки наш сервер пострадал. Прошу разблокировать. Будем Вам признательны. У нас небольшая компания и основной штат работников — это инвалиды. Мы оказались в тяжелой ситуации. Мы не работали 4 месяца из-за COVID-19. Начали работать неделю назад. |

Как вы догадываетесь, благородства от взломщиков они не дождались.

Комментарии отсутствуют

| Добавить комментарий |

|

Комментарии могут оставлять только зарегистрированные пользователи |

|