|

|

|

|||||||||||||

|

|

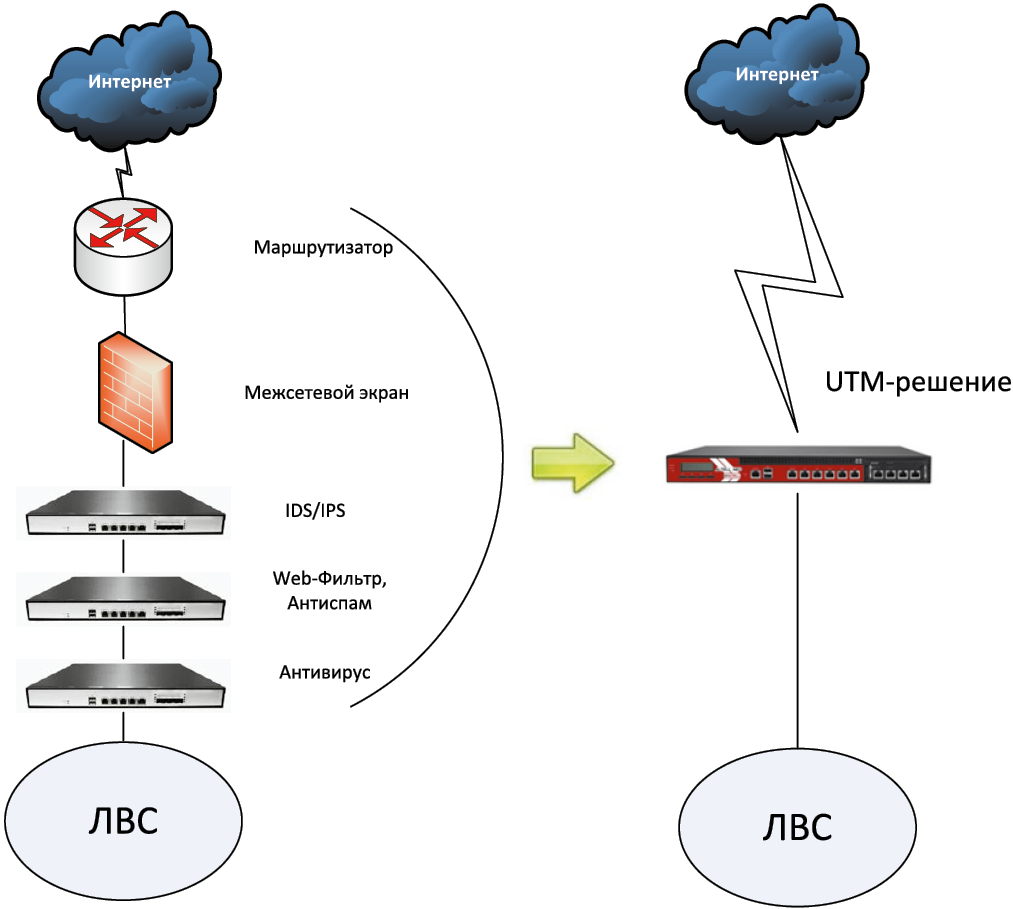

Защищаем сети по периметру История развития UTM-устройств (Unified Threat Management, унифицированные средства защиты от угроз) началась около 25 лет назад, когда в 1988 году компания DEC изобрела свой пакетный фильтр, работающий на третьем уровне модели OSI (Open system interconnection) и анализирующий только заголовок пакета Он и стал первым коммерческим «межсетевым экраном» (МЭ). В то время такой минималистический подход был полностью оправдан существующими реалиями угроз, в результате чего подобные МЭ без учета состояния (stateless inspection firewalls) стали неотъемлемой частью системы обеспечения ИБ. Практически параллельно с этими событиями, в 1989-1990 годах, миру были представлены МЭ, работающие с данными четвертого уровня OSI, – так называемые МЭ с учетом состояний (stateful inspection firewall). Хотя неверно было бы думать, что ИБ-специалисты не рассматривали возможность контроля и фильтрации трафика на уровне приложений, на то время (начало 1990-х) реализация этого метода исключалась по причине недостаточной производительности вычислительных систем. Только к началу 2000-х производительность аппаратных платформ позволила выпустить первые коммерческие UTM-решения. В настоящее время межсетевые экраны, уже давно доказавшие свою эффективность, остаются наравне с антивирусным ПО одними из самых распространенных средств защиты информационных систем. Однако появление новых видов комплексных атак и рост трафика на уровне приложений (IP-телефония, потоковое видео, облачные корпоративные приложения) зачастую сводят эффективность традиционных МЭ к нулю. Для того чтобы достойно противостоять подобным угрозам, ведущие мировые ИТ-компании развивают новые технологии, нацеленные на выявление и предотвращение атак, осуществляемых на самых разных уровнях (от атак через каналы связи до приложений). Одним из решений описанной проблемы стала интеграция в межсетевой экран функций других специализированных устройств, например, веб-фильтра и криптографического шлюза. Получившийся тип устройств имеет обозначение UTM. Также становится популярным термин «межсетевые экраны нового поколения» (NGFW, Next Generation Firewall), фильтрующие трафик и на седьмом уровне модели OSI. На заре эры UTM-устройств (2004-2005 годы) все их компоненты были уже созданы: активно применялись межсетевые экраны с режимом анализа состояний (stateful inspection), механизмы построения защищенных сетей по общедоступным каналам связи (VPN – virtual private network), сетевые комплексы обнаружения и предотвращения вторжений (IDS/IPS – intrusion detection/prevention system), веб-фильтры. При этом рабочие места защищались набором средств для защиты на уровне приложений (антивирус, антиспам, антифишинг). Но решение одной проблемы (обеспечение необходимого уровня информационной безопасности) привело к появлению других: резко выросли требования к квалификации технического персонала, повысилось энергопотребление оборудования, увеличились требования к объему серверных комнат, стало сложнее управлять процессом обновления программной и аппаратной частей комплексной системы безопасности. Кроме того, многократно возросли проблемы с интеграцией новых средств защиты информации в уже существующую инфраструктуру, зачастую состоявшую из продуктов разных разработчиков. По этой причине возникла идея объединить все перечисленные функции в одном устройстве, тем более что к тому времени аппаратные платформы достигли достаточного уровня производительности и могли одновременно справляться с несколькими задачами. В результате на рынке появились решения, позволяющие снизить затраты на защиту информации и в то же время повысить уровень информационной безопасности, так как «начинка» UTM изначально отлажена и оптимизирована для одновременной работы всех включенных в нее функций. Востребованность и правильность такого подхода подтверждают цифры международной исследовательской компании IDC, согласно которым в первой четверти 2014 года рост сегмента UTM-устройств составил 36,4% (по сравнению с аналогичным периодом предыдущего года). Для сравнения: общий рост рынка устройств защиты информации за аналогичный период составил 3,4%, и теперь на UTM-устройства приходится 37% этого рынка. В то же время спад выручки по направлению Firewall/VPN составил 21,2%. Основываясь на вышеперечисленных трендах рынка информационной безопасности, на исходе первого десятилетия нового века многие производители представили свои межсетевые экраны нового поколения. Так, российская компания «АльтЭль» выпустила продукт ALTELL NEO. В то же время в решениях для обеспечения информационной безопасности растет популярность использования интегрированных систем разных производителей для повышения уровня защиты: вендоры аппаратных средств защиты стали активнее сотрудничать с разработчиками профильного ПО. Например, в продукт ALTELL NEO были внедрены технологии «Лаборатории Касперского» для защиты данных на уровне приложений: Kaspersky Anti-Virus/Anti-Spam SDK (Software development kit). В настоящее время множество игроков на рынке предлагают межсетевые экраны нового поколения, среди них Palo Alto, Check Point, Cisco, Intel Security. В существующих реалиях, когда курс доллара имеет высокую волатильность, многие заказчики, и в первую очередь госструктуры, рассматривают импортозамещение как возможность выполнить требования регуляторов и внутренних ИБ-процедур. В этой ситуации рассмотрение российских производителей UTM-решений выглядит логичным. Рассмотрим основные функции UTM-межсетевых экранов ALTELL NEO. Антивирус/антиспам В настоящее время многие компании выбирают UTM-устройства для защиты периметра сети, в том числе благодаря возможности фильтровать входящую и исходящую электронную почту. Первым российским полнофункциональным решением в этой области является высокопроизводительный межсетевой экран нового поколения ALTELL NEO. В его арсенале имеется два независимых антивируса и антиспам-решения: ClamAV (бесплатный продукт) и Kaspersky AV, SpamAssassin и Kaspersky AS соответственно. Cтандартные возможности и функции UTM-устройств:

Использование технологии антивируса/антиспама позволяет компаниям, например, банкам, выполнять требования Банка России по защите от вредоносного кода. В отличие, скажем, от СТО БР ИББС и 382-П, где этой тематике было отведено немного места, уже больше года мы имеем полноценный документ: письмо 49-Т от 24 марта 2014 года «О рекомендациях по организации применения средств защиты от вредоносного кода при осуществлении банковской деятельности». В документах расписаны как технические, так и организационные требования. Применение UTM-решений с антивирусом позволит и интернет-провайдеру предоставить очищенный трафик, и банку выполнить рекомендации регулятора по части сегментации и возможности локализации эпидемий вредоносного кода. Рисунок 1. Схема работы UTM-решения Система обнаружения и предотвращения вторжений – IDPS Системы обнаружения и предотвращения вторжений, IDS/IPS или IDPS (Intrusion detection/prevention system, аналогичный русскоязычный термин – СОВ/СПВ), – необходимое звено защиты внутренней сети организации. Основное предназначение подобных систем – выявление фактов неавторизованного доступа в корпоративную сеть и принятие мер противодействия: информирование ИБ-специалистов о факте вторжения, обрыв соединения, перенастройка межсетевого экрана для блокирования дальнейших действий злоумышленника. В ALTELL NEO реализовано несколько технологий IDPS, различающихся по типам обнаруживаемых событий и по методологии, используемой для выявления инцидентов. В дополнение к функциям мониторинга и анализа событий по выявлению инцидентов IDPS от компании «АльтЭль» выполняют следующие функции:

Технология IPS дополняет технологию IDS тем, что позволяет не только самостоятельно определить угрозу, но и успешно заблокировать ее. В этом сценарии функционал IPS, реализованный в ALTELL NEO, гораздо шире IDS и включает в себя следующие возможности:

Преимущества любых технологий неизбежно сопровождаются некоторыми недостатками. Например, система IDPS не всегда может точно определить инцидент ИБ, а иногда способна принять нормальное поведение трафика/пользователя за инцидент. В первом варианте принято говорить о false negative (ложноотрицательном результате), во втором варианте говорят о false positive (ложном срабатывании). Ни одно из существующих сегодня решений не позволяет полностью исключить ни FP-, ни FN- события. Поэтому организация в каждом случае должна самостоятельно решить, какая из этих групп рисков представляет большую угрозу, после чего настроить решение соответственно. Существуют различные методики обнаружения инцидентов с помощью технологий IDPS. Большинство реализаций IDPS использует комбинацию данных технологий для того, чтобы обеспечить более высокую степень детектирования угроз. Стоит отметить, что в оборудовании ALTELL NEO реализованы все нижеописанные технологии. Обнаружение атак в почте, основанное на сигнатурах Сигнатурой называют шаблон, который, будучи обнаружен в трафике или почтовом сообщении, однозначно идентифицирует конкретную атаку. Обнаружение атаки по сигнатурам – это процесс сравнения контента с базой сигнатур, хранящейся внутри решения. Примерами сигнатур являются:

Данный метод очень эффективен при обнаружении известных угроз, но очень неэффективен при атаках, для которых еще нет сигнатур. Встроенная в ALTELL NEO система антивируса/антиспама позволяет фильтровать от 120 до 800 писем в минуту. Обнаружение атаки по аномальному поведению Данный метод основан на сравнении нормальной активности элементов сети с событиями, отклоняющимися от нормального уровня. У IPS, использующих этот метод, есть т.н. профили, которые отражают нормальное поведение пользователей, сетевых узлов, соединений, приложений и трафика. Эти профили создаются во время «обучающего периода» в течение некоторого времени. Например, в профиль может быть записано повышение веб-трафика на 13% в рабочие дни. IDPS в дальнейшем использует статистические методы при сравнении разных характеристик реальной активности с заданным пороговым значением. При превышении этого порогового значения на консоль управления администратора безопасности приходит соответствующее сообщение. Профили могут быть созданы на основе атрибутов, взятых из поведенческого анализа пользователей, например, количества отосланных электронных писем, количества неудачных попыток входа в систему, уровня загрузки процессора сервера в определенный период времени, и многих других. Данный метод позволяет блокировать атаки, которые обошли фильтрацию сигнатурного анализа. В основе IDS/IPS, применяемых нашей компанией в межсетевых экранах нового поколения ALTELL NEO, лежит открытая технология Suricata, доработанная под потребности компании. В отличие от более распространенной открытой IDS/IPS Snort, Suricata обладает рядом преимуществ, например, позволяет добиться более высокой производительности за счет распараллеливания обработки трафика по ядрам процессора и меньшего числа ложных срабатываний. Стоит учитывать, что для корректной работы IDS/IPS ей необходимы актуальные базы сигнатур. В ALTELL NEO для этой цели используются открытые базы National Vulnerability Database и Bugtraq. Обновление баз происходит два-три раза в день, что позволяет обеспечить оптимальный уровень информационной безопасности. Система ALTELL NEO может функционировать в двух режимах: режиме обнаружения вторжений (IDS) и режиме предотвращения вторжений (IPS). Включение как функции IDS, так и IPS происходит на выбранном администратором интерфейсе устройства – одном или нескольких. Также возможен вызов функций IPS при настройке правил межсетевого экрана для конкретного типа трафика, который требуется проверить. Функционально отличие IDS от IPS заключается в том, что в режиме IPS сетевые атаки могут быть заблокированы в режиме реального времени. Правила безопасности разрабатываются сообществом Emerging Threats. Правила основаны на многолетнем совместном опыте экспертов в области сетевой безопасности и постоянно совершенствуются. Обновление правил происходит автоматически (для этого в ALTELL NEO должно быть настроено подключение к интернету). При необходимости можно настроить ручное обновление. Каждому правилу назначается приоритет в соответствии с классом атаки по частоте использования и важности. Стандартные уровни приоритетов от 1 до 3, при этом приоритет 1 является высоким, приоритет 2 – средним, приоритет 3 – низким. В соответствии с данными приоритетами может быть назначено действие, которое в режиме реального времени будет выполнять система IDS/IPS при обнаружении сетевого трафика, соответствующего сигнатуре правила. Действие может быть одним из следующих:

Отчеты по трафику, проходящему через систему обнаружения и предотвращения вторжений ALTELL NEO, могут быть сформированы в системе внешнего мониторинга и управления (СВМиУ) собственной разработки. СВМиУ собирает исходные данные (alert) с одного или нескольких устройств ALTELL NEO. Система обнаружения и предотвращения вторжений ALTELL NEO работает на скоростях от 80 Мбит/с Система веб-фильтрации В ALTELL NEO встроен модуль веб-прокси (посредник) для фильтрации запросов пользователей и кэширования данных, получаемых из Всемирной сети. Посредник может работать в нескольких режимах, которые можно комбинировать для решения разных задач.По контексту применения выделяются следующие режимы работы:

Веб-фильтр, встроенный в ALTELL NEO, может фильтровать от 500 до 7400 запросов в секунду. Рынок UTM достаточно большой, и он продолжает расти, на нем представлены как аппаратные, так и программные решения. Какое из них использовать, это вопрос каждый специалист, каждая организация решают исходя из своих предпочтений и возможностей. Главное – иметь подходящий по параметрам сервер, ведь теперь одна система будет выполнять несколько проверок, и нагрузка существенно возрастет. Одно из преимуществ современных UTM-устройств – их универсальность, и ALTELL NEO является хорошим образцом этого подхода. В зависимости от размеров компании могут использоваться решения различных классов: от настольных до серверных 2U-систем производительностью до 18,5 Гбит/с. Технологии «Лаборатории Касперского», лежащие в основе антивирусного функционала ALTELL NEO, позволяют обновлять антивирусные базы от 10 до 25 раз в день. При этом средний размер обновления обычно не превышает 50 Кб, что составляет одно из лучших в индустрии соотношений частота/размер. |

Комментарии отсутствуют

| Добавить комментарий |

|

Комментарии могут оставлять только зарегистрированные пользователи |

|

ИЛЬЯ РОЗЕНКРАНЦ, менеджер по продукту ALTELL NEO компании «ООО «АльтЭль», сертифицированный специалист по иформационной безопасности (Check Point Sales Professional, McAfee Sales Professional), имеет сертификаты Cisco (CCNA, CCNP, IPTX),

ИЛЬЯ РОЗЕНКРАНЦ, менеджер по продукту ALTELL NEO компании «ООО «АльтЭль», сертифицированный специалист по иформационной безопасности (Check Point Sales Professional, McAfee Sales Professional), имеет сертификаты Cisco (CCNA, CCNP, IPTX),