|

|

|

|||||||||||||

|

|

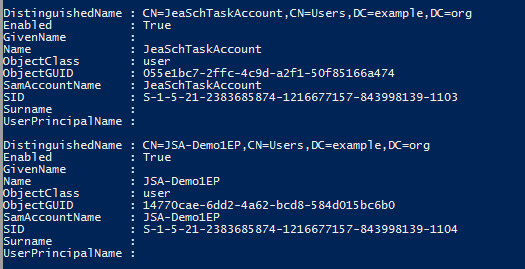

Новое в PowerShell 5.0 Новинка PowerShell 5.0 позволит обычным пользователям выполнять задачи администрирования без предоставления прав администратора Сегодня ИТ-подразделению приходится обеспечивать работу десятков серверов и сотен сервисов, размещенных на нескольких площадках. Традиционно в ИТ-средах обеспечивают защиту от внешних угроз, создавая дополнительные уровни безопасности, но сегодня атаки изнутри далеко не редкость. Одной из глобальных проблем безопасности в таком случае является предоставление администраторам избыточных прав, больших, чем требуют их функциональные обязанности. Например, перезапуск сервиса из-под обычной учетной записи невозможен, потребуются права администратора, то есть сотрудник получает больше возможностей, чем ему реально нужно для работы. В результате это может привести к серьезным проблемам в случае взлома аккаунта или умышленных действий самого пользователя. Интерес к PowerShell подстегнул Microsoft к поиску возможного решения – как позволить пользователю выполнять определенные задачи администрирования без наличия таких прав. Так появился PowerShell JEA (Just Enough Admin). Принцип работы прост. Администратор создает специальный скрипт, в котором указывает набор задач, т.е. доступных пользователю командлетов и их параметров, а затем распространяет с помощью Windows PowerShell Desired State Configuration [1] – функции, появившейся в PowerShell 4.0. Пользователь, подключаясь к удаленной системе в сеансе PowerShell Remoting под своей обычной учетной записью, может вызвать любой из указанных командлетов или разрешенных приложений. При попытке выполнить любую другую команду получит ошибку. Если потребуется, прозрачно будут даны права локального администратора для выполнения конкретного командлета из разрешенного списка. Все действия регистрируются в журнале Microsoft-Windows-PowerShell/Operational. Информация о пользователе и специфичном RunSpaceID, производимом через JEA, регистрируется в файле C:ProgramFiles\Jea\Activity\Activity.csv. Учетная запись администратора создается автоматически при развертывании конечной конфигурации (endpoint) JEA, генерируются случайный пароль и имя в формате JSA-* (см. рис. 1), и она может использоваться только с JEA. Судя по номеру текущей версии, 0.2.16.6 технология еще находится в процессе активной разработки, и в будущем могут появиться новые возможности. Рисунок 1. При установке JEA создается учетная запись локального администратора Рассмотрим, как это работает Модуль xJea является частью Windows PowerShell DSC и требует WMF 5.0 Preview, который работает пока только на Windows 8.1 и Windows Server 2012 R2 и входит в состав Windows 10 и Windows Server 2016. Установить можно разными способами, самый простой – ввести: PS> Install-Module xJea Модуль будет установлен в C:\Program Files\Windows PowerShell\Modules, там можно найти документацию и четыре демонстрационных примера: три с именем Demo конфигурируют JEA, запускают сессию и выводят список доступных командлетов, и SetupJea предназначен для очистки настроек. С ними следует ознакомиться, чтобы понять, как JEA работает и как устроены скрипты. В дальнейшем буду рассказывать лишь об особенностях JEA, опираясь на эти примеры. Статью целиком читайте в журнале «Системный администратор», №9 за 2015 г. на страницах 30-32. PDF-версию данного номера можно приобрести в нашем магазине.

|

Комментарии отсутствуют

| Добавить комментарий |

|

Комментарии могут оставлять только зарегистрированные пользователи |

|

СЕРГЕЙ ЯРЕМЧУК, автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС,

СЕРГЕЙ ЯРЕМЧУК, автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС,