|

|

|

|||||||||||||

|

|

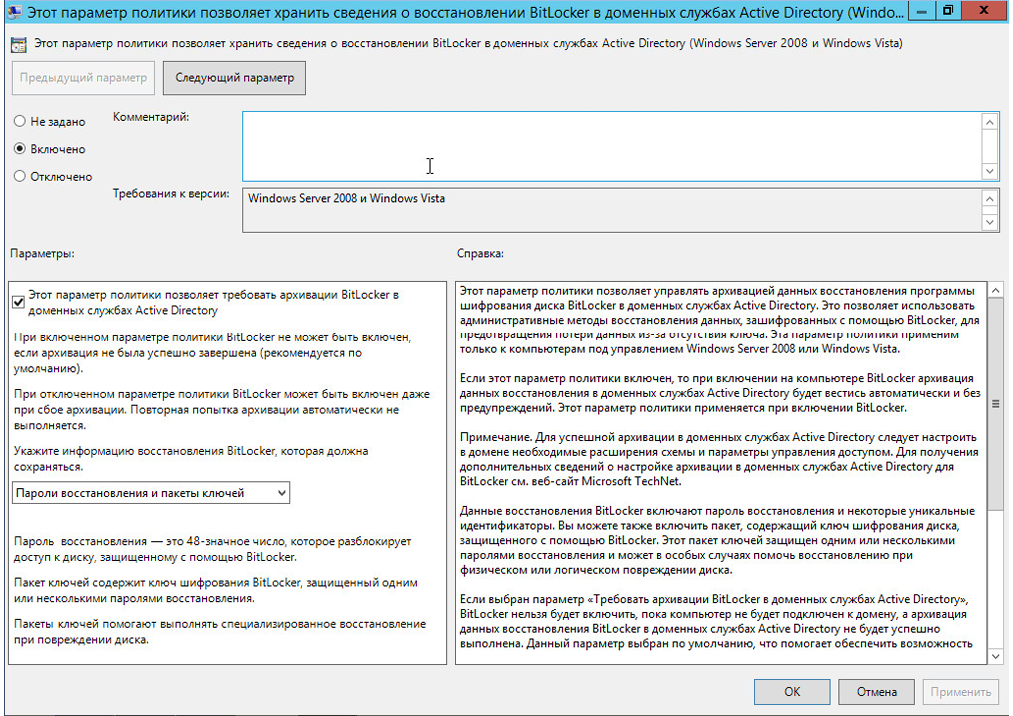

Настройка BitLocker Одна из самых известных подсистем защиты Windows BitLocker для восстановления данных после сбоя требует ключ, для хранения которого удобнее использовать AD Пароль восстановления представляет собой 48- и/или 256-разрядную комбинацию, которая генерируется в ходе установки пакета BitLocker. Когда компьютеров немного, следить за ключами и паролями просто, но если счет идет на сотни, задача сильно усложняется. Групповые политики позволяют сконфигурировать BitLocker так, чтобы хранить в объекте компьютера Active Directory резервные копии ключей и паролей восстановления. Каждый объект восстановления BitLocker имеет уникальное имя и содержит глобальный уникальный идентификатор для пароля восстановления и опционально пакет, содержащий ключ. Если для одного объекта-компьютера в доменных службах Active Directory хранится несколько паролей восстановления, то в имя объекта данных будет включена дата создания пароля. Имя объекта восстановления BitLocker ограничено 64 символами, поэтому изначально следует разрешить 48-разрядный пароль. Функция хранения восстановительных данных BitLocker базируется на расширении схемы Active Directory, формирующей дополнительные атрибуты. Начиная с Windows Server 2008 расширение установлено по умолчанию, хотя для дальнейшей работы еще требовались донастройки. Оптимальной является схема Windows Server 2012 и выше, в которой все работает «из коробки». Это же касается и следующей версии Windows Server 2016, у которой здесь изменений нет. Порядок такой. Устанавливаем привычным способом компонент BitLocker. Конфигурируем групповые политики в редакторе Group Policy Management. Для этого переходим в «Конфигурация компьютера → Политики → Административные шаблоны → Компоненты Windows → Защита диска BitLocker». Включаем политику «Хранить сведения о восстановлении в доменных службах Active Directory» (см. рис. 1). Рисунок 1. Настройка политики для сохранения пароля восстановления BitLocker в Active Directory Чтобы сохранять не только пароль, но и ключ, необходимо в доппараметрах выбрать «Пароли восстановления и пакеты ключей». Далее в трех вкладках – «Диски операционной системы», «Несъемные носители» и «Съемные носители» – находим политику «Выбор метода восстановления… носителей, защищенных с помощью BitLocker», включаем ее и проверяем отмечен ли флажок «Сохранить данные восстановления в Active Directory для носителей». На клиентских компьютерах действующие политики можно просмотреть в HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE. Ключи и пароли защищенных томов будут скопированы только после применения политики. Включаем BitLocker на выбранных носителях. Ключи и пароли томов, на которых защита BitLocker была сконфигурирована раньше, автоматически копироваться в Active Directory не будут. Это можно сделать вручную, включив и выключив BitLocker, или с помощью утилиты manage-bde. Получаем ID: > manage-bde -protectors -get c: Копируем информацию, указав ID: > manage-bde -protectors -adbackup c: -id '{DFB478E6-8B3F-4DCA-9576-C1905B49C71E}' Информация о доступных ключах восстановления для каждого компьютера находится во вкладке «Восстановление BitLocker», расположенной в странице свойств учетной записи компьютера в оснастке «Active Directory – пользователи и компьютеры». В качестве альтернативного компонента можно использовать инструмент BitLocker Active Directory Recovery Password Viewer, входящий в набор средств удаленного администрирования сервера Microsoft Remote Server Administration Tools (RSAT) и предоставляющий также возможность поиска ключей восстановления. Также доступны сторонние инструменты вроде Cobynsoft’s AD Bitlocker Password Audit (http://www.cobynsoft.com/software/cobynsofts-ad-bitlocker-password-audit), показывающие информацию в удобном виде. Подготовил Сергей Яремчук |

Комментарии отсутствуют

| Добавить комментарий |

|

Комментарии могут оставлять только зарегистрированные пользователи |

|